Выкуп невесты на татарском языке: сценарий и конкусы

Татарская свадьба традиционна и колоритна как никакая другая. Как на самом торжественном вечере, так и перед ним существует большое количество обычаев и традиций, которые в обязательном порядке соблюдают молодожены и гости.

- Татарские традиции о выкупе невесты

- Калым — особенности обряда в татарском стиле

- Сценарий выкупа невесты

- Полезное видео

- Заключение

Татарские традиции о выкупе невесты

В современном мире немного изменились коренные татарские традиции, но все же осталось основное – это калым. В отличии от русской или европейской свадьбы, жених не может претендовать на руку своей избранницы, пока не заплатит калым.

Во время обряда сватовства родители, а именно отец невесты, сообщает размер калыма. Это может быть денежная сумма, драгоценности или скот. Размер определяется исходя из того, насколько барышня хороша.

Нередко к одной девушке сватаются сразу несколько женихов.

Ещё одной интересной традицией является прохождение испытаний. Русский обряд подразумевает трудности и испытания до брачной церемонии. А вот татарский обычай интересен и отличен от других обрядов.

Подруги невесты испытывают жениха на прочность, силу, ловкость, выносливость, сообразительность после застолья у дверей спальни новобрачной. Если жених верно исполняет все предписанные задания, то подружки впускают его в комнату к своей супруге.

Свадебная церемония длится несколько дней. В первые 2-3 дня жених с невестой гуляют в доме супруги. Именно здесь мужчина должен показать себя с наилучшей стороны, продемонстрировав лучшие свои качества и стороны. Ему предстоит доказать всем присутствующим гостям и родственникам со стороны невесты свою состоятельность.

Это интересно: Прикольная сказка по ролям на свадьбу в качестве поздравления

Супруг одаривает близких своей любимой девушки, преподнося дорогие подарки.

Калым — особенности обряда в татарском стиле

Калым считается древнейшей татарской свадебной традицией, которую принято соблюдать по сей день. За любую барышню должен быть предоставлен выкуп. Отец девушки назначает его сумму. Как правило, она достаточно высокая.

С одной стороны, это знак любви к невесте и подчеркивание её статуса. С другой стороны, это любовь жениха и его возможности. Все татарские девушки в последствие соревнуются и хвастаются друг перед другом, какой калым был дан за них.

По древней восточной традиции, вся сумма и размер калыма доставались отцу невесты. Теперь же немного татары уходят от своих обычаев. В основном, выкуп после проведения свадебного мероприятия отдается будущей семье.

Мать и отец будущей супруги и родители жениха перед назначением калыма обсуждают будущее материальное состояние зарождавшейся семьи.

В случае если у них нет жилья, то родственники жениха предлагают будущей невестке поселиться у них. Родители невесты в таком случае обеспечивают семью всем необходимом. В основном это кухонная утварь, постельные принадлежности, бытовая техника и мебель.

После того, как уважаемые люди обсудили, где и как будут жить молодожены, отец невесты выставляет свои требования, а именно говорит, чтобы он хотел получить за свою дочь и в каком размере.

Сваты расходятся по домам, где и решают, стоит ли дальнейшее продолжение мероприятия. Отец невесты не имеет право отдавать свою дочь замуж, если не был дан за неё выкуп. В таком случае считается, что жизнь будущих молодоженов не будет гармоничной.

Стоит отметить, что сам выкуп вручается до официальной церемонии вступления в брак. Если калым был дан в полном объеме, то можно считать, что жених выкупил невесту и дальнейшая процедура вступления в брак будет продолжена.

Это интересно: Выездная регистрация брака: сценарий для трогательной церемонии

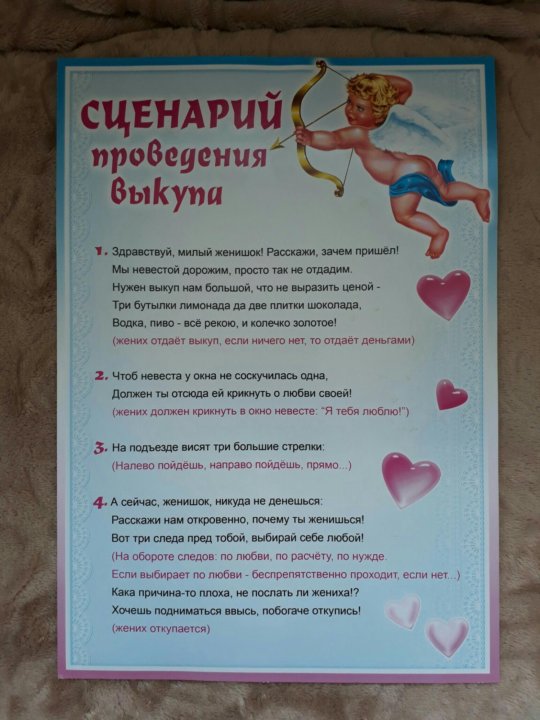

Сценарий выкупа невесты

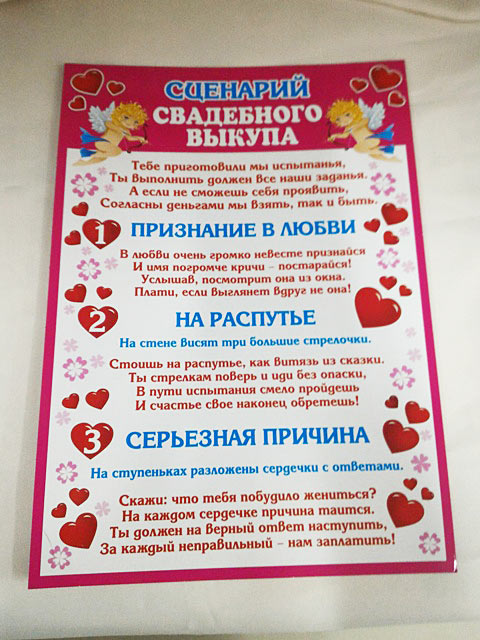

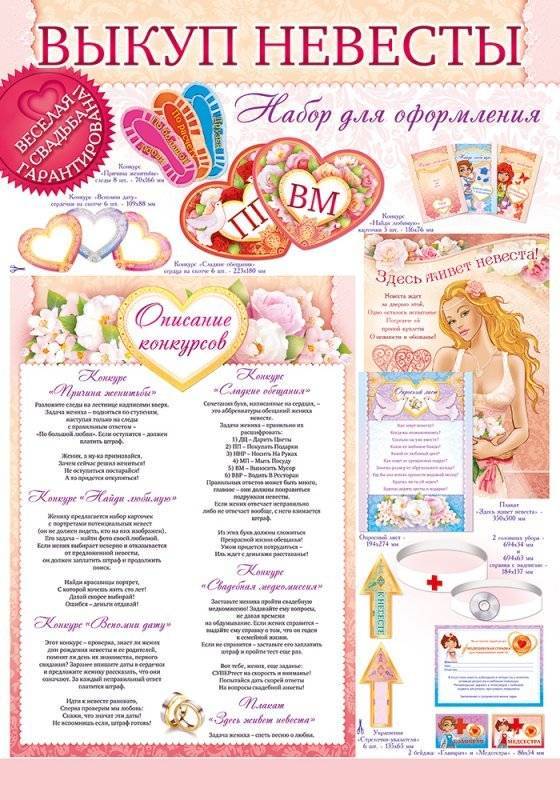

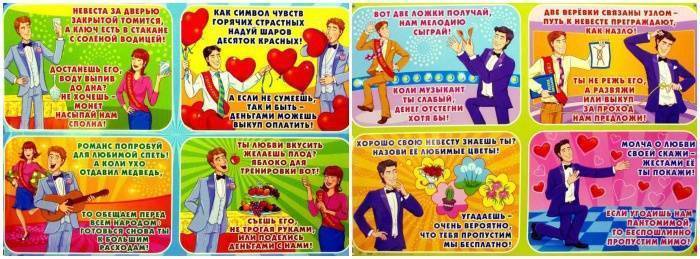

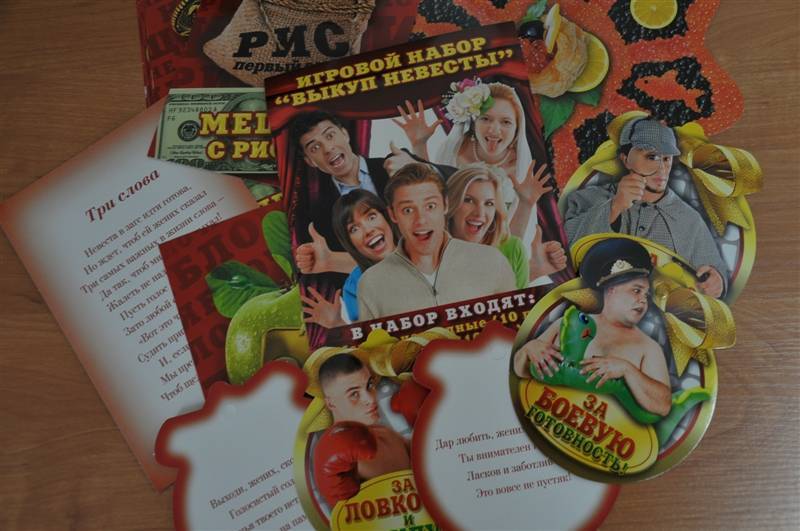

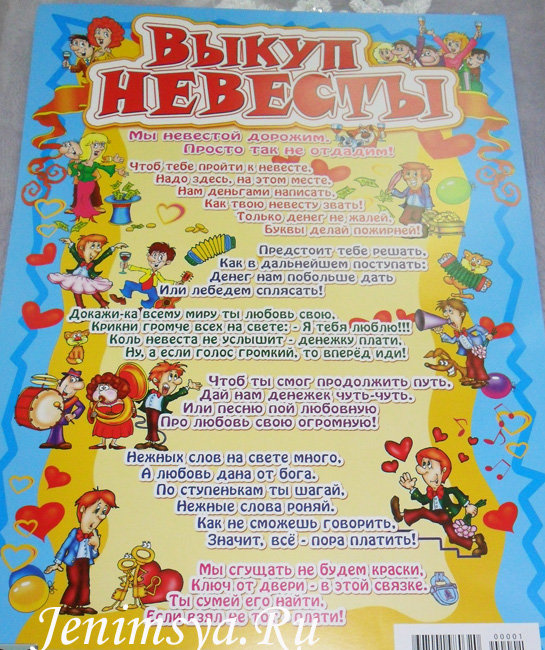

Подружки девушки устраивают жениху настоящие испытания, в ходе которых он должен доказать не только свое желание вступить в брак, но и показать, какой он умный, смелый и сильный.

Благодаря придуманным конкурсам на татарском языке, свадьба идет намного интереснее и веселее. В последствие жених и невеста будут вспоминать то, как им удалось пройти все преграды и добраться к любимой половинке.

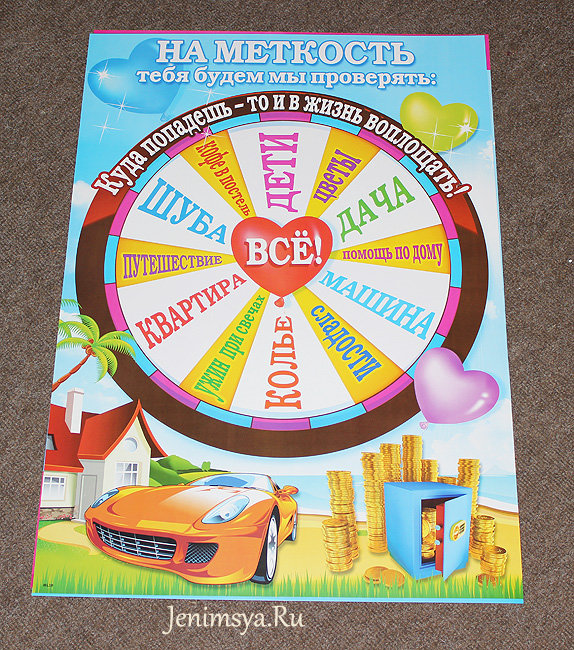

Наиболее популярными заданиями являются:

- Мужчине предлагается завязать крепкий узел и доказать тем самым с какой силой он любит свою избранницу. Будущий супруг завязывает максимально тугой узел. Затем тамада предлагает развязать узел и показать, как быстро и ловко жених будет решать все проблемы в жизни.

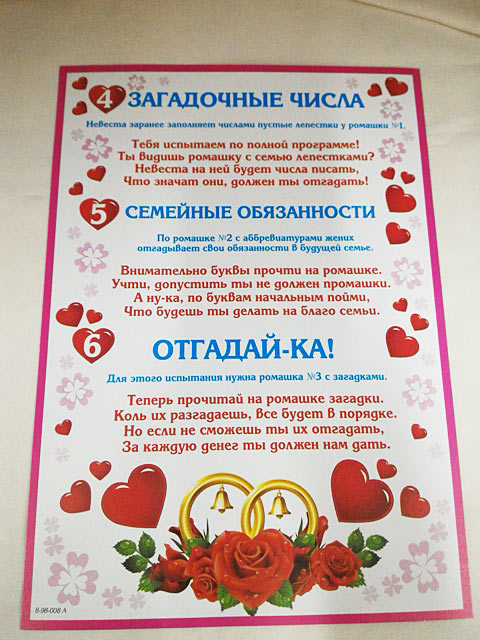

- Подружки барышни делают из бумаги лепестки ромашки, на них написана памятная дата. Задача жениха, рассказать, что это за число и чем оно памятно. Есть миф, гласящий о том, что мужчина не помнит цифры. Но поверьте, проведя такое задание, можно очень сильно удивиться, узнав, что на самом-то деле будущий супруг помнит и дату первого свидания, и поцелуя, и день рождение тещи.

- Одна из подруг невесты читает текст о будущей супруге, заведомо сообщая ошибки.

Цель – рассказать, какие недочеты были в тексте. Например, можно изменить цвет глаз или волос.

Цель – рассказать, какие недочеты были в тексте. Например, можно изменить цвет глаз или волос. - Это самый смешной конкурс, который всегда проходит с большим оживлением. Будущему супругу тамада предлагает положить в тазик самую ценную вещь-подарок, который сейчас у него есть. В это время друзья мужчины начинают совещаться. И что только не кладут в тазик. Кто-то даже смекает и ставит в него самого жениха как лучший и единственный подарок для невесты.

- Открыть дверь, порой, куда сложнее, чем пройти все испытания. Перед мужчиной на выбор лежит несколько ключей. Он должен отгадать, какой идеально подойдет. Если он не угадал, стоит заплатить штраф родственникам невесты.

Это интересно: Какие подарки дарят гостям на конкурсы во время свадьбы?

Количество испытаний зависит от фантазии подружек невесты. Можно провести несколько, или ограничиться парочкой заданий.

Полезное видео

Выкуп невесты на свадьбе в Казани.

Свадьба в Казани» src=»about:blank» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»» data-rocket-lazyload=»fitvidscompatible» data-lazy-src=»https://www.youtube.com/embed/jkLDd9FlNGU?feature=oembed»/>

Выкуп невесты.

Выкуп невесты на свадьбе» src=»https://www.youtube.com/embed/witFtQlHRC4?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>Заключение

Выкуп на татарской свадьбе – веселое и запоминающееся мероприятие. В нем хочется участвовать снова и снова. Это тот процесс, который увлекает всех присутствующих. Как правило, наибольшую активность показывают молодые гости – родственники и друзья молодоженов.

Они с большим азартом и интересом участвуют во всем, что предлагает им тамада. После выкупа невесты все гости отправляются на свадебный банкет, который проводится в ресторане, или же остаются в доме у невесты, как гласит старинная татарская традиция.

Сценарий выкупа невесты на татарском языке 2016 — 23 Февраля 2016

У входа в кафе: гости – по сторонам, родители.Тамада: Здравствуйте, дорогие молодожены!

Вот с этого места и начинается ваш праздник.

Мы поздравляем вас с вступлением в законный брак,

Мы поздравляем вас с рождением вашей семьи!

Мы вас очень ждали, конечно, только нам проверить нужно – те ли вы молодожены,

которых мы ждем?

Назовите-ка нам три доказательства того, что вы являетесь супружеской парой.

1. Свидетельство о браке

2. Обручальные кольца

3. Называют общую фамилию

Молодцы!

Алексей и Ирина!

Вы сегодня начинаете семейную жизнь, и в ваших отношениях обязательно должны

присутствовать 4 природные стихии.

Первая стихия – это ЗЕМЛЯ (стелется на землю рушник).

Я прошу вас встать на эту символическую дорогу, крепко и уверенно пройти по ней,

И пусть родная земля-матушка бережет вас от падений.

Вторая стихия – ОГОНЬ (даю в руки молодым две зажженные свечи).

Обойдите друг друга со свечой в руках, а потом соедините их вместе, свеча к свече,

в честь того, что тепло семейных отношений вы будете беречь долгие годы.

Третья стихия – ВОДА (даю молодым по бокалу с шампанским).

Напоите друг друга так, чтобы ни одна капля раздора не упала между этими

бокалами, чтобы любовь была кристально чистой и бесконечной, как водный поток.

Чтоб минуло вас несчастье, бокалы теперь бьются в треск на счастье!

(бьют бокалы)

Четвертая стихия – ВОЗДУХ.

Ничто живое не может жить без воздуха.

Я прошу вас, молодожены, наполнить ваши легкие воздухом и отдать его друг другу

в страстном поцелуе! (целуются)

Как неразрывны эти четыре стихии, так пусть и ваша любовь будет такой же

прочной, чистой, жаркой и счастливой!

Тамада: Было на Руси поверие одно:

Чтоб молодые жили хорошо,

Едва ступив через порог,

Должны ключом закрыть замок.

А символ этот значит много:

Чтоб неразлучною была дорога.

(молодым подносится на подносе замок, к нему прикреплены 2 сердца)

Закройте, пожалуйста, этот замок ключом.

(молодые закрывают замок)

Теперь два сердца под одним замком,

И просим вас не забывать о том!

А этот ключ хранить не нужно,

Он не понадобится вам. (привязывают к гелиевому шарику и отпускают в небо)

Живите весело и дружно,

Себе на радость и на радость нам!

Ну, а теперь, в добрый путь к семейному счастью и свадебному застолью!

Тамада: Вот, наконец, счастливый день настал!

Гостей прекрасных полон зал!

Красивей пары не сыскать!

И хочется сегодня пожелать:

Своей любовью дорожить,

И, словно в сказке, жизнь прожить.

Итак, дорогие гости, в честь рождения молодой семьи прошу всех встать,

Наполнить бокалы напитками крепкими и не очень, и, наконец, поднять бокалы,

Поздравить стоя молодых,

Чтоб возвестить начало свадьбы,

Начало новой жизни их!

Итак, наш первый тост — за молодых!

«Горько!»

(пьют, закусывают)

Тамада: Ну, как говорится, между первой и второй – перерывчик небольшой!

Поэтому мы вновь наполняем наши рюмочки.

Не сложен, даже очень прост

Полузабытый старый тост:

«Пусть с вами, молодожены, будут вновь и вновь

Надежда, Вера и Любовь!»

За любовь!

(пьют, закусывают)

Тамада: Друзья, я хочу всем напомнить, что если бы не эти великие люди, если бы не их забота и

ласка, если бы не их опыт житейский, не гуляли бы мы с вами на свадьбе Ирины и Алексея.

Давайте поднимем бокалы и выпьем за тех,

Кто растил эту милую пару,

За тех, кто не ведал ни сна, ни покоя,

За тех, кто сберег для них счастье такое!

За родителей жениха и невесты!

(пьют, закусывают)

Тамада: Уважаемые гости!

Вспомним известную приговорку всех служб и организаций: «Без бумажки ты — … —

не будем упоминать за столом – а с бумажкой – человек!»

так вот: наши молодожены одну бумажку уже приобрели – это свидетельство о браке,

теперь пришло время получить еще несколько…

выдаю свидетельство о рождении семьи и права.

Тамада: Тост за права молодых!

(пьют, закусывают)

Тамада: Я прошу сейчас выйти ко мне молодоженов и их родителей.

Из седой старины к нам пришел обычай совершать в день свадьбы ритуал «Омовение».

Он обозначает, что с этого дня муж и жена все должны делить пополам.

Встаньте молодые на один коврик, вымойте руки в одной чаше и оботрите их одним

полотенцем.

С этого момента у вас все общее. Вам предстоит всю жизнь идти по одной дороге,

Вам предстоит всю жизнь идти по одной дороге,

поддерживая друг друга… а чтобы вам светло было на этом пути, ваши родители

помогут вам зажечь огонь в семейном вашем очаге.

До сегодняшнего дня Ирина и Алексей жили у разных очагов, очагов своих родителей.

Я прошу вас, уважаемые родители, зажечь огни в ваших очагах.

Сегодня искорки ваших очагов – ваши дети – соединили свои судьбы.

Передайте им частицу своего очага.

(передают свечи)

Ирина и Алексей, зажгите свой семейный очаг.

баланс между традициями и современностью

Татарстан является мусульманской страной, народ которой свято чтит и соблюдает древние семейные традиции. И сценарий татарской свадьбы наиболее ярко раскрывает национальные обычаи и обряды, ведущие начало с незапамятных времен.

Подготовка к свадьбе

Любой свадьбе предшествует подготовительный этап. По татарским обычаям, после получения благословения муллы, начинается процесс сватовства. Переговоры ведутся без участия молодых, и проходят так:

- смотрины невесты;

- заочное знакомство с женихом;

- окончательные переговоры, во время которых обсуждаются вопросы, касающиеся будущего молодой семьи, размер калыма за невесту.

После того как обе стороны приходят к согласию начинается подготовка к свадьбе.

Как проходит традиционная татарская свадьба

Для тамады очень важным является знание всех тонкостей свадебных мусульманских обычаев. Сценарий проведения традиционной татарской свадьбы проходит следующим образом:

Выкуп или калым – это когда в день бракосочетания, родители новобрачной приезжают к жениху и отвозят в помещение, отведенное молодоженам – это может быть отдельный дом или комната в отеле.

На входе его встречает тамада и начинается церемония выкупа, во время которой жених должен выполнить шутливые задания. После успешного завершения всех испытаний он забирает невесту, и они отправляются на мусульманскую свадебную церемонию – Никах.

Никах – это свадебный мусульманский обряд заключения брака, который может быть совершен и в мечети, так и дома. Процесс выполнения этого обряда заключается в чтении Корана, а также в духовном наставлении будущих супругов. Молодые или их представители дают друг другу священные брачные клятвы.

Молодые или их представители дают друг другу священные брачные клятвы.

После окончания этого обряда производится официальная регистрация брака в ЗАГСе.

Туй – праздничное застолье, оно может длиться по несколько дней, сперва – в доме невесты, затем после переезда молодой жены в дом мужа, празднование продолжается дальше. В современное время допускается празднование в банкетном зале.

Торжественное застолье сопровождается многочисленными тостами и речами с пожеланиями молодым супругам счастья и богатства. На столах обычно присутствует множество национальных угощений. Следует заметить, что традиционное свадебное застолье по татарским обычаям проводится без спиртного, вместо него на стол выставляются различные безалкогольные напитки.

Наутро, после первого дня свадьбы молодые отправляются в баню и после омовения праздник продолжается.

Современная татарская свадьба

Современные молодые пары сейчас редко проводят свадьбу в строгом соответствии со старинными традициями. Татарская свадьба в современной интерпретации это слияние национальных обычаев и новых тенденций, возникающих в результате развития жизни людей.

Татарская свадьба в современной интерпретации это слияние национальных обычаев и новых тенденций, возникающих в результате развития жизни людей.

А также большое распространение получили смешанные браки, и в связи с этим в сценарий свадьбы вносится все больше изменений. Например, если проводится русско-татарская свадьба, то происходит синтез двух культур, что обязательно нужно учесть при составлении сценария свадьбы.

Примерный план сценария татарской свадьбы в современном стиле

Встреча молодоженов после ЗАГСа:

- Гости у входа в ресторан по обе стороны от входа образуют коридор, по которому проходят молодожены. Перед входом натянута атласная лента, которую им предстоит перерезать, как символ вступления в новую семейную жизнь.

- Родители встречают молодоженов караваем, только вместо соли им преподносятся две вазочки с медом и сливочным маслом. По татарскому обычаю мед с маслом символизируют богатую и сытую жизнь.

Праздничный банкет:

- Молодые подходят к специальному подарочному столику, на нем выложен татарский свадебный пирог, накрытый платком, на который гости кладут наличные, в виде платы за угощение.

- Молодые принимают подарки от родных и близких.

- Открытие банкета доверяется старейшему родственнику со стороны семьи, имеющей татарские корни, этим молодые оказывают им уважение. Затем проведение праздничного вечера переходит в руки тамады.

Развлекательная программа:

- Поздравления чередуются с музыкальными перерывами. В качестве музыкального сопровождения можно использовать как песни российских исполнителей, так и татарских певцов. Большой популярностью на таких свадьбах пользуются известные эстрадные песни, переведенные на татарский язык.

- Для конкурсной программы можно использовать элементы народного татарского творчества. Например, для выкупа украденной туфельки невесты жениху требуется станцевать народный танец.

Национальное татарское блюдо – чак-чак может стать достойной заменой свадебному торту, это очень вкусный десерт. А можно подать его гостям отдельно к чаепитию.

Давно известно, что настоящая любовь способна победить все преграды и при желании в любой ситуации можно найти общий язык и достойные компромиссы.

Видеоподборка на тему татарской свадьбы:

Сценарии свадеб и праздников на татарском и русском языках

На этой странице привёден небольшой каталог сценариев каталог сценариев праздников на татарском языке: свадьбы и выкупа невесты, юбилея мужчин и женщин 50, 55 и 60 лет, сабантуя, никаха и последнего звонка, выпускного. Можете скопировать любой из них себе бесплатно или заказать у нас индивидуальный на своё мероприятие. А также у нас можно заказать любую услугу для проведения свадьбы на татарском языке или другого праздника.

А также у нас можно заказать любую услугу для проведения свадьбы на татарском языке или другого праздника.

Каталог сценариев на татарском и русском языках

1. Сценарий свадьбы на татарском языке

2. Сценарий свадьбы на татарском языке

3.

Сценарий свадьбы на татарском языке

Сценарий свадьбы на татарском языке4. Сценарий татарской свадьбы на русском языке

5. Сценарий русско-татарской свадьбы

6.

Сценарий выкупа невесты на татарском языке

Сценарий выкупа невесты на татарском языке7. Сценарий татарского никаха, обычаи и традиции

8. Сценарий выкупа невесты на татарском языке

9.

Обычаи и обряды татарской свадьбы

Обычаи и обряды татарской свадьбы

youtube.com/embed/4DENDrGGzjs?autohide=2&autoplay=0&controls=1&fs=1&loop=0&modestbranding=1&rel=0&showinfo=1&theme=dark&wmode=» allowfullscreen=»» name=»su-youtube-advanced»/>

Любой наш ведущий готовится к мероприятию заранее, при этом составляя сценарий Вашего праздника, который согласуется с Заказчиком. Это входит в стоимость услуг тамады и является бесплатной услугой. Если же вы хотите провести свой праздник самостоятельно, то можете заказать у наших ведущих личный сценарий на русском или татарском языке. Эта услуга платная, гонорар с автором сценария оговаривается персонально. Звоните и мы подберём Вам ведущего или автора сценария на любой проект.

Сценарий татарской свадьбы: праздник для души

Татарская свадьба всегда отличалась своим весельем и радушием. Дружественная обстановка, царящая в зале, практически стопроцентно гарантирует успешное воплощение всех самых неожиданных идеи по вашему свадебному сценарию. Татарская свадьба – для озорных, веселых и любящих людей, уважающих, в первую очередь, семью. Предлагаем несколько идей для интересного сценария в современных свадебных традициях татар. Безусловно, сегодня редко отмечают свадебное торжество в строгом соответствии со старинными обрядами татарского народа. Современный вариант татарской свадьбы – это симбиоз европейских традиций и национальных.

Татарская свадьба – для озорных, веселых и любящих людей, уважающих, в первую очередь, семью. Предлагаем несколько идей для интересного сценария в современных свадебных традициях татар. Безусловно, сегодня редко отмечают свадебное торжество в строгом соответствии со старинными обрядами татарского народа. Современный вариант татарской свадьбы – это симбиоз европейских традиций и национальных.

Встреча молодоженов

В начале свадебного мероприятия гости выстраиваются с двух сторон у входа в банкетный зал, держа в руках цветы. Пять пар гостей создают руками арку с лентами, одна из лент перекрывает вход в зал. В сценарии татарской свадьбы вы можете предусмотреть наличие неподалеку столика. На нем накрыт баурсак (национальное блюдо), стоит шампанское и посудина для денег, которые будут дарить гости праздника.

Звучит марш Мендельсона, к залу подходят молодожены под всеобщее ликование и аплодисменты. Непосредственный вход в банкетный зал закрыт для новобрачных натянутой лентой. Ведущий приветствует их словами поздравления от имени всех гостей и предлагает разрезать торжественно ленточку, открыв тем самым праздник.

Ведущий приветствует их словами поздравления от имени всех гостей и предлагает разрезать торжественно ленточку, открыв тем самым праздник.

Далее по сценарию татарской свадьбы можно предусмотреть подход новобрачных к подарочному столику. Там проводится открытие свадебного баурсака, после которого самые близкие родственники должны подойти к молодоженам, поздравить их и вручить подарки. Потом наступает черед поздравлений для других гостей. После последнего подарка гости садятся за банкетный стол и приветствуют новобрачных троекратным «ура». Первый тост, конечно же, следует поднять за самих молодых. Второй – за родителей, а третий – традиционно за любовь и женщин. А так как главная женщина на этом празднике – невеста, тост должен быть посвящен ей. После третьего тоста по этому сценарию татарской свадьбы звучит татарская песня о любви.

Танцевальные конкурсы

Прежде чем молодожены станцуют свой первый свадебный танец, невеста подходит к отцу и приглашает его на вальс. После папа с напутственными словами передает свою любимую дочь в руки новоиспеченному зятю, и новобрачные танцуют. Так начинается первый танцевальный перерыв между застольями.

После папа с напутственными словами передает свою любимую дочь в руки новоиспеченному зятю, и новобрачные танцуют. Так начинается первый танцевальный перерыв между застольями.

Открыть конкурсную программу можно соревнованием на лучший канкан, который танцуют присутствующие женщины и даже невеста. Мужчины – главные судьи конкурса, именно они определяют самую длинноногую красавицу. Естественно, ею должна оказаться невеста. Но поощрительные призы другим участницам тоже надо подготовить.

Еще один танцевальный конкурс этого сценария татарской свадьбы — танец молодоженов с гостями под одним шатром. Друзья новобрачных должны держать ткань над танцующими. Гости платят деньги за то, чтобы потанцевать с невестой или женихом медленный танец.

Финальный свадебный конкурс танцевальной программы — танец со свечами, запуск в небо воздушных шаров с пожеланиями молодоженов. Завершите праздник ярким акцентом – фейерверком.

Насытите программу развлечений именно танцевальными конкурсами, поскольку любовь к танцу – в крови у татар. Придумайте для сценария татарской свадьбы вариации для символических танцев тещи и зятя, свекра и невестки, свидетеля и свидетельницы и т.д. Максимально задействуйте при этом гостей, которые не должны чувствовать себя чужими на этом празднике.

Придумайте для сценария татарской свадьбы вариации для символических танцев тещи и зятя, свекра и невестки, свидетеля и свидетельницы и т.д. Максимально задействуйте при этом гостей, которые не должны чувствовать себя чужими на этом празднике.

Занимаясь составлением сценария свадьбы по татарским обычаям, непременно поинтересуйтесь у молодоженов, какие обряды национального свадебного торжества они намерены соблюдать. Предусмотрите их в своем сценарии. Веселье весельем, а уважение к своим корням у татар – доминирующий мотив любого праздника.

Шуточный сценарий для небольшой свадьбы без тамады

Сценарии свадьбы без участия тамады для домашнего торжества и небольшой компании вовсе не сводятся к банальному застолью. Мы предлагаем новый взгляд на проведение бракосочетания во время пандемии. Это свадьба в стиле коронавируса!

- 20 февраля 2021

- 1174 просмотра 7 фото

Современный сценарий для свадьбы 2021

Современный и интересный сценарий свадьбы 2021 избавлен от выкупа невесты, денежных поборов с гостей, а также пошлых конкурсов. Но это вовсе не означает, что такое торжество будет скучным. Есть много актуальных альтернатив устаревшим этапам свадьбы.

Но это вовсе не означает, что такое торжество будет скучным. Есть много актуальных альтернатив устаревшим этапам свадьбы.

- 11 февраля 2021

- 2637 просмотров 7 фото

Сценарий утренника для детей и взрослых

Оформление.

Оформить зал встречи несложно. На задней стене висит плакат, некотором «золотой» краской написано число «50», окаймленные лавровыми венками соответствующей окраски.

Посередине помещения ставятся два стула для «золотых» юбиляров. На переднем плане ставится стол, за которым располагается ведущий — исполнитель обряда. Родственники и участники встречи располагаются чуть дальше.

Сценарий торжества должен быть составлен с учетом конкретной обстановки, характера людей, которым посвящено торжество, их желания и особенностей семейных отношений. «Золотые» юбиляры заранее присылают приглашения своим близким и родственникам.

В назначенный день за 10-15 минут до начала торжества, когда участники встречи, родственники и приглашенные занимают свои места, юбиляры располагаются в другой комнате.

Когда зазвучит музыка, в сопровождении детей входят юбиляры. Смолкает песня, на фоне мелодии в записи звучат стихи:

Любовью земною спаянные,

Соединенные на года,

Встречаются здесь поколения:

Сплав мудрости и золота.

Ведущий встречи обращается к присутствующий.

Ведущий.

Добро пожаловать, гости дорогие! Сегодня мы поздравляем «золотых» юбиляров. Пусть сегодняшний день станет для каждого из нас одним из самых главных дней и радостных событий. Уважаемые гости! В этот час мы приветствуем «золотых» юбиляров-супругов _____________________________ (фамилия, имя, отчество супругов).

Звучат фанфары, затем тихо звучит музыка. В сопровождении двух девушек с корзиной цветов в руках «золотые» юбиляры направляются на свои места. Во время их шествия ведущий коротко рассказывает о них: когда и где бы зарегистрирован их брак, какие их главные трудовые заслуги, сколько детей они вырастили и т.д. Участники встречи заняли свои места, музыка затихает. К присутствующим обращается исполнитель обряда.

К присутствующим обращается исполнитель обряда.

Ведущий.

От имени ваших родных и близких я хочу вручить вам символическое свидетельство о браке. Ваша крепкая семья это не только ваша радость, радость ваших детей, родных. Это радость всех ваших друзей. С праздником, вас, любимые наши.

Наиболее торжественно, душевно и трогательно должно происходить чествование «золотых» юбиляров. Перед обращением ведущего к «золотым» юбилярам в магнитофонной записи под музыку звучат слова:

Все золотые свадьбы, нет простых,

Когда любовь, как сердце бьется в них.

У этой пары в кудрях серебро,

Оно как журавлиное перо,

Высок и поэтичен их союз,

И груз годов такой любви — не груз,

Благословенна жизнь, что так светла.

О ней не скажешь, мол, она была,

Она ведь есть навеки, навсегда!

Ведущий (обращается к «золотым» юбилярам).

Дорогие _________________________________________ (имена, отчества юбиляров)! Сегодня отмечается 50-летие вашей супружеской жизни. Полвека назад молодые, счастливые вы вступили в семейную жизнь. copyright — http://sc-pr.ru Не зря пролетели годы. Позади много ярких, памятных дней. В золотую мудрость вызрел ваш жизненный опыт.

Полвека назад молодые, счастливые вы вступили в семейную жизнь. copyright — http://sc-pr.ru Не зря пролетели годы. Позади много ярких, памятных дней. В золотую мудрость вызрел ваш жизненный опыт.

Ведущий кратко рассказывает о жизненном пути юбиляров.

Ведущий.

В вашей жизни были трудности и испытания. Но вы всегда были вместе, горе и радость делили пополам. Вы сумели сохранить крепкую и дружную семью. Через всю жизнь

пронесли верность друг другу, верность своему делу. Дорогие юбиляры! Пусть эстафета вашей замечательной семейной жизни и любви передается из поколения в поколение.

Звучит музыка.

Ведущий.

Просим родственников, друзей и товарищей по работе поздравить наших участников встречи.

Участников встречи поочередно поздравляют родственники, товарищи по работе и друзья. Звучит музыка.

Ведущий.

Разрешите еще раз поздравить наших дорогих юбиляров со знаменательным событием в их жизни, пожелать им самого доброго, самого светлого. Пусть же эстафета вашей замечательной жизни и любви передается из поколения в поколение. В добрый путь!

Пусть же эстафета вашей замечательной жизни и любви передается из поколения в поколение. В добрый путь!

Звучит «Заздравная» И. Дунаевского. И начинается застольное гуляние.

Сценарий татарской свадьбы на русском языке (2016 год)

Татарская свадьба – это веселый яркий праздник, где царит непринужденная веселая атмосфера, а гостей всегда встречают с широким радушием и гостеприимством. К тому же, это еще и уникальное сочетание европейских современных веяний и национальных традиций. Татарская свадебная культура основана на почитании родителей и семьи, некоторые традиционные моменты сохраняются даже в самом современном сценарии для празднования как дань памяти старинным обрядам. Предлагаем несколько свежих идей для создания праздничного сценария, с помощью которых можно создать интересный сценарий, где будут гармонично вписаны национальные и современные свадебные традиции татар. Свежий сценарий татарской свадьбы на русском языке на 2016 год представляем ниже. Все традиции татарской свадьбы и обычаи мы так же собрали на нашем сайте, и теперь вы можете ознакомиться с ними.

Все традиции татарской свадьбы и обычаи мы так же собрали на нашем сайте, и теперь вы можете ознакомиться с ними.

Встреча молодоженов

Особое внимание у татар всегда уделялось встрече новобрачных. Вдоль дорожки, ведущей в банкетный зал, гости выстраиваются с двух сторон, держат в руках цветы, яркие разноцветные ленты. Часть гостей у самого входа создают с помощью рук живую арку, с которой красиво свивают ленты. Одну ленту необходимо натянуть так, чтобы она преграждала проход в зал.

В сценарии татарской свадьбы обязательно должно быть прописано наличие небольшого столика, который необходимо расположить недалеко от молодоженов. На нем накрывается баурсак (это национальное блюдо), ставится шампанское и посудина, в которую приглашенные гости будут класть деньги.

Традиционный для всех свадеб марш Мендельсона сопровождает появление молодоженов, они подходят к залу под громкие аплодисменты и ликование радостных гостей. Ведущий встречает их с поздравлениями от имени всех гостей и предлагает разрезать ленточку, что символизирует начало праздника.

После торжественного вхождения в банкетный зал, молодые подходят к столику, где уже накрытбаурсак. После открытия праздничного свадебного баурсака, к молодоженам первым делом подходят самые близкие и родные, поздравляют их и дарят подарки. Затем остальные гости могут таким же способом поздравить новоиспеченных супругов. За банкетный стол на татарской свадьбе садятся только после того, как все гости смогли поздравить молодоженов.

Перед тем, как поднять первый тост и приступить к трапезе, новобрачных еще раз приветствуют троекратным «ура», лишь после этого поднимают тост сначала за молодых, затем обязательно за родителей. Третий тост традиционно поднимается за любовь и женщин в лице главной героини праздника – невесты. После этого тоста гостям дается время на передышку, а в зале звучит татарская национальная песня о любви.

Танцевальные конкурсы

Первый танец, который танцует девушка после вступления в брак, посвящен не жениху, а отцу. Невеста должна подойти к отцу и пригласить его на вальс отца и дочери, после чего папа может с напутственными словами символично передать свою дочь зятю. Этот трогательный момент завершается первым свадебным танцем супругов, после чего начинается танцевальный перерыв, гости выходят в танцзал и начинают веселиться вместе с молодоженами и их родителями.

Невеста должна подойти к отцу и пригласить его на вальс отца и дочери, после чего папа может с напутственными словами символично передать свою дочь зятю. Этот трогательный момент завершается первым свадебным танцем супругов, после чего начинается танцевальный перерыв, гости выходят в танцзал и начинают веселиться вместе с молодоженами и их родителями.

В качестве конкурса во время танцев можно устроить соревнование на лучший канкан. Этот простой танец под силу исполнить всем гостьям, а мужчины должны будут выбрать самую длинноногую красавицу, которой, конечно же, окажется невеста. Остальные танцовщицы получают небольшие памятные призы.

Одной из национальных татарских свадебных традиций является танец молодоженов с гостями под одним шатром. Друзья натягивают большой отрез ткани над головами танцующих, а гости могут заплатить за возможность станцевать с невестой или женихом медленный танец.

Ярким завершением татарской свадьбы станет богатый фейерверк и запуск в небо воздушных шаров или небесных фонариков.

Наиболее подходящими конкурсами для сценария татарской свадьбы станут любые развлечения, где нужно танцевать, ведь танец у татар в крови. Прежде чем составлять сценарий, обсудите с невестой и женихом, насколько строго они намерены соблюдать традиционные обряды и обязательно пропишите это в сценарии. Для татар выражение почтения своим корням и предкам является ключевым ритуалом.

Татаро-башкирский репортаж: 24 июня 2004 г.

24 июня 2004 г.

ЕЖЕДНЕВНЫЙ ОБЗОР ИЗ ТАТАРСТАНА

Шаймиев признает неуверенность в реформе латинского татарского письмаПрезидент Татарстана Минтимер Шаймиев заявил еженедельнику «Фельдпочта» в номере, опубликованном 23 июня, что он «все еще не уверен, необходимо ли и готов ли Татарстан» вводить латино-татарскую графику, закон о которой был принят в 1997 году. отметил, что около 2 миллионов татар проживают в Татарстане и еще 5 миллионов за пределами республики.«Мы не можем заставить их соблюдать этот закон», — сказал Шаймиев.

«Невозможно, зачем нам от них отделяться в том, что касается возрождения и развития татарского языка, культуры и литературы». Он добавил, что «есть и другие серьезные возражения» по этому поводу.

«Невозможно, зачем нам от них отделяться в том, что касается возрождения и развития татарского языка, культуры и литературы». Он добавил, что «есть и другие серьезные возражения» по этому поводу.Тем не менее, Шаймиев назвал «незаконным» внесение Государственной Думой поправки в российский закон о языке, запрещающей использование некириллических шрифтов в национальных республиках. Он утверждал, что жители Татарстана имеют право использовать любой сценарий по своему выбору в соответствии с международным правом.«Мы сто раз подумаем, прежде чем начинать переход [на латиницу], но проблема в том, что запрещать его было недопустимо, такой прямой запрет — это нарушение права национальностей на саморазвитие, то, что создает напряжение и приводит к совершенно противоположным результатам ».

Председатель Нацбанка: Татарстану не о чем беспокоиться

Председатель Национального банка Татарстана Евгений Богачев сказал tatcenter.ru 23 июня, что республиканская финансовая система «может оставаться спокойной», несмотря на нынешнюю напряженность в отношениях между российскими банками после недавнего замораживания лицензий Содбизнесбанка и Кредитраста Центральным банком России и слухов о том, что В Москве есть черный список других банков, подлежащих ликвидации. Богачев процитировал председателя Центрального банка России Сергея Игнатьева, который признал, что некоторые другие банки имеют проблемы с отмыванием денег, аналогичные тем, которые привели к ликвидации Содбизнесбанка, «но эти недостатки нельзя рассматривать как решающий фактор при оценке банковской системы России». Богачев добавил, что «черных списков» банков, подлежащих ликвидации, не было, и слухи скоро исчезнут.

Богачев процитировал председателя Центрального банка России Сергея Игнатьева, который признал, что некоторые другие банки имеют проблемы с отмыванием денег, аналогичные тем, которые привели к ликвидации Содбизнесбанка, «но эти недостатки нельзя рассматривать как решающий фактор при оценке банковской системы России». Богачев добавил, что «черных списков» банков, подлежащих ликвидации, не было, и слухи скоро исчезнут.

Богачев сказал, что никаких существенных нарушений со стороны банков Татарстана не было, «которые, как правило, представляют даже слишком подробные бухгалтерские отчеты.Он сообщил, что после прошлогоднего похищения заместителя генерального директора КамАЗа Виктора Фабера выкуп был переведен через счета Содбизнесбанка и счета в офшорных зонах.

Казанский блок полиции по телефону агентств по проституции

Казанская полиция пытается обходным путем бороться с проституцией, сообщило 24 июня казанское бюро РСЕ / РС. Вот уже несколько лет на улицах Казани растет количество листовок и даже граффити с номерами телефонов агентств «развлечений для взрослых». Чтобы ликвидировать телефонные агентства, полиция начала блокировать наиболее часто используемые номера. По словам руководителя антинаркотического управления полиции Казани Радика Файзуллина, руководившего этой операцией, местные проституционные агентства уже несут значительные материальные убытки из-за невозможности связаться с клиентами.

Чтобы ликвидировать телефонные агентства, полиция начала блокировать наиболее часто используемые номера. По словам руководителя антинаркотического управления полиции Казани Радика Файзуллина, руководившего этой операцией, местные проституционные агентства уже несут значительные материальные убытки из-за невозможности связаться с клиентами.

Дела Шашурина переданы следователям за пределами Татарстана

Генеральная прокуратура распорядилась передать дело Сергея Шашурина в ведение МВД Чавашской республики и следственного управления Приволжского федерального округа, сообщила 23 июня «Вечерняя Казань».Сергей Шашурин, бывший депутат Государственной Думы, избранный в Татарстане, был задержан Министерством внутренних дел республики в декабре 2003 года и обвинен в клевете на высших должностных лиц министерства, а также в незаконной коммерческой деятельности. Как пишет газета, генеральный прокурор решил передать дело другим следователям, чтобы обеспечить максимально возможную объективность. Сообщается, что заместитель генерального прокурора России в Приволжском федеральном округе Сергей Герасимов будет курировать расследование уголовного дела против Шашурина, а главный прокурор соседней республики Чаваш Сергей Зайцев будет контролировать расследование обвинений в клевете против Шашурина.До 2000 года Зайцев работал заместителем генерального прокурора Татарстана.

Сообщается, что заместитель генерального прокурора России в Приволжском федеральном округе Сергей Герасимов будет курировать расследование уголовного дела против Шашурина, а главный прокурор соседней республики Чаваш Сергей Зайцев будет контролировать расследование обвинений в клевете против Шашурина.До 2000 года Зайцев работал заместителем генерального прокурора Татарстана.

Составил Искендер Нурми

ЕЖЕДНЕВНЫЙ ОБЗОР ИЗ БАШКОРТОСТАНА

Доля прибыльных предприятий растет, но убытки продолжают накапливатьсяОколо 30% промышленных предприятий Башкортостана убыточны, что на 10% меньше, чем год назад, сообщил 23 июня Башинформ со ссылкой на данные, озвученные премьер-министром Рафаэлем Байдавлетовым. Суммарные убытки таких компаний в первом квартале этого года составили 58 миллионов долларов, причем большая часть этой суммы пришлась на предприятия промышленного и строительного секторов.В республике введены меры, которые включают административные санкции и в некоторых случаях тюремное заключение для руководителей, которые неоднократно не платят своим сотрудникам.

Федеральный чиновник МВД хвалит башкирскую милицию …

Глава управления МВД России по Приволжскому федеральному округу Владимир Щербаков заявил на пресс-конференции в Уфе 23 июня, что количество нарушений закона, допущенных сотрудниками милиции в Башкортостане в этом году, сократилось почти на 10 процентов по сравнению с аналогичным периодом. Период 2003 года, сообщает «РосБалт» в тот же день.За первые пять месяцев 2004 года башкирской милицией было зарегистрировано 23,6 тысячи преступлений, большинство из которых составляли кражи или грабежи. Расследование завершено по 64 процентам дел, что является одним из самых высоких показателей расследований в Приволжском федеральном округе.

… И говорит, что доверие к полиции растет

Щербаков сообщил на той же пресс-конференции, что недавние опросы общественного мнения в Башкортостане показывают, что 63 процента местных жителей видят улучшения в работе полиции, что более чем вдвое превышает показатель, зарегистрированный в прошлом году, сообщил в тот же день РосБалт. Щербаков заявил, что общий уровень доверия к республиканским правоохранительным органам составил 72 процента, что выше, чем в среднем по России. Щербаков предположил, что предвзятое освещение в СМИ деятельности милиции во время президентской кампании 2003 года в республике привело к недоверию к местной полиции.

Щербаков заявил, что общий уровень доверия к республиканским правоохранительным органам составил 72 процента, что выше, чем в среднем по России. Щербаков предположил, что предвзятое освещение в СМИ деятельности милиции во время президентской кампании 2003 года в республике привело к недоверию к местной полиции.

Промышленный взрыв убил одного, серьезно ранил двоих в Уфе

Один рабочий погиб и двое серьезно пострадали в результате взрыва на водородном заводе химического завода «Уфа-Химпром» 23 июня, сообщил в тот же день корреспондент Радио Свобода в Уфе.По мнению специалистов республиканского МЧС, взрыв произошел в результате нарушения правил пожарной безопасности.

Составлено Искендером Нурми

Лабиринт программ-вымогателей | Блоги McAfee

КРАТКОЕ ОПИСАНИЕ

Программа-вымогатель Maze, ранее известная в сообществе как «программа-вымогатель ChaCha», была обнаружена 29 мая 2019 года Джеромом Сегурой [1].

Основная цель программы-вымогателя — зашифровать все файлы, которые она может найти в зараженной системе, а затем потребовать выкуп за их восстановление.Однако наиболее важной характеристикой Maze является угроза, которую авторы вредоносного ПО представляют своим жертвам, что, если они не заплатят , они разместят информацию в Интернете [2].

Эта угроза не была праздной, поскольку файлы одной компании действительно были размещены в Интернете. Несмотря на то, что компания подала в суд, ущерб уже был нанесен. Это поведение все чаще наблюдается в новых программах-вымогателях [3], таких как Sodinokibi, Nemty, Clop и других.

В прошлом году [4] подчеркивалось, как программы-вымогатели пойдут в этом направлении, чтобы получить деньги от жертв, которые могут не захотеть платить за расшифровку.

ТЕЛЕМЕТРИЧЕСКАЯ КАРТА

РИСУНОК 1. КАРТА лабиринтных инфекций

ВВЕДЕНИЕ

29 октября была обнаружена кампания по распространению вредоносного ПО Maze среди итальянских пользователей. Исторически вредоносная программа использовала различные методы для проникновения, в основном с помощью наборов эксплойтов, подключения к удаленному рабочему столу со слабыми паролями или посредством имитации электронной почты или, как в случае с Италией, через различные агентства или компании [5], например, Итальянское налоговое агентство. Эти электронные письма приходили с вложением Word, в котором использовались макросы для запуска вредоносного ПО в системе.

Исторически вредоносная программа использовала различные методы для проникновения, в основном с помощью наборов эксплойтов, подключения к удаленному рабочему столу со слабыми паролями или посредством имитации электронной почты или, как в случае с Италией, через различные агентства или компании [5], например, Итальянское налоговое агентство. Эти электронные письма приходили с вложением Word, в котором использовались макросы для запуска вредоносного ПО в системе.

Чаще всего использовались наборы эксплойтов Fallout и Spelevo [6].

Вредоносная программа жестко запрограммирована с некоторыми уловками, которые предотвращают ее обращение и затрудняют статический анализ. В этом отчете рассматриваются эти средства защиты и поведение вредоносного ПО в зараженной системе.

Разработчики вставили сообщения, чтобы спровоцировать исследователей вредоносных программ, включая адрес электронной почты Лоуренса Абрамса, владельца «BleepingComputer», с которым они связались напрямую. Они очень активны в социальных сетях, таких как Twitter.

Они очень активны в социальных сетях, таких как Twitter.

McAfee защищает своих клиентов от угроз, о которых мы говорим в этом отчете, во всех своих продуктах, включая персональный антивирус, конечную точку и шлюз.

ОБЗОР лабиринта

Вредоносная программа представляет собой двоичный 32-битный файл, обычно упакованный в виде EXE или DLL-файла. Этот отчет посвящен EXE-файлу.

РИСУНОК 2. ИНФОРМАЦИЯ О ВРЕДОНОСНОМ ПРОГРАММЕ

Дополнительная информация об образце, использованном в этом отчете, представлена в этой таблице:

ТЕХНИЧЕСКИЕ ДАННЫЕ

Maze — это сложная вредоносная программа, которая с самого начала использует некоторые уловки, чтобы помешать анализу.

Вредоносная программа начинает подготовку некоторых функций, которые, по-видимому, сохраняют адреса памяти в глобальных переменных для дальнейшего использования в динамических вызовах, хотя на самом деле они не будут использовать эти функции позже. Вопрос о том, является ли это остаточным кодом, существующим в точке входа вредоносной программы, или уловкой, вводящей в заблуждение исследователей, остается предметом обсуждения.

Вопрос о том, является ли это остаточным кодом, существующим в точке входа вредоносной программы, или уловкой, вводящей в заблуждение исследователей, остается предметом обсуждения.

РИСУНОК 3. СОХРАНЕНИЕ АДРЕСА ФУНКЦИЙ ДЛЯ ДИНАМИЧЕСКОГО ИСПОЛЬЗОВАНИЯ ПОЗЖЕ

Позже вредоносная программа входит в большой блок мусорного кода, который также включает некоторые элементы для расшифровки строк и важной информации на будущее.Вредоносная программа использует некоторые уловки для обнаружения отладчиков на этом этапе.

Наиболее важные из них:

- Большое использование поля PEB « IsDebuggerPresent ». Это поле является логическим полем, которое заполняется из Windows значением 1 (True), если приложение выполняется внутри отладчика, или 0 (False), если это не так.

РИСУНОК 4. ЧАСТОЕ ИСПОЛЬЗОВАНИЕ ПОЛЯ PEB «ISDEBUGGERPRESENT» для определения, запускается ли приложение в отладчике

Если вредоносная программа обнаружит отладчик, она останется в бесконечном цикле, ничего не делая, при этом тратя системные ресурсы.

РИСУНОК 5. Лабиринт ловит отладчик и продолжает работать, растрачивая ресурсы

Вредоносная программа получает все процессы в системе, но игнорирует первый («незанятый процесс» в Windows, который является просто инструментом, позволяющим пользователю узнать, какой процент системных ресурсов используется). Используя имя каждого процесса, он создает собственное имя с настраиваемым алгоритмом вместе с хешем, который сверяется с жестко закодированным списком. Если хеш будет найден в этом списке, процесс будет остановлен.

РИСУНОК 6. ПРОВЕРКА ГЕШЕВ ОТ ПОЛЬЗОВАТЕЛЬСКОГО НАЗВАНИЯ ПРОЦЕССОВ СИСТЕМЫ

Например, процесс отладчика «x32dbg» пойман в этой точке:

РИСУНОК 7. ПРОЦЕСС X32DBG, ЗАХВАТЫВАЕМЫЙ ВРЕДОНОСНЫМ ПРОГРАММНЫМ ОБЕСПЕЧЕНИЕМ С ХЭШОМ

Он может завершить работу отладчика IDA, x32dbg, OllyDbg и других процессов, чтобы избежать динамического анализа, закрытия баз данных, офисных программ и средств безопасности.

Неполный список процессов, которые могут быть взломаны с помощью списка словарей, завершенного вредоносной программой, показан ниже:

dumpcap.exe -> 0x5fb805c5

excel.exe -> 0x48780528

fiddler.exe -> 0x5e0c05b1

msaccess.exe -> 0x6a9c05ff

mysqld-nt.exe -> 0x79ec0661

outlook8000.exe -> 0x6ec0661

outlook15000.exe -> 0x6an .exe -> 0x78020640

procexp.exe -> 0x606805d4

procmon64.exe -> 0x776e0635

procmon.exe -> 0x600005c9

python.exe -> 0x55ee0597

taskkill.exe -> 0x6c2e0614

visio000.exe exe -> 0x60d805d5

x32dbg.exe -> 0x5062053b

x64dbg.exe -> 0x50dc0542

Этот короткий список показывает имя процесса, который нужно убить, и пользовательский хэш из специального имени, сгенерированного из исходного имени процесса.

РИСУНОК 8. ФУНКЦИЯ ОБРАБОТКИ ТЕРМИНАТА, ЗАЯВЛЕННАЯ ИЗ АДРЕСНОЙ ТАБЛИЦЫ ЭКСПОРТА (EAT) ЯДРА 32 И ПЕРЕДАЧА ПРОВЕРКИ ИМЕНИ ХЭШ

Вредоносная программа завершит процесс с помощью функции «TerminateProcess», которую она получает из EAT (экспортной таблицы адресов) модуля «kernel32. dll », чтобы усилить обфускацию, сравнивая имя с пользовательским хешем, взятым из имени, написанного заглавными буквами.

dll », чтобы усилить обфускацию, сравнивая имя с пользовательским хешем, взятым из имени, написанного заглавными буквами.

РИСУНОК 9. ВЫЗОВ ДЛЯ TERMINATEPROCESS ДИНАМИЧЕСКИМ СПОСОБОМ ЗАМЕТАТЬ ЭТОТ ВЫЗОВ

Вредоносная программа вызывает функции Windows уникальным способом для облегчения обфускации, то есть для получения первого процесса в системе, который будет использовать функцию «Process32FirstW». Однако вместо прямого вызова он помещает в стек параметры, необходимые для функции, за которым следует адрес памяти с кодом операции «push», а затем выполняет прямой переход к функции Windows.Когда функция завершается, Windows создает код операции «ret», а затем получает последний адрес памяти, который вредоносная программа поместила внутрь стека, возвращаясь к этому адресу и продолжая поток. Пример этого можно увидеть на этом изображении:

РИСУНОК 10. ВЫСОКАЯ ЗАМЕТКА, ЧТОБЫ ПОПЫТАТЬСЯ ЗАМЕДЛИТЬ АНАЛИЗ И СДЕЛАТЬ ЕГО БОЛЬШЕ СЛОЖНО

Еще одна уловка, используемая вредоносным ПО (в зависимости от образца), состоит в том, чтобы получить функцию «DbgUIRemoteBreakin» с помощью функции «GetProcAddress» перед применением уловки, позволяющей избежать подключения отладчика к ней во время выполнения [7].

РИСУНОК 11. ПОЛУЧИТЕ DBGUIREMOTEBREAKIN ИСПОЛЬЗУЯ GETPROCADDRESS, ЧТОБЫ ИЗБЕЖАТЬ АТАКИ ОТЛАДЧИКА НА ЭТО

Здесь используется трюк «VirtualProtect», чтобы дать адресу памяти функции «DbgUIRemoteBreakin» разрешение на запись в него:

РИСУНОК 12. РАЗРЕШЕНИЕ НА ЗАПИСЬ В ПАМЯТЬ

После получения разрешения, которое предоставляется только для 1 байта, вредоносная программа исправляет этот байт значением 0xC3 (код операции «ret») и восстанавливает предыдущие разрешения с помощью «VirtualProtect», снова по тому же адресу и байту, удаляя разрешение на запись.

РИСУНОК 13. ЗАПРАВКА ФУНКЦИИ С ПОЛУЧЕНИЕМ ОПКОДА И ВОССТАНОВЛЕНИЕ РАЗРЕШЕНИЙ ПАМЯТИ

Это сделано, чтобы избежать подключения отладчика к нему во время выполнения. Таким образом, когда отладчик подключается к процессу внутренне, система вызывает эту функцию, но вместо создания потока для запуска отладки код операции «ret» заставляет функцию вернуться, не создавая ее. Короче говоря, это препятствует правильному подключению отладчика. Это делается до перечисления системного процесса.

Короче говоря, это препятствует правильному подключению отладчика. Это делается до перечисления системного процесса.

Вредоносная программа проверяет язык машины с помощью функции «GetUserDefaultUILanguage» и сохраняет значение в стеке; он не проверяется автоматически после звонка, но станет важным позже.

Maze создает мьютекс с именем «Global \ x», где x — специальное значение, уникальное для каждой машины. Например, на следующем снимке экрана (некоторая информация была удалена для анонимности компьютера, используемого для анализа) является примером такого поведения. Это сделано для того, чтобы избежать двух и более казней одновременно.

РИСУНОК 14. СОЗДАНИЕ МУТЕКСА ДЛЯ ИЗБЕЖАНИЯ ДВОЙНОГО ИСПОЛНЕНИЯ. УНИКАЛЬНО НА МАШИНУ

Вредоносная программа после создания мьютекса вызывает функцию GetLastError для проверки двух ошибок:

- 0x05 -> ERROR_ACCESS_DENIED. Если вредоносная программа получает эту ошибку, это означает, что мьютекс уже существует в системе, но по какой-то причине вредоносная программа не может получить к нему доступ (возможно, привилегии, политики и т.

Д.).

Д.). - 0xb7 -> ERROR_ALREADY_EXISTS.Если вредоносная программа получает эту ошибку, это означает, что мьютекс уже существует в системе и к нему можно получить доступ.

Если происходит одно из вышеперечисленных, вредоносная программа продолжает выполняться, но не шифрует файлы в системе и не использует какие-либо ресурсы машины. Это означает, что он появится в списке программ с использованием 0% процессора.

Значение мьютекса изменяется либо для каждого образца, либо на периодической основе, чтобы избежать возможности вакцинации против него. У вредоносной программы также есть команда, позволяющая избежать «проблемы» вакцин, о которой будет сказано позже.

После мьютекса вредоносная программа проверяет ранее сохраненный в стеке язык на предмет, например, языка 0x419 (русский из Российской Федерации, ru-RU [8]).

Проверки выполняются обфусцированным способом в беспорядке кода, который есть у вредоносной программы (в используемой здесь виртуальной машине использовался испанский язык Испании (es-ES); это код 0xC0A, который появляется в стеке в скриншот):

РИСУНОК 15. ПРОВЕРКА ЯЗЫКА НА РУССКОМ ЯЗЫКЕ В РОССИЙСКОЙ ФЕДЕРАЦИИ

ПРОВЕРКА ЯЗЫКА НА РУССКОМ ЯЗЫКЕ В РОССИЙСКОЙ ФЕДЕРАЦИИ

Если язык соответствует любому из языков в списке ниже, вредоносная программа очистит память и выйдет из основного потока без потери ресурсов или создания файлов.

- 0x419 -> ru-RU (Россия из РФ)

- 0x422 -> uk-UA (украина из Украины)

- 0x423 -> be-BY (белорусы из Беларуси)

- 0x428 -> tg-Cyrl-TJ (таджикский (кириллица из Таджикистана)

- 0x42B -> hy-AM (Армянин из Армении)

- 0x42C -> az-Latn-AZ (Азербайджанский (латиница из Азербайджана))

- 0x437 -> ka-GE (грузин из Грузии)

- 0x43F -> kk-KZ (казах из Казахстана)

- 0x440 -> ky-KG (киргизы из Кыргызстана)

- 0x442 -> tk-TM (туркмен из Туркменистана)

- 0x443 -> uz-Latn-UZ (узбекский (латиница из Узбекистана))

- 0x444 -> tt-RU (татарин из РФ)

- 0x818 -> ro-MD (румын из Молдовы, НЕ румын из Румынии! )

- 0x819 -> ru-MD (Русский из Молдовы)

- 0x82C -> az-Cyrl-AZ (Азербайджанский (кириллица из Азербайджана))

- 0x843 -> uz-Cyrl-UZ (узбекский (кириллица из Узбекистана))

- 0x7C1A -> sr (сербский)

- 0x6C1A -> sr-Cyrl (сербский на кириллице)

- 0x1C1A -> sr-Cyrl-BA (сербский (кириллица из Боснии и Герцеговины))

- 0x281A -> sr-Cyrl-RS (сербский (кириллица из Сербии))

- 0x81A -> sr-Latn-CS (сербский (латиница)) (код этого языка начинается с Windows Vista)

Вредоносная программа пытается удалить теневые тома в системе с помощью файла «wmic. exe »с переключателями« shadowcopy »и« delete ». До этого вредоносная программа получает функцию «WoW64DisableWow64FsRedirection» с помощью «GetProcAddress» и использует ее, чтобы избежать перенаправления по умолчанию в 64-битных операционных системах, и вызывает ее динамически.

exe »с переключателями« shadowcopy »и« delete ». До этого вредоносная программа получает функцию «WoW64DisableWow64FsRedirection» с помощью «GetProcAddress» и использует ее, чтобы избежать перенаправления по умолчанию в 64-битных операционных системах, и вызывает ее динамически.

Вредоносная программа пытается удалить теневые копии два раза: один раз перед шифрованием файлов в зараженной системе и второй раз после их шифрования.

Это выполнение выполняется с помощью функции CreateProcessW, но для повышения уровня обфускации вредоносная программа запускается с помощью этой команды:

РИСУНОК 16.УДАЛЕНИЕ ТЕНЕВЫХ КОПИЙ В ЗАРАЖЕННОЙ СИСТЕМЕ С ПОМОЩЬЮ WMIC КОМАНДЫ

Как вы можете видеть на изображении выше, вредоносная программа использует команду с именами папок, которые по умолчанию не существуют в Windows, за исключением «Windows», «system32» и «wbem». Он входит в эти папки, но затем быстро выходит из них с помощью команды «..», что означает возврат в предыдущую папку в указанном пути.

Например, сначала он входит в папки «ydw» и «fdygg», но позже возвращается в корень установочного модуля Windows с двумя «.. » команды, которые в данном случае приводят к «C: \». Позже он соединяется с папкой «Windows» и продолжает с тем же поведением, наконец, входит в «system32», где он вызывает программу «wmic.exe» с переключателями для удаления теневых томов. Это делается для того, чтобы попытаться скрыть этот вызов, хотя такое подозрительное поведение может привести к тому, что антивирусная программа все равно остановит его, но это доказательство того, что кодировщики вредоносных программ обладают навыками программирования и хорошо понимают поведение Windows.

Важно понимать, что этот «путь», используемый в команде с несуществующими папками, является случайным и не требует использования того же количества папок для обфускации.

После процесса удаления вредоносная программа получает функцию «Wow64RevertWow64FsRedirection» с помощью функции «GetProcAddress» и вызывает ее динамически, чтобы оставить систему в том же состоянии, что и раньше.

РИСУНОК 17. ВОССТАНОВЛЕНИЕ ПЕРЕНАПРАВЛЕНИЯ FS В 64-БИТНЫХ ОПЕРАЦИОННЫХ СИСТЕМАХ

Maze также влияет на сетевые ресурсы, используя функции «WNetOpenEnumW», «WNetEnumResourceW», «WNetCloseEnum» и «WNetAddConnection2W».

РИСУНОК 18.ПЕРЕЧИСЛЕНИЕ СЕТЕВЫХ РЕСУРСОВ ДИСКА ДЛЯ КРИПТАЦИИ ФАЙЛОВ ВНУТРИ НИХ

Вредоносная программа использует два алгоритма шифрования файлов: ChaCha, основанный на симметричном алгоритме Salsa20, и асимметричный алгоритм RSA для защиты.

При каждом запуске вредоносная программа создает публичный BLOB-объект из одного ключа RSA, который будет использоваться для шифрования части, содержащей информацию для дешифрования файлов, и одного частного BLOB-объекта с ключом RSA, который позволяет дешифровать информацию, зашифрованную с помощью общедоступного RSA. blob, созданный ранее.

РИСУНОК 19. ЭКСПОРТ БОБА ОБЩЕСТВЕННОГО КЛЮЧА RSA, СОЗДАННОГО ВО ВРЕМЯ РАБОТЫ

РИСУНОК 20. ЭКСПОРТ BLOB ЧАСТНОГО КЛЮЧА RSA, СОЗДАННЫЙ ВО ВРЕМЯ РАБОТЫ

Как и другие программы-вымогатели, эта вредоносная программа имеет встроенный публичный BLOB-объект RSA, который будет импортирован для защиты частного BLOB-объекта RSA жертвы. Только разработчики вредоносных программ имеют частный двоичный объект RSA для расшифровки своего общедоступного двоичного объекта RSA.

Только разработчики вредоносных программ имеют частный двоичный объект RSA для расшифровки своего общедоступного двоичного объекта RSA.

РИСУНОК 21. ИМПОРТ ОБЩЕСТВЕННОГО BLOB RSA ДЛЯ РАЗРАБОТЧИКОВ ВРЕДОНОСНОГО ПО

Этот ключ защищен шифрованием с использованием ключа из 32 бита и iv из 8 байтов с использованием функции «CryptGenRandom», чтобы избежать дампов памяти, но позже его необходимо будет расшифровать перед использованием.

После этого вредоносная программа запускает процедуру шифрования файлов, поиск в единицах, прежде чем импортировать открытый ключ BLOB RSA, сгенерированный во время выполнения. После этого он создает записку о выкупе, подготовленную для этой зараженной машины, в корневой папке, а затем начинает искать папки и файлы для шифрования.

РИСУНОК 22. Создание записки о выкупе в корневой папке и поиск папок и файлов

Пример записки с требованием выкупа с некоторыми анонимными данными показан ниже:

РИСУНОК 23. ПРИМЕР ЗАПИСКИ

ПРИМЕР ЗАПИСКИ

Процедура шифрования файлов проста, вредоносная программа выполняет следующие действия:

- Проверьте наличие файла с помощью функции «SetFileAttributesW» с атрибутом «FILE_ATTRIBUTE_ARCHIVE».

- Зарезервируйте память для файла с помощью вызова «Virtual Alloc» для ключа и iv.

- Откройте файл с разрешениями на чтение и запись с помощью функции «CreateFileW» с флагом «OPEN_EXISTING».

- Получите размер файла с помощью функции «GetFileSizeEx» (это важно для управления большими файлами, «GetFileSize» не подходит для больших файлов).

- Создайте отображение файла с помощью функций «CreateFileMappingW» и «MapViewOfFile»

- Сгенерируйте случайный ключ из 32 байтов с помощью функции «CryptGenRandom».

- Сгенерируйте случайный iv из 8 байтов с помощью функции «CryptGenRandom».

- Зарезервируйте 264 байта памяти с помощью функции «VirtualAlloc».

- Сгенерировать новое случайное расширение для файла жертвы.

Каждый файл имеет разное расширение, но не теряет исходное расширение; новый добавляется к старому.Например, «1.zip» становится «1.zip.gthf».

Каждый файл имеет разное расширение, но не теряет исходное расширение; новый добавляется к старому.Например, «1.zip» становится «1.zip.gthf». - Зашифруйте файл с помощью алгоритма ChaCha и ключа и iv с помощью открытого ключа RSA, сгенерированного во время выполнения.

- Запишите этот новый блок с ключом и iv для расшифровки в конце файла.

- Переименуйте файл с помощью функции «MoveFileExW». Таким образом, невозможно использовать инструменты судебной экспертизы для восстановления файлов, поскольку они используют один и тот же сектор на необработанном диске. Вредоносная программа не удаляет файл с помощью функции «DeleteFileW», а затем создает новый с зашифрованными данными.Вместо этого все изменения применяются в сопоставлении напрямую, в памяти, без использования указателя файла на диске для чтения и записи, что значительно ускоряет процесс.

- Изображение файла отменено, а дескрипторы закрыты.

- Процесс повторяется с новыми файлами.

Список папок, которых избегает вредоносная программа:

- Главный каталог Windows.

- Игры

- Браузер Tor

- ProgramData

- кэш2 \ записи

- Низкий \ Содержимое.IE5

- Данные пользователя \ По умолчанию \ Кэш

- Все пользователи

- Локальные настройки

- AppData \ Local

- Программные файлы

Вредоносная программа игнорирует эти расширения файлов:

Вредоносная программа также имеет список имен файлов, которые не будут зашифрованы:

- инф

- ini

- ini

- dat

- дБ

- бак

- журнал данных

- дБ

- бункер

- DECRYPT-FILES.txt

Однако он зашифровывает файл «ntuser.ini », чтобы предотвратить его шифрование другими программами-вымогателями. Он создает записку о выкупе в каждой доступной папке.

Когда вредоносная программа заканчивает шифрование всех файлов, она меняет обои рабочего стола на это изображение:

РИСУНОК 24. ВРЕДОНОСНОЕ ПО МЕНЯЕТ ОБОИ НА РАБОЧЕМ СТОЛЕ ПОСЛЕ ШИФРОВАНИЯ ФАЙЛОВ

Вредоносная программа пытается установить соединение с IP-адресами, которые были зашифрованы в двоичном формате, чтобы отправить информацию о зараженной машине, как показано ниже:

hxxp: // 91. 218.114.4 / nwjknpeevx.action? Pw = g1y652l & kyn = 21y3vvhh & dvr = 5e & us = g25e3582a

218.114.4 / nwjknpeevx.action? Pw = g1y652l & kyn = 21y3vvhh & dvr = 5e & us = g25e3582a

hxxp: //91.218.114.11/forum/siaib.jspx? V = h & xyna = 0vip863 & eul = xsn3q0

hxxp: //91.218.114.26/view/ticket/pigut.jspx? O = 664quo0s & fp = ot52

hxxp: //91.218.114.25/xrr.jspx? Ygad = r35e2cx & e = 6as6ta

hxxp: //91.218.114.4/j.php

hxxp: //91.218.114.11/payout/view/fa.aspx? Y = y & qbx = 4 & kws = n2 & iuy = 8k7

hxxp: //91.218.114.25/lxh.asp? Mtxm = l7 & r = 836wy5

hxxp: // 91.218.114.26 / вход / билет / eq.action? X = yk6rr & e = 50b & q = 327dr5 & ofk = 065cdp

hxxp: //91.218.114.31/signin/rnmnnekca.jsp? Kdn = 6snl5 & e = 7a50cx4hyp

hxxp: //91.218.114.31/forum/a.aspx? Byx = 56 & bc = 62t0h & u = 75w6n6 & sot = 2v0l761or6

hxxp: //91.218.114.32/withdrawal/checkout/l.do? Nuny = qj6 & sdv = 45g2boyf5q & dnr = rh8lk31ed

hxxp: //91.218.114.77/task/bxfbpx.jspx? Nq = cge63

hxxp: //91. 218.114.38/account/payout/ujwkjhoui.shtml

218.114.38/account/payout/ujwkjhoui.shtml

hxxp: // 91.218.114.37 / imrhhjitop.phtml? Wto = 344dsc84 & sp = x & oml = c173s71u & iy = m3u2

hxxp: //91.218.114.38/auth/login

hxxp: //91.218.114.79/logout/hfwdmugdi.php? Upaj = mj7g

hxxp: //91.218.114.38/sepa/juel.php? Ars = 51qse4p3y & xjaq = r5o4t4dp

hxxp: //91.218.114.32/fwno.cgi? Yd = 410 & o = y7x5kx371 & p = m3361672

hxxp: //91.218.114.37/sepa/signout/mjsnm.aspx? R = 7o47wri & rtew = uu8764ssy & bri = 51gxx6k5 & opms = 72gy0a

hxxp: //91.218.114.77 / payout / analytics / lrkaaosp.do? Y = 62h & aq = 3jq8k6 & v = 0svt

hxxp: //91.218.114.79/create/dpcwk.php? U = 28qy0dpmt & qwbh = k & f = g1ub5ei & ek = 3ee

Важно учитывать, что вредоносная программа подделывает строку POST, чтобы установить соединение со случайным выбором из списка возможных строк, таких как «forum», «php», «view» и т. Д., Чтобы затруднить обнаружение. с IPS или другими фильтрами в сети.

Определены IP-адреса из Российской Федерации, но это не доказывает, что вредоносная программа пришла из этой страны; это могло быть преднамеренное введение в заблуждение, но с учетом языковых проверок стран СНГ это определенно представляется возможным.

Использование IP-адресов вместо доменных имен позволяет избежать разрешения DNS, которое может быть изменено или перенаправлено на возвратную петлю, например, с помощью файла «host» в Windows. Это усложняет отслеживание IP-адресов и позволяет избежать блокировки соединения.

Вредоносная программа использует этот агент для установления соединения, но он может меняться между образцами:

РИСУНОК 25. АГЕНТ, ИСПОЛЬЗУЕМЫЙ ДЛЯ ПОДКЛЮЧЕНИЯ К IP-АДРЕСАМ C2C

Из дампа памяти мы можем извлечь IP-адреса, используемые этими соединениями, а также любопытную строку, в которой говорится о Лоуренсе Абрамсе, администраторе веб-сайта «bleepingcomputer», с которым напрямую связались разработчики.Неизвестно, почему они включили этот адрес электронной почты, потому что он не имеет отношения к записке о выкупе и больше нигде не используется. Возможно, это средство издевательства над администратором сайта, который часто сообщает о программах-вымогателях?

Возможно, это средство издевательства над администратором сайта, который часто сообщает о программах-вымогателях?

РИСУНОК 26. IP-АДРЕСА C2C, ИЗВЛЕЧЕННЫЕ ИЗ ПАМЯТИ

Соединения с IP-адресами C2C в pcap с использованием Wireshark можно увидеть отлично:

РИСУНОК 27. ПОДКЛЮЧЕНИЕ В PCAP С IP-АДРЕСАМИ C2C

Maze хранит в памяти несколько интересных строк, которые, возможно, заслуживают дальнейшего анализа:

РИСУНОК 28.ЛЮБОПЫТНАЯ СТРОКА ДЛЯ БУДУЩЕГО ИССЛЕДОВАНИЯ

Веб-страница для совершения платежа, запрошенного в записке о выкупе, дает цену и проверяет, все ли правильно.

РИСУНОК 29. ВЕБ-СТРАНИЦА MAZE PAYMENT ПОСЛЕ РАСШИФРОВАНИЯ ЗАПИСИ

Maze имеет функцию чата для связи с операторами и получения информации о том, как получить криптовалюту, необходимую для совершения платежа.

Конечно, как и в случае со многими типами программ-вымогателей, предлагается бесплатно расшифровать три образа, и эта служба была подтверждена как работающая:

РИСУНОК 30. РАБОТАЕТ БЕСПЛАТНАЯ РАСШИФРОВКА, ТАКИМ ОБРАЗЕЦ ВРЕДОНОСНОГО ПО ПРАВИЛЬНО

РАБОТАЕТ БЕСПЛАТНАЯ РАСШИФРОВКА, ТАКИМ ОБРАЗЕЦ ВРЕДОНОСНОГО ПО ПРАВИЛЬНО

ВЫКЛЮЧАТЕЛИ

Вредоносная программа имеет несколько переключателей, которые можно использовать в командной строке для запуска. Эти переключатели могут отключать некоторые элементы или включать ведение журнала.

Переключатели:

- –nomutex -> Этот переключатель предотвращает проверку мьютекса, чтобы он мог запускать более одного экземпляра на одном компьютере. Его также можно использовать, чтобы избежать вакцинации, которая создается до того, как вредоносная программа создаст имя мьютекса на машине.

- –noshares -> С этим переключателем вредоносная программа не будет шифровать общие сетевые ресурсы, а только локальную машину.

- –path x -> Где x — полный путь. В этом случае вредоносная программа зашифрует все файлы во всех папках, начиная с этого пути, если только они не внесены в черный список с именами, расширениями или именами папок. Это полезно для разработчиков вредоносных программ для атаки по особому пути вместо того, чтобы терять время на поиск полной машины, и это делает атаку более целенаправленной.

- –logging -> Если этот переключатель включен, вредоносная программа будет регистрировать все свои шаги.Полезно для разработчиков вредоносных программ в среде отладки или на этапе атаки, чтобы шаг за шагом узнать, что все в порядке. Вот небольшой пример этой информации:

РИСУНОК 31. ПРИМЕР ИНФОРМАЦИИ, КОТОРОЙ МОЖЕТ ПРЕДОСТАВИТЬ ВРЕДОНОСНОЕ ПО С ПЕРЕКЛЮЧАТЕЛЕМ ЖУРНАЛА

ДРУГИЕ ОБРАЗЦЫ

В январе 2020 года появилась новая версия вредоносного ПО со специальным текстом, посвященным некоторым исследователям в области безопасности. Похоже, что разработчики вредоносного ПО выбрали этих людей для провокации и высмеивают их.

Образец был обнаружен malwrhunterteam [9] 28 января 2020 года. Образец имеет некоторые отличия от предыдущего, проанализированного в этом отчете. Эти различия будут рассмотрены позже с помощью другого образца, который был обнаружен Лукой Надь [10] 30 января 2020 года.

Самым важным здесь является то, что разработчики, похоже, тщательно отобрали исследователей и ждали их ответа в качестве психологического трюка, и это сработало, потому что все они ответили, троллируя разработчиков вредоносных программ над версией их вредоносного ПО, обнаруженной на двадцать восьмое.

Вот один из ответов разработчика вредоносных программ на этот троллинг, содержащий несколько интересных фактов:

РИСУНОК 32. ОТВЕТ РАЗРАБОТЧИКА ВРЕДОНОСНОГО ПО

- Неизвестно, стоит ли за вредоносным ПО кто-то один или нет. Любопытно, что они дважды сказали «я» вместо «мы» в своем ответе. Так что, возможно, это было написано одним человеком для троллинга, или, возможно, разработчиком вредоносного ПО действительно является только один человек (или они хотят, чтобы исследователи думали, что это так).

- Еще один важный факт в заметке — это рассказ об инструментах, используемых одним из исследователей для регулярного анализа вредоносных программ. Почему они упоминают регулярный анализ вредоносных программ? Это потому, что они сами исправляют вредоносные программы для развлечения, или это может быть их повседневная работа? Может быть, разработчик — исследователь (из-за того, как они разговаривают с другими и провоцируют их)? Во-вторых, анализ вредоносных программ упоминается более одного раза, и, в-третьих, они сказали, что они создали сценарий IDAPython для удаления всего обфусцированного кода, который есть у вредоносного ПО (программа-вымогатель, возможно, получила название « Лабиринт » из-за того, что его анализ похож на ходьбу).

через лабиринт).Итак, это может быть либо исследователь, который очень хорошо знает IDAPro, либо продвинутый разработчик (а запутанный код в Maze выполнен очень хорошо), либо, возможно, это разработчик, у которого в обычной жизни есть другая работа, помимо создания вредоносных программ? Конечно, это всего лишь возможности, а не факты.

через лабиринт).Итак, это может быть либо исследователь, который очень хорошо знает IDAPro, либо продвинутый разработчик (а запутанный код в Maze выполнен очень хорошо), либо, возможно, это разработчик, у которого в обычной жизни есть другая работа, помимо создания вредоносных программ? Конечно, это всего лишь возможности, а не факты. - Разработчик вредоносного ПО достиг своей цели с помощью этого взаимодействия, поскольку его целевая аудитория увидела ответ и рассказала о своем вредоносном ПО, как отмечено в последней строке своего ответа «… но вы должны знать, что мы любим вас, исследователи, без вас наша работа также будет быть чертовски скучным до чертиков ».

Любопытно, что здесь они сказали «мы» вместо «я», как раньше, но, может быть, они говорили о разработке всех вредоносных программ?

Отличия этих образцов:

- Обычно поставляется в виде DLL вместо EXE-файла. Он не работает в операционных системах Windows старше Vista, так как это усложняет анализ.

Используя вредоносное ПО в качестве DLL, они могут легче внедрить этот модуль в целевой процесс, чем если бы они использовали EXE-образец вредоносного ПО.

Используя вредоносное ПО в качестве DLL, они могут легче внедрить этот модуль в целевой процесс, чем если бы они использовали EXE-образец вредоносного ПО. - Вместо удаления «теневых объемов» разработчики вместо этого используют WMIC со специальной уловкой пути, как упоминалось ранее, используя классы WMIC для управления теневыми объемами. Пример такого использования можно увидеть на следующем изображении.

РИСУНОК 33. ИСПОЛЬЗОВАНИЕ КЛАССОВ WMIC, ЕСЛИ НЕОБХОДИМО ПОЛУЧИТЬ ОБЪЕМ ТЕНЕЙ

Каждый образец вредоносного ПО использует разные строки в качестве PDB для отправки сообщений или для того, чтобы сделать образец уникальным, например:

- C: \ somerandomsh ** \ sh ** \ obama.pdb

- C: \ kill \self \ <имя> \ chinese \ idio * .pdb

(В этих примерах некоторые вещи были удалены или изменены для удаления конфиденциальной информации из отчета).

Новые образцы, обнаруженные в январе 2020 года, подключаются к C2 (или пытаются установить их):

РИСУНОК 34. ПОДКЛЮЧЕНИЯ К C2 IP НОВЫХ ОБРАЗЦОВ

ПОДКЛЮЧЕНИЯ К C2 IP НОВЫХ ОБРАЗЦОВ

Как мы видим, это те же IP-адреса, что и в предыдущих версиях вредоносной программы.

Даты составления образцов — с 24 января 2020 года (первая версия со строками, которые спровоцировали исследователей) по 28 января 2020 года (версия с ответами исследователей), то есть они были сделаны в один и тот же день. ответы на предыдущую версию были опубликованы в Twitter.

Еще один интересный факт из более позднего примера заключается в том, что, помимо того, что он говорит о том, что код языка, использованный для программирования, был корейским, IP-адреса, к которым он подключается, по-прежнему принадлежат Российской Федерации, как видно на следующих двух изображениях.

РИСУНОК 35. ЯЗЫКОВЫЙ КОД «ИСПОЛЬЗУЕТСЯ» В ОБРАЗЕЦЕ ПАКЕРА, А НЕ ВРЕДОНОСНОЕ ОБЕСПЕЧЕНИЕ

РИСУНОК 36. ВСЕ ДОМЕНЫ C2, ПРИНАДЛЕЖАЩИЕ РОССИЙСКОЙ ФЕДЕРАЦИИ

Невозможно узнать правду, но это может быть уловка, чтобы попытаться ввести исследователей в заблуждение, заставив думать, что вредоносное ПО исходит из одной страны, хотя на самом деле оно происходит из другой. Известно, что разработчики вредоносных программ часто проверяют язык на машинах потенциальных жертв, чтобы не попасть в страны СНГ, поэтому мы можем предположить, что проверка на «корейский» язык была уловкой, предназначенной для введения в заблуждение, но невозможно знать это наверняка. Конечно, «корейский» язык можно поменять вручную, или это может быть корейский упаковщик, но с уверенностью сказать нельзя.

Известно, что разработчики вредоносных программ часто проверяют язык на машинах потенциальных жертв, чтобы не попасть в страны СНГ, поэтому мы можем предположить, что проверка на «корейский» язык была уловкой, предназначенной для введения в заблуждение, но невозможно знать это наверняка. Конечно, «корейский» язык можно поменять вручную, или это может быть корейский упаковщик, но с уверенностью сказать нельзя.

ЗАКЛЮЧЕНИЕ

Maze — программа-вымогатель, созданная опытными разработчиками. Он использует множество уловок, чтобы сделать анализ очень сложным, отключив дизассемблеры и используя плагины псевдокода.

Это создает большую проблему для частных лиц и предприятий, которые не платят, поскольку разработчики угрожают обнародовать информацию, если они не получат оплату, и они действительно держат свое слово. Все больше и больше программ-вымогателей демонстрируют такое же поведение, и мы ожидаем увидеть их еще больше в этом году и, возможно, в будущем.

Разработчики вредоносных программ активны в социальных сетях, таких как Twitter, и знакомы с работой исследователей вредоносных программ. Они также умеют отлично их спровоцировать и любят играть с ними в кошки-мышки.

Они также умеют отлично их спровоцировать и любят играть с ними в кошки-мышки.

Мы рекомендуем делать периодические резервные копии файлов и держать их изолированными от сети и иметь всегда обновляемый антивирус. Также необходимо применить последний программный патч. Следует избегать подключений к удаленному рабочему столу, которые не нужны.

Избегайте подозрительных писем и не открывайте вложения от незнакомых людей. То же самое касается ссылок в электронных письмах, и, даже если они поступают из известного источника, уточните у отправителя, есть ли у вас какие-либо сомнения.Кроме того, отключите макросы в программах Office и никогда не включайте их, за исключением случаев, когда это необходимо.

ПОКРЫТИЕ

McAfee защищает от этой угрозы во всех своих продуктах, включая персональный антивирус, конечную точку и шлюз.

Названия, которые он может иметь:

ПРАВИЛО ЯРА

правило maze_unpacked {

мета:

description = «Правило обнаружения распакованных образцов лабиринта»

автор = «Марк Риверо | Команда McAfee ATR »

строк:

$ opcode_sequence = {5589e583ec208b450c8b4d08c745fc00}

$ opcode_sequence_2 = {5589e553575683e4f883ec28c7042400}

$ opcode_sequence_3 = {5589e55dc3662e0f1f84000000000090}

$ opcode_sequence_4 = {5589e553575683e4f081ec600200008b}

$ opcode_sequence_5 = {5589e553575683e4f081ecc00000000f}

$ opcode_sequence_6 = {5589e583ec208b45108b4d0c8b550883}

$ opcode_sequence_7 = {5589e5575683ec388b45108b4d0c8b55}

$ opcode_sequence_8 = {5589e5575683e4f883ec088b45088b48}

$ opcode_sequence_9 = {558b6c241468997a41000f84bdc50000}

$ opcode_sequence_10 = {5589e553575683e4f883ec588b5d088b}

$ opcode_sequence_11 = {5589e553575683e4f083ec408a42048b}

$ opcode_sequence_12 = {5589e583ec188b4508837d08008945fc}

$ opcode_sequence_13 = {5589e553575683e4f8b8d05b0000687f}

$ opcode_sequence_14 = {5589e5508b450831c98945fc89c883c4}

$ opcode_sequence_15 = {5589e553575683e4f883ec708b5d0889}

$ opcode_sequence_16 = {5589e583ec308b45088b4d08894df883}

$ opcode_sequence_17 = {5589e553575683e4f881ec18030000f2}

$ opcode_sequence_18 = {5589e583ec188b45088b4d08894df48b}

$ opcode_sequence_19 = {5589e583ec2056be74c14400566a0068}

$ opcode_sequence_20 = {5589e553575683e4f081ec0008b}

$ opcode_sequence_21 = {5589e583e4f083ec208b4d108b450c0f}

$ opcode_sequence_22 = {5589e55383e4f883ec108b4d0c8b4508}

$ opcode_sequence_23 = {558b8e150409133f03fd08f81b0c4f22}

$ opcode_sequence_24 = {5589e553575683e4f883ec7031f68379}