%d0%ba%d0%b0%d0%bb%d1%8b%d0%bc — со всех языков на все языки

Все языкиАбхазскийАдыгейскийАфрикаансАйнский языкАканАлтайскийАрагонскийАрабскийАстурийскийАймараАзербайджанскийБашкирскийБагобоБелорусскийБолгарскийТибетскийБурятскийКаталанскийЧеченскийШорскийЧерокиШайенскогоКриЧешскийКрымскотатарскийЦерковнославянский (Старославянский)ЧувашскийВаллийскийДатскийНемецкийДолганскийГреческийАнглийскийЭсперантоИспанскийЭстонскийБаскскийЭвенкийскийПерсидскийФинскийФарерскийФранцузскийИрландскийГэльскийГуараниКлингонскийЭльзасскийИвритХиндиХорватскийВерхнелужицкийГаитянскийВенгерскийАрмянскийИндонезийскийИнупиакИнгушскийИсландскийИтальянскийЯпонскийГрузинскийКарачаевскийЧеркесскийКазахскийКхмерскийКорейскийКумыкскийКурдскийКомиКиргизскийЛатинскийЛюксембургскийСефардскийЛингалаЛитовскийЛатышскийМаньчжурскийМикенскийМокшанскийМаориМарийскийМакедонскийКомиМонгольскийМалайскийМайяЭрзянскийНидерландскийНорвежскийНауатльОрокскийНогайскийОсетинскийОсманскийПенджабскийПалиПольскийПапьяментоДревнерусский языкПортугальскийКечуаКвеньяРумынский, МолдавскийАрумынскийРусскийСанскритСеверносаамскийЯкутскийСловацкийСловенскийАлбанскийСербскийШведскийСуахилиШумерскийСилезскийТофаларскийТаджикскийТайскийТуркменскийТагальскийТурецкийТатарскийТувинскийТвиУдмурдскийУйгурскийУкраинскийУрдуУрумскийУзбекскийВьетнамскийВепсскийВарайскийЮпийскийИдишЙорубаКитайский

Все языкиАбхазскийАдыгейскийАфрикаансАйнский языкАлтайскийАрабскийАварскийАймараАзербайджанскийБашкирскийБелорусскийБолгарскийКаталанскийЧеченскийЧаморроШорскийЧерокиЧешскийКрымскотатарскийЦерковнославянский (Старославянский)ЧувашскийДатскийНемецкийГреческийАнглийскийЭсперантоИспанскийЭстонскийБаскскийЭвенкийскийПерсидскийФинскийФарерскийФранцузскийИрландскийГалисийскийКлингонскийЭльзасскийИвритХиндиХорватскийГаитянскийВенгерскийАрмянскийИндонезийскийИнгушскийИсландскийИтальянскийИжорскийЯпонскийЛожбанГрузинскийКарачаевскийКазахскийКхмерскийКорейскийКумыкскийКурдскийЛатинскийЛингалаЛитовскийЛатышскийМокшанскийМаориМарийскийМакедонскийМонгольскийМалайскийМальтийскийМайяЭрзянскийНидерландскийНорвежскийОсетинскийПенджабскийПалиПольскийПапьяментоДревнерусский языкПуштуПортугальскийКечуаКвеньяРумынский, МолдавскийРусскийЯкутскийСловацкийСловенскийАлбанскийСербскийШведскийСуахилиТамильскийТаджикскийТайскийТуркменскийТагальскийТурецкийТатарскийУдмурдскийУйгурскийУкраинскийУрдуУрумскийУзбекскийВодскийВьетнамскийВепсскийИдишЙорубаКитайский

Сценарий выкуп невесты татарский 2015 — 20 Апреля 2015

У двери дома (если дом многоэтажный — у входа в подъезд) женила и его друзей встречают друзья и гости невесты, ведущий.

Ведущий:

Здравствуйте, гости-господа,

Вы откуда и куда?

Если мимо — проходите,

Если к нам — зачем, скажите?

Жених и его друзья:

— За невестой.

Ведущий:

За невестой?

Вот прекрасно!

Ждем тебя, наш сокол ясный!

Да, у нас невеста есть,

Невозможно глаз отвесть:

Молода, стройна, красива,

Белолица, всем на диво.

Но чтоб руки ее добиться,

После этих слов жених и его друзья входят в дверь.

Ведущий:

Нежных слов на свете много,

И невеста их достойна.

По ступенькам ты шагай,

Ее нежно называй.

Жениху предлагается первое испытание.

Он должен подняться по лестнице (если дом многоэтажный — до первого этажа). На каждой ступеньке лестницы жених как-нибудь ласково называет свою суженую. Задание можно усложнить, написав на каждой ступеньке какую-либо букву и предложив жениху начать сразу именно с этой буквы. Если же он не может придумать ничего на данную букву, свидетель и остальные друзья жениха платят выкуп. После этого жених переходит на следующую ступеньку и т. д. Когда жених преодолеет это препятствие, ему предлагается следующее. В руках у подружки невесты — рома, шка. На каждом лепестке — памятные для будущих молодоженов числа. Это может быть и дата знакомства жениха и невесты, и час их первого свидания, объем талии или размер обуви невесты, и даже возраст будущей тещи.

После этого жених переходит на следующую ступеньку и т. д. Когда жених преодолеет это препятствие, ему предлагается следующее. В руках у подружки невесты — рома, шка. На каждом лепестке — памятные для будущих молодоженов числа. Это может быть и дата знакомства жениха и невесты, и час их первого свидания, объем талии или размер обуви невесты, и даже возраст будущей тещи.

Ведущий:

Вот ромашка полевая:

Оторви-ка лепесток,

Угадай-ка номерок.

После этих слов жених отрывает по одному лепестки ромашки и угадывает то или иное памятное число. Если же он не может отгадать то, с чем связана какая-либо цифра, то платит выкуп. Как только сумма выкупа устроит гостей невесты, жених отрывает следующий лепесток. Испытание заканчивается тогда, когда ромашка остается без лепестков.

Когда жених прошел и это испытание, его пропускают дальше. Если дело происходит в многоэтажном доме, жениху разрешают подняться на лифте до этажа невесты или же он должен идти пешком, если друзья невесты недовольны выкупом или тем, как жених угадывал памятные числа. У двери стоит подружка невесты и держит в руках большой бумажный лист. На этом листе невеста и ее подружки заранее оставляют отпечатки своих губ.

У двери стоит подружка невесты и держит в руках большой бумажный лист. На этом листе невеста и ее подружки заранее оставляют отпечатки своих губ.

Ведущий:

Вот ты видишь эти губки.

Угадаешь или нет.

Где твоей любимой след?

Жених ищет отпечаток губ своей невесты. Задание можно усложнить, написав под каждым отпечатком какую-либо сумму. В этом случае за все неправильно отгаданные губы жених или его друзья платят указанный выкуп. Данное испытание может сопровождаться шутливыми упреками.

После того как задание выполнено, ведущий предлагает следующее:

Дверь закрыта на пути,

Нужно к двери ключ найти.

Серенаду, песнь любви,

Ты исполни — и пройди.

Жених должен спеть песню.

Если он отказывается, то помогают друзья. Если же и друзья отказываются, то платят выкуп. Его сумма должна полностью устроить гостей невесты. Когда задание выполнено, дверь открывается и жених оказывается перед следующей запертой дверью.

Ведущий:

А жених-то не хромой?

Ну-ка, топни ногой.

Жених топает.

Ведущий:

Ты народ-то не смеши,

Нам «Цыганочку» спляши.

Звучит мушка. Жених танцует или платит выкуп.

Ведущий:

Невеста прекрасная любит веселье, Пляши не один, а вместе со всеми!

Друзья жениха присоединяются к танцу или платят большой выкуп.

Ведущий:

За невесту-милочку — Шампанского бутылочку.

За красавицу-женушку —

Шоколад «Аленушку».

За платье длинное —

Бутылочку винную.

Чтоб не ходил к чужой милашке,

Давай денежки-бумажки.

Жених и его друзья после этих слов платят выкуп, гости могут выкрикивать: «Мало платишь, видать, хочешь к чужой милашке ходить», «Не скупись, больше давай!» и т. д. После того как выкуп заплачен, жениху предлагается следующее задание.

Ведущий:

В этой связке — ключ от двери,

Ты сумей его найти,

Если взял не тот — плати.

Жениху вручают связку ключей, с которой он снимает по одному ключи и пробует открыть дверь. За каждый ключ, котсгрый не подошел к двери, жених и его друзья платят выкуп.

Ведущий:

Как зовут твою невесту,

Ты деньгами напиши.

Как напишешь — покажи!

Жениху предлагается «написать» купюрами полное имя своей невесты. Это действие сопровождается фразами типа «Пиши крупнее!» и т. д. После выполнения задания стол убирают.

Ведущий:

Щедро деньги ты платил,

А про любовь не говорил.

Чтоб никто не сомневался,

Ты в любви своей признайся!

Крикни громко, не тая,

(Имя невесты). Я люблю тебя!

Жених кричит, а гости оценивают. Могут раздаваться возгласы: «Что-то тихо!», «Невеста ничего не слышит!» и т. д. Жених орет признание в любви до тех пор, пока гости не останутся довольны.

Перед дверью комнаты, где находится невеста, жених видит таз.

Ведущий:

Вот. Ты видишь этот таз.

Положи в него сейчас

Ни козленка, ни ягненка,

Ни худого поросенка.

Для невесты положи,

Что ей нужно для души.

Конечно же, сразу догадаться, что именно следует положить в тазик, жених не сумеет, и возникнет комическая ситуация. Испытание будет длиться до тех пор, пока жених не догадается, что в таз должен встать он сам. После того как жених прошел и это испытание, он видит, что на двери, за которой находится невеста, висит несколько ленточек. В комнате к этим ленточкам за палец привязаны невеста и ее подружки. А для большего веселья к какой-нибудь ленточке можно привязать, например, соседку пенсионного возраста.

Ведущий:

Дерни ленточку одну

И вытяни суженую свою.

Если вытянешь не ту,

Заплати ты нам деньгу.

Или женишься на той,

Что потянешь за собой.

Конкурс со смехом и шутками продолжается до тех пор, пока жених не вытащит свою невесту. Если ошибается, гости громко просят выкуп или говорят, что он должен жениться на той, которая вышла из-за двери.

После того как невеста будет наконец-то угадана, будущие молодожены рука об руку идут к столу, и тут-то оказывается, что у невесты нет одной туфельки.

Ведущий:

Ты с невестою идешь,

А замуж как ее возьмешь?

Нету туфельки одной,

Отыщи ее, герой!

Вниманию жениха предлагают несколько коробок из-под обуви. В одной из них находится туфелька невесты. В остальные коробки можно положить рваные тапочки, калоши или валенки. За каждую неправильно угаданную коробку жених платит выкуп. Испытание длится до тех пор, пока жених не найдет туфельку своей суженой.

Когда жених наконец-то преодолеет все преграды на пути к своему счастью, ведущий говорит:

Испытание прошел.

До невесты ты дошел!

И поэтому сейчас

Ты веди невесту в загс!

Будущие молодожены идут к столу, где принимают поздравления и пожелания гостей.

Суздальская битва и Касимовское ханство — Реальное время

Татары и москвичи в XV веке: Суздальская битва и Касимовское ханство

Фото: runivers.ru (Пленение Василия Темного. Миниатюра Лицевого летописного свода)Казанский историк, колумнист «Реального времени» Булат Рахимзянов продолжает рассказывать про московско-татарские отношения первой половины XV века. В сегодняшней колонке исследователь показывает, как развивались события после гибели султана Мустафы и к каким видимым результатам это привело?

В сегодняшней колонке исследователь показывает, как развивались события после гибели султана Мустафы и к каким видимым результатам это привело?

Суздальская битва 1445 года. «Мамотяковщина»

Осенью 1444 года, возможно, в сентябре, состоялся поход татар против мордвы, похожий на ответное действие за ее участие в сражениях с Мустафой зимой 1443—1444 годов. Также татары «приходиша на … Рязанскиа украины», где и произошла расправа над Мустафой. Зимой 1444—1445 годов Улуг-Мухаммед «приходил ратью к Мурому». Вероятно, это действовало войско хана Улуг-Мухаммеда, находившееся зимой 144-1445 годов недалеко от Рязанского княжества — в районе Нижнего Новгорода.

В дальнейшем мы встречаем Улуг-Мухаммеда и его людей в юго-восточных границах Московского великого княжества летом 1445 года. Отсюда Улуг-Мухаммед пригласил к себе в орду черкасов (адыгов) для участия в военной кампании, возможно, против бека Али (Али Бека), контролировавшего тогда Казань (эта кампания пройдет позже этим летом). Некоторое количество казаков откликнулось на призыв и присоединилось к хану в юго-восточном приграничном районе Московского княжества. Затем черкасы совершили набег и на русский город Лух — набег, который, согласно русским летописцам, не был санкционирован Улуг-Мухаммедом: «Тое же весны царь Махмет и сын его Мамутяк послали в Черкасы по люди, и прииде к ним две тысячи казаков и, шедше, взяша Лух без слова царева (выделено автором, — прим. ред.), и приведоша полону много и богатьства».

Некоторое количество казаков откликнулось на призыв и присоединилось к хану в юго-восточном приграничном районе Московского княжества. Затем черкасы совершили набег и на русский город Лух — набег, который, согласно русским летописцам, не был санкционирован Улуг-Мухаммедом: «Тое же весны царь Махмет и сын его Мамутяк послали в Черкасы по люди, и прииде к ним две тысячи казаков и, шедше, взяша Лух без слова царева (выделено автором, — прим. ред.), и приведоша полону много и богатьства».

Успех черкесов придал уверенность Улуг-Мухаммеду: «Видев же царь множество корысти, и посла детеи своих, Мамутяка да Ягупа, в отчины князя великого воевати». Возможно, что целью вторжения была сама Москва — для возобновления вассальных связей Василий II — Улуг-Мухаммед и продолжения выплаты дани. Архангелогородский летописец отмечает, что Махмуд и Якуб пришли из Казани. В Москве своевременно узнали о движении татар. По приказу великого князя полки русских князей стали стягиваться к Суздалю.

«В ту же зиму царь Улу-Махмет приходил с войском к Мурому из Старого Нижнего Новгорода». Фото runivers.ru (Миниатюра Лицевого летописного свода)

Василий II вместе с князьями Иваном Андреевичем Верейским, Василием Ярославичем и другими воеводами 6 июля 1445 года вышли к реке Калинке и остановились у Спасо-Евфимиева монастыря, в непосредственной близости от Суздаля. Ожидалось прибытие подкрепления. В тот же день поступило ложное известие о приближении неприятеля. Когда ситуация прояснилась, был дан отбой. Как отмечают многие летописи, вечером этого дня у великого князя была продолжительная пирушка: великий князь «ужинал у себя со всею братьею и з бояры, и пиша долго нощи (выделено автором, — прим. ред.)».

По всей видимости, физическое состояние войска и великого князя на следующий день, 7 июля, оставляло желать лучшего. Вскоре пришло известие, что татары переходят бродами реку Нерль. Василий II разослал всем воеводам приказ о выступлении и сам пошел навстречу татарам. Сил для боя у Василия II было явно недостаточно. Не успел подойти татарский султан Бердедат б. Худайдат, находившийся в Юрьеве, некоторые русские князья. Дмитрий Шемяка не откликнулся на 14 обращений великого князя, не прислав своих войск.

Сил для боя у Василия II было явно недостаточно. Не успел подойти татарский султан Бердедат б. Худайдат, находившийся в Юрьеве, некоторые русские князья. Дмитрий Шемяка не откликнулся на 14 обращений великого князя, не прислав своих войск.

Начало сражения складывалось для московских войск благоприятно, они выдержали атаку татарской конницы. Не добившись успеха, ордынцы применили традиционный для степняков прием — имитацию бегства. Это оказалось роковым для русских полков. Они попали в ловушку, замечает А.Г. Бахтин. Сражение под Суздалем свелось к сражениям отдельных полков. Татары всеми силами обрушились на расстроенные отряды русских. Собрать свои рассеянные отряды и организовать отпор атаке татар великому князю не удалось. В битве с сыновьями Улуг-Мухаммеда русское войско было полностью разгромлено, а сам Василий II, князь Михаил Андреевич Верейский и множество других князей, бояр и детей боярских попало в татарский плен. Как отмечают летописи, великого князя «руками яша». Все они были отвезены в Нижний Новгород к Улуг-Мухаммеду. Это был первый случай в истории Руси-России, когда верховный правитель оказался в плену.

Это был первый случай в истории Руси-России, когда верховный правитель оказался в плену.

Сам Василий II, по данным летописцев, сражался мужественно, скакал во главе преследующего татар передового отряда и получил многочисленные ранения, отмечает А.Г. Бахтин. Однако именно данная тактика и являлась ущербной, так как при таком подходе главный стратег рисковал личной безопасностью, а соответственно и всем командованием. Данной практики в татарской тактике военных сражений никогда не присутствовало. Полководец всегда руководил военными действиями на отдалении от поля битвы, не вступая в бой лично. В результате управление войсками осуществлялось оперативно.

Печать Василия. Изображен возница, правящий четверкой лошадей, скачущих в разные стороны. Фото wikipedia.org

Успех татар был впечатляющим и получил известность далеко за пределами Руси. О поражении Василия II и его пленении знали в Литве и Польше. Катастрофа русских войск под Суздалем, известная как «Мамотяковщина», еще долгие годы (1470—1490-е) вспоминалась на Руси. Помнили о ней и татары. Даже в 1538 году крымский хан Сахиб-Гирей I б. Менгли-Гирей писал малолетнему Ивану IV, угрожая ему походом на Москву:

Помнили о ней и татары. Даже в 1538 году крымский хан Сахиб-Гирей I б. Менгли-Гирей писал малолетнему Ивану IV, угрожая ему походом на Москву:

«С великим царем с Магмедом (хан Улуг-Мухаммед б. Ичкеле-Хасан, — прим. авт.) с упокоиником, з дедом нашим из Суздаля прадед твои Василеи бился с ним да и в руки ему попал жив. И в те времяна мочно было нашему деду твоего прадеда убить, а Московское государство с сею землею взяти, ино такова ему сила была и мочь. А он его простил, и горсти крови пощадел, и все то презрел и Москву ему опять отдал».

Неудивительно, что такое неординарное событие привело и к столь же неординарным последствиям.

Касимовское ханство

В начале октября Василий был отпущен в Москву с большим татарским эскортом после обещания выплатить хану большой выкуп. Как результат этого выкупа было образовано Касимовское ханство.

Казалось бы, источники вполне недвусмысленны: с 1446 года и далее Касим и Якуб остаются верными союзниками Василия, всегда участвуя в кампаниях на его стороне, причем как против русских, так и татар. Два брата покинули Московское княжество в феврале этого года, вместе с другими сторонниками Василия, когда великий князь оказался в плену у своих русских же противников. На тот момент они решили двинуться в южном направлении, в сторону черкасского анклава казаков, видимо, чтобы обдумать свои дальнейшие шаги. К концу года, по-видимому, до них дошли слухи, что Василий вновь на свободе и предпринимает шаги по возвращению великокняжеского престола. Помня о своем прошлом альянсе с великим князем, а также, по-видимому, по причине отсутствия перспектив каких-либо других многообещающих кампаний, Касим и Якуб вместе со своими военными отрядами отправились на территорию Московского княжества в поисках своего старого союзника и данника Улуг-Мухаммеда, Василия II.

Два брата покинули Московское княжество в феврале этого года, вместе с другими сторонниками Василия, когда великий князь оказался в плену у своих русских же противников. На тот момент они решили двинуться в южном направлении, в сторону черкасского анклава казаков, видимо, чтобы обдумать свои дальнейшие шаги. К концу года, по-видимому, до них дошли слухи, что Василий вновь на свободе и предпринимает шаги по возвращению великокняжеского престола. Помня о своем прошлом альянсе с великим князем, а также, по-видимому, по причине отсутствия перспектив каких-либо других многообещающих кампаний, Касим и Якуб вместе со своими военными отрядами отправились на территорию Московского княжества в поисках своего старого союзника и данника Улуг-Мухаммеда, Василия II.

Как результат этого выкупа было образовано Касимовское ханство. Гравюра из книги Адама Олеария. Фото booksite.ru

По пути они встретили другую группу сторонников великого князя во главе с князем Василием Ярославичем, базировавшемся в Литве, которые, приняв татар за врагов, начали стрелять в них из луков. Во время недолгого затишья, говорят нам летописи, татары постарались выяснить, кем являются их противники:

Во время недолгого затишья, говорят нам летописи, татары постарались выяснить, кем являются их противники:

«По сем же Татарове начаша Руси кликати: «Вы кто есте?» Они же отвешаша: «Москвичи. А идем с князем Васильем Ярославичем искати своего государя великого князя Васильа Васильевича, сказывают уже его выпущена. А вы кто есте?» Татарове же рекоша: «А мы пришли из Черкас с двема царевичема Махметевыми детми, с Касымом да с Ягупом; слышели бо про великого князя, что братиа над ним израду учинили, и они пошли искати великого князя за преднее его добро, и за его хлеб, много бо добра его до нас было». И тако сшедшеся и укрепившеся меж себя, поидоша вкупе, ищущи великого князя, како бы помочи ему».

В Ярославле объединенные русско-татарские силы нагнали Василия, и с этого момента чаша весов в гражданской войне решительно качнулась в сторону Василия II. К февралю 1447 года Василий возвратил себе Москву, и к следующему лету его враги уже просили о мире. Условия мира содержали много уступок Василию. Один из пунктов специально касается татар, которые упомянуты рядом с самим великим князем и двумя другими московскими князьями:

Один из пунктов специально касается татар, которые упомянуты рядом с самим великим князем и двумя другими московскими князьями:

«А в сем нам перемирие на князя великого Василья Васильевича, и на князя Михаила Андреевича, и на князя Василья Ярославича, и на царевичев и на князей на ордынских, и на их татар не ити, и не изгонити их, не пастися им от нас никоторого лиха».

Когда весной 1449 года противник Василия Дмитрий Шемяка нарушил договор и двинулся к Коломне, «царевичи со всей их силою» вновь присоединились к великому князю для того, чтобы вновь отбить атаку конкурента на их союзника. Чуть позже, в этом же году, люди хана Сеид-Ахмеда («скорые Татарове Седиохматовы») произвели набег на московские территории в бассейне реки Пахры. Когда Касим, базировавшийся на тот момент в Звенигороде, прослышал про это, он выдвинулся против людей хана. Вскоре после этого, в январе 1450 года, два султана вновь появляются на политической сцене в рядах сторонников Василия, выступая против Шемяки. Осенью этого же года планировался еще один рейд из Степи на московские территории — «Малыи Бердеи улан и иные с ним князи с многими Татары». Василий, который находился в это время в Коломне (очевидно, с Касимом), вновь выслал против татар царевича Касима с его татарами, вместе с местным отрядом под командованием Константина Беззубцова.

Осенью этого же года планировался еще один рейд из Степи на московские территории — «Малыи Бердеи улан и иные с ним князи с многими Татары». Василий, который находился в это время в Коломне (очевидно, с Касимом), вновь выслал против татар царевича Касима с его татарами, вместе с местным отрядом под командованием Константина Беззубцова.

Борис Чориков. Князья и бояре вызываются возвратить Василию Темному великокняжеский престол. Фото wikipedia.org

Вероятно, изначально хан Улуг-Мухаммед не собирался надолго обосновываться в московских пределах: он предполагал использовать бывшие имперские территории только для того, чтобы набраться сил и продолжить борьбу за Сарай. Однако судьба рассудила его планы иначе. Успешно использовав благоприятно сложившуюся для него политическую конъюнктуру, хан образовал прямо на территории Руси административную единицу, на которую имел немалое влияние.

Итак, распад Улуса Джучи выразился в числе прочего и в появлении на территории формирующегося Русского государства особого татарского владения: субъективным результатом гражданской войны второй четверти XV века на территории Московского великого княжества оказалось образование в 1445 году на смежных землях Рязанского и Московского княжеств Касимовского ханства, созданного на невыгодных для Москвы условиях. Его образование не было добровольной мерой со стороны Московского княжества: Касимовское ханство возникло в силу условий выкупа, который был обещан московским великим князем Василием II хану Улуг-Мухаммеду в 1445 году после поражения русских войск под Суздалем.

Его образование не было добровольной мерой со стороны Московского княжества: Касимовское ханство возникло в силу условий выкупа, который был обещан московским великим князем Василием II хану Улуг-Мухаммеду в 1445 году после поражения русских войск под Суздалем.

Татары и Москва в эпоху поздней Золотой Орды

Анализ событий первой половины XV века позволяет сделать вывод о том, что вплоть до середины XV века у правителей Северо-Востока Руси попросту не хватало военной мощи, чтобы постоянно системно противостоять татарам. Они прекрасно понимали, что отдельные эпизоды неповиновения с их стороны повлекут за собой ответные акты, и что в целом они проигрывают в военном отношении представителям Орды и кочевому миру Степи. Это не означало, что актов неповиновения с их стороны не было вообще — пример Мустафы (про него мы рассказывали ранее), который пал жертвой политических метаний Василия II, очень хорошо подтверждает это.

Однако факты открытого и жесткого противостояния татарам не встречаются нам более на протяжении всего XV века. Смерть султана Мустафы — единственный зафиксированный в источниках не только за XV, но и за XVI века случай, когда представитель династии Чингис-хана был намеренно умерщвлен на территории Северо-Восточной Руси силами Москвы. Битва на реке Листань показывает, что при наличии других политических реалий, нежели реалии XV—XVI веков, московские правители могли бы жестко воспротивиться притоку Джучидов на свою территорию.

Смерть султана Мустафы — единственный зафиксированный в источниках не только за XV, но и за XVI века случай, когда представитель династии Чингис-хана был намеренно умерщвлен на территории Северо-Восточной Руси силами Москвы. Битва на реке Листань показывает, что при наличии других политических реалий, нежели реалии XV—XVI веков, московские правители могли бы жестко воспротивиться притоку Джучидов на свою территорию.

Однако данный вариант развития событий был московскими правителями отклонен. В ситуации XV—XVI веков они попросту не имели возможностей противиться притоку сарайской эмиграции. Великие князья при всем желании не могли освободиться от вовлеченности в перипетии степной политики. Напротив, в течение всего XV века московским правителям приходилось принимать постоянный поток Джучидов-беглецов из нестабильного мира Степи, причем вместе с их конницами и окружением.

Булат Рахимзянов

Справка

Булат Раимович Рахимзянов — историк, старший научный сотрудник Института истории им. Ш. Марджани АН РТ, кандидат исторических наук. Колумнист «Реального времени».

Ш. Марджани АН РТ, кандидат исторических наук. Колумнист «Реального времени».

- Окончил исторический факультет (1998) и аспирантуру (2001) Казанского государственного университета им. В.И. Ульянова-Ленина.

- Автор около 60 научных публикаций, в том числе двух монографий.

- Проводил научное исследование в Гарвардском университете (США) в 2006—2007 академическом году.

- Участник многих научных и образовательных мероприятий, в их числе — международные научные конференции, школы, докторские семинары. Выступал с докладами в Гарвардском университете, Санкт-Петербургском государственном университете, Высшей школе социальных наук (EHESS, Париж), университете Иоганна Гуттенберга в Майнце, Высшей школе экономики (Москва).

- Автор монографии «Москва и татарский мир: сотрудничество и противостояние в эпоху перемен, XV—XVI вв.» (издательство «Евразия», Санкт-Петербург).

- Область научных интересов: средневековая история России (в особенности восточная политика Московского государства), имперская история России (в особенности национальные и религиозные аспекты), этническая история российских татар, татарская идентичность, история и память.

Сценарий выкупа невесты на татарском языке

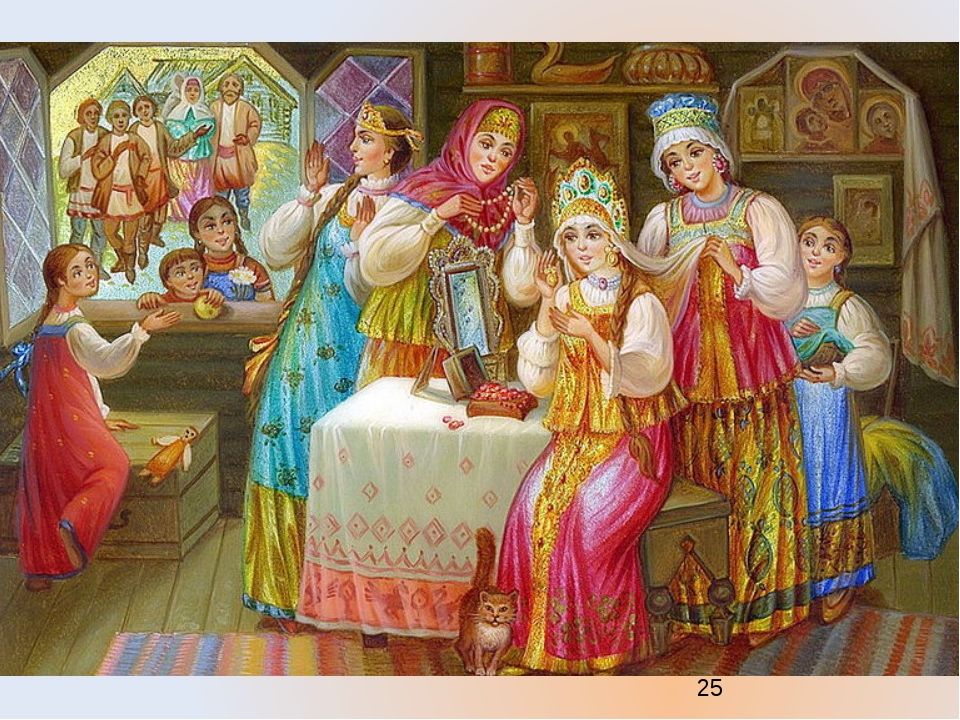

Он мужественен и галантен, она нежна и прекрасна… Свадьба — всегда самый светлый и радостный день в жизни двоих, и, конечно же, их близких. У каждого народа есть свои обычаи и традиции от момента сватовства и до празднования самой свадьбы.

И даже на территории России свадьбы людей разных национальностей отличаются свойственным им колоритом.

Татарская свадьба имеет традиции, которые уходят вглубь веков. Во многом они схожи с обычаями и других южных народов, и это не удивительно, ведь татары — мусульмане.

Религия стала основой создания особых обрядов мусульманской свадьбы. До сих пор у народа существует обычай сватовства и выкупа невесты по-татарски. Но в будущей семье муж должен быть достаточно богат, чтобы в полной мере уплатить за суженую калым.

О том, что нужно выкупать невесту, и какой приблизительный размер калыма назначен за девушку, мужчины узнают от своих родителей. Его размер оговаривается еще на этапе сватовства. Встречаются родители будущих молодоженов и подробно обсуждают все детали будущей свадьбы.

Важно знать! Жених и невеста в этом общении никогда не принимают участие.

Арабский вариант выкупа невесты по-татарски имеет особое значение. Этот обряд показывает, имеет ли будущий муж достаток и сможет ли в будущем он содержать семью.

Второй момент (не менее важный) — это возможность родителям невесты немного «поживиться» за счет жениха. Но если не обращать внимания на материальную сторону вопроса, то можно увидеть в этом пусть даже обязательном для мужчины обряде — благородный ритуал щедрой благодарности жениха родителям невесты за прекрасную будущую жену.

Ведь именно их красавицу он приведет в свой дом, чтобы она стала помощницей его родителям, хозяйкой его дома и матерью его будущих детей.

Совет! Жених должен обратить внимание на количество и ценность подарков — они показывают степень его любви к молодой супруге и уважение к ее родителям.

Это может быть и определенная сумма денег, и золотые украшения, в сельской местности это может быть и домашний скот, к примеру, бараны, блюда из которого готовят в татарской кухне.

Строгий и официальный калым – эта своеобразная мера, которая характеризует социальное положение новоиспеченного мужа.

Мужская половина людей татарской национальности вступают в брак в довольно позднем возрасте. Это объясняется большой величиной калыма. Социальный статус у многих разный, и чтобы иметь достаточное количество денег и выкупить желанную татарскую красавицу, необходимо много лет.

Важно! После того как жених выплачивает выкуп, родители невесты дают окончательное согласие на бракосочетание. Это основной калым невесты, остальной жених совершает, когда едет во время свадьбы к суженой.

При появлении жениха в день свадьбы путь к будущей жене преграждают будущие родственники. Сельчане и близкие невесты требуют выкуп. Для того чтобы проехать, дружок оплачивает путь мелкими гостинцами.

Запертые ворота дома возлюбленной могут стать еще одним препятствием для жениха и его свиты. Тот должен знать, что, возможно, ему придется долго стучать в дверь, пока ему откроют, а для того чтобы зайти, придется откупиться сладостями.

У дверей дома невесты жениху важно проявить смекалку и сообразительность. Загадки ему будет задавать либо остроумный брат жены, либо мудрый отец молодой.

Далее наступает пора подружкам невесты получить свою долю выкупа – они озадачат жениха каверзными вопросами. В награду девушки получают сладости и украшения. После щедрых даров жениха они пропустят его свиту к подруге.

На скамье среди женщин, покрытых одинаковыми платками, будущий супруг должен узнать свою невесту. После этого жениху нужно выкупить место за столом рядом со своей суженой. Пройдя все испытания выкупа невесты по-татарски, жених садился возле возлюбленной на одну подушку. Этот момент означает, что будущий муж готов разделить радости и горести в течение всей жизни с любимой.

Пройдя все испытания выкупа невесты по-татарски, жених садился возле возлюбленной на одну подушку. Этот момент означает, что будущий муж готов разделить радости и горести в течение всей жизни с любимой.

Испытания пройдены, и родители молодых благословляли пару на брачный обряд. Выкуп невесты завершен, но он наверняка, надолго запомнится молодым и их близким.

История: Наука и техника: Lenta.ru

Почему Крымское ханство помогло Москве освободиться от ордынского ига, а потом из главного союзника превратилось в злейшего врага нашей страны? Какой ценой России обошлось соседство с ним? Зачем Русское и Польско-Литовское государства устраивали «крымский аукцион»? О непростой и драматической истории русско-крымских отношений «Ленте.ру» рассказал кандидат исторических наук, старший научный сотрудник Института российской истории РАН Александр Виноградов.

«Лента.ру»: Можно ли сказать, что Крымское ханство было разбойничьим и хищническим государством, существовавшим за счет грабежа соседей?

Виноградов: Можно, но осторожно. Из всех осколков Золотой Орды Крымское ханство занимало уникальное положение. Плодородные земли южного побережья Крымского полуострова и наиболее удобные порты были под властью турок-османов. В степных и засушливых районах Крыма было трудно заниматься земледелием, хотя еще в XVI веке хан Сахиб-Гирей пытался приучить к этому своих подданных.

Из всех осколков Золотой Орды Крымское ханство занимало уникальное положение. Плодородные земли южного побережья Крымского полуострова и наиболее удобные порты были под властью турок-османов. В степных и засушливых районах Крыма было трудно заниматься земледелием, хотя еще в XVI веке хан Сахиб-Гирей пытался приучить к этому своих подданных.

Крымско-татарский всадник

Изображение: гравюра из альбома фламандского художника А. де Брюна.

Но под контролем крымских ханов находилась и южная часть Дикого поля, где кочевали многочисленные ногаи-мангыты, отколовшиеся от Большой Орды. Иногда их называют мансурами, так как ими правили потомки Мансура, одного из сыновей знаменитого ордынского темника Едигея. Именно они обеспечивали военное могущество Крымского ханства, поскольку составляли значительную часть его войска во время завоевательных походов. И если в самом Крыму татары с трудом, но постепенно переходили к земледелию, то ногаи-мангыты существовали исключительно за счет набегов. Поэтому условия хозяйствования в Северном Причерноморье и постоянная угроза голода понуждали подданных крымских ханов к постоянным нападениям на соседей. Но надо различать «самостоятельные нападения» подданных крупных ханов и походы, возглавляемые непосредственно ханом или его сыновьями. Эти набеги могли преследовать две цели: грабеж и захват военной добычи либо предъявление политических требований.

Поэтому условия хозяйствования в Северном Причерноморье и постоянная угроза голода понуждали подданных крымских ханов к постоянным нападениям на соседей. Но надо различать «самостоятельные нападения» подданных крупных ханов и походы, возглавляемые непосредственно ханом или его сыновьями. Эти набеги могли преследовать две цели: грабеж и захват военной добычи либо предъявление политических требований.

Требований чего?

Требований регулярных посольских даров. В Русском государстве они назывались «поминками», а в Великом княжестве Литовском (преимущественно территория современных Белоруссии и Украины — прим. «Ленты.ру») — «упоминками» (позднее в Речи Посполитой их именовали «казной»). Тем самым Крымское ханство подчеркивало свои геополитические амбиции. Если великие князья московские (Калитичи) и великие князья литовские (Гедиминовичи) считали себя наследниками великих князей киевских и претендовали на все земли Древнерусского государства, то крымские ханы воспринимали себя наследниками ханов Золотой Орды. Поэтому до поры до времени они стремились подчинить себе все территории, ранее входившие в ее состав.

Поэтому до поры до времени они стремились подчинить себе все территории, ранее входившие в ее состав.

Правда ли, что после «Стояния на Угре» и окончания ордынского ига в 1480 году Московское государство и Крымское ханство были союзниками?

Да, и поначалу этот союз для Москвы был очень выгоден. Самым крупным осколком Золотой Орды была Большая Орда, расположенная в низовьях Волги. На ее территории находились руины Сарая, прежней золотоордынской столицы, поэтому ее ханы требовали подчинения и от Крыма, и от Москвы. Во время знаменитого «Стояния на Угре» в 1480 году крымские татары ударили в тыл хану Большой Орды Ахмату, чем очень помогли Ивану III. До краха Большой Орды в 1502 году и бегства Ахмата за Днепр стратегический союз Москвы и Бахчисарая был крепок, поскольку он позволял им вместе противостоять коалиции Великого княжества Литовского и Большой Орды. Благодаря альянсу с Крымом Русское государство в ходе войн 1487-1494 годов и 1500-1503 годов отвоевало у Литвы около трети ее территорий, включая города Мценск, Брянск, Чернигов и Путивль.

Литовские татары

Изображение: Brzezinski R. / Public Domain

То есть союз Большой Орды и Литвы был главным стимулом для союза Москвы и Крыма?

Конечно, а после крушения Большой Орды между Русским государством и Крымским ханством появились противоречия. Во-первых, Крым хотел завладеть Астраханским ханством, что категорически не устраивало Москву. Во-вторых, в ответ на это Крым отказался помогать Русскому государству в его пограничных войнах с Великим княжеством Литовским, что добавляло напряженности в русско-крымских отношениях. В-третьих, Бахчисарай с Москвой окончательно рассорились из-за споров о контроле над Казанским ханством. В результате конфронтация нарастала — ее апофеозом стал печально известный крымско-казанский поход на Москву 1521 года.

Это когда Василий III чуть было не согласился подписать кабальную грамоту с обязательством выплаты ежегодной дани, как во времена Золотой Орды?

На самом деле Василий III эту грамоту подписал, хотя там речь шла не о дани, а о «поминках», но фактически это было признанием зависимости Москвы от Крымского ханства. Потом рязанский воевода Иван Васильевич Хабар сумел хитростью завладеть этой грамотой и уничтожить ее, что дало повод Василию III отказаться от ее исполнения.

Потом рязанский воевода Иван Васильевич Хабар сумел хитростью завладеть этой грамотой и уничтожить ее, что дало повод Василию III отказаться от ее исполнения.

Это правда, что при отходе от Москвы крымские татары захватили обоз с боярскими женами и детьми, после чего женщин угнали в плен, а младенцев бросили в лесу?

Я слышал про эту историю. Женщин в итоге выкупили, а про младенцев никаких документальных подтверждений я не встречал.

Расскажите о последствиях крымско-татарских набегов на Русь. Это правда, что только за один поход татары уводили в крымский плен несколько сотен тысяч русских людей?

Я думаю, что эти цифры сильно преувеличены. Хотя, конечно, масштабы бедствия для Русского государства были впечатляющие, но подсчитать их невозможно. Но не будем забывать, что не менее катастрофическими были набеги крымцев на земли Великого княжества Литовского.

Для чего крымские татары захватывали пленников: для дальнейшей перепродажи или для выкупа?

И для того, и для другого. За знатных пленников татары предпочитали получать выкуп. Но здесь возникало немало сложностей, поскольку хан имел свой полон и не мог претендовать на невольников, захваченных его мурзами и беями. Поэтому Москве и Литве приходилось договариваться о выкупе не только с ханом, но и с другими высокородными представителями крымской знати. Впоследствии ханы перевели процесс выкупа невольников в централизованное русло, передав контроль над ним караимам.

За знатных пленников татары предпочитали получать выкуп. Но здесь возникало немало сложностей, поскольку хан имел свой полон и не мог претендовать на невольников, захваченных его мурзами и беями. Поэтому Москве и Литве приходилось договариваться о выкупе не только с ханом, но и с другими высокородными представителями крымской знати. Впоследствии ханы перевели процесс выкупа невольников в централизованное русло, передав контроль над ним караимам.

Татарская конница

Изображение: литография / Public Domain

Караимы — это кто?

Это особая этническая группа, исповедующая иудаизм.

То есть крымскую работорговлю ханы отдали на откуп местным евреям?

О происхождении караимов до сих пор идут споры, но я не склонен отождествлять их с евреями. Караимы контролировали не только выкуп знатных пленных, но и перепродажу остальных невольников туркам-османам. Большинство славянских рабов крымские татары отправляли гребцами на галеры турецкого флота. Эти невольники находились в самом бедственном положении и, как правило, долго не жили. Другие пленники, остававшиеся в Крыму, работали на земле, в домашних хозяйствах или толмачами-переводчиками.

Другие пленники, остававшиеся в Крыму, работали на земле, в домашних хозяйствах или толмачами-переводчиками.

Как Россия противостояла агрессии Крымского ханства после катастрофы 1521 года?

После успешного похода на Москву 1521-го два года спустя крымские татары завоевали Астрахань. Это событие стало пиком могущества Крымского ханства, которое теперь контролировало переправу через Волгу и всю торговлю в ее низовьях. Однако экспансия Крыма нарушила баланс сил в регионе. Почувствовав для себя угрозу, мурзы Ногайской Орды при негласной поддержке Русского государства объединились и вторглись в Крым, подвергнув его страшному разорению. После этого на полуострове наступил период длительной нестабильности, когда Османская империя, чьим вассалом был Крым, меняла там ханов по своему разумению. Заговоры и убийства ханов их соперниками из рода Гиреев или представителями крымско-татарской аристократии было обычным делом. Эти смуты ослабляли Крымское ханство и создавали условия для вмешательства в его внутренние дела со стороны не только Османской империи, но и Русского и Польско-Литовского государств.

Историк XIX века Сергей Соловьев писал о «крымском аукционе», когда Великое княжество Московское и Великое княжество Литовское попеременно натравливали друг на друга крымских татар. И ханы в Бахчисарае с удовольствием брали деньги и от тех, и от других, а потом опустошали земли обоих государств и уводили в неволю огромный полон.

Так все и было. Московские дипломаты в Крыму постоянно противостояли польско-литовским послам. Крымские татары вели переговоры и с теми, и с другими. Ценой вопроса было количество «поминков» и «упоминков», присылаемых из Москвы и Вильно. И когда хан принимал чью-либо сторону, то другое посольство он отправлял в заточение в Чуфут-Кале.

Материалы по теме

00:00 — 3 июля 2016

Классический пример «крымского аукциона» — дипломатическая дуэль во время Ливонской войны между московским послом Афанасием Федоровичем Нагим и его литовским коллегой Александром Федоровичем Владыкой. Как известно, Великое княжество Литовское вместе с Польшей в это время воевали с Русским государством, и поэтому оба посла соревновались перед крымским ханом, кто больше «поминок» и «упоминок» ему предложит.

И Литва, и Москва отправляли в Крым своих лучших послов. Не будет преувеличением сказать, что именно на крымском направлении формировалась и крепла русская дипломатия.

Крым был приоритетом внешней политики России?

Конечно, ведь именно оттуда долгое время исходила главная угроза нашей стране. Другим приоритетом внешней политики Москвы была Литва (а потом Речь Посполитая), но Крым, безусловно, был так же важен и более опасен. Он вообще был связующим звеном во взаимоотношениях России со всеми ее соседями: Великим княжеством Литовским, Казанским ханством и Ногайской Ордой. Так получилось, что Крым постоянно оказывался в центре всех геополитических интересов Москвы.

Помимо похода 1521 года, был не менее катастрофический набег крымских татар на Москву в 1571 году. Что стало причиной его успеха?

Все было очень просто — нашлось немало предателей, охотно показавших крымским татарам броды через Оку.

Татарская конница переходит брод через реку

Зачем?

Изучением этого вопроса занимался небезызвестный Малюта Скуратов. Он выяснил, что массовая измена дворян была реакцией на опричный террор в Русском государстве. На основании выводов его расследования Иван Грозный распустил опричное войско, которое успешно грабило своих соотечественников, но оказалось совершенно бессильным перед внешним врагом. Это известная история, в 2004 году журнал «Родина» опубликовал статью об этом петербургского историка Александра Филюшкина «Холоп твой виноватый: преступление и раскаяние Кудеяра Тишенкова». Масштабы предательства в русской армии тогда были катастрофические.

Наверное, Иван Грозный сделал правильные выводы из катастрофы 1571 года, если в следующем году русские войска полностью разгромили крымских татар и турок в битве при Молодях?

Это сражение я считаю одним из поворотных моментов русской истории. К сожалению, у нас мало кто о нем помнит. После разорения Москвы Иван Грозный был вынужден пообещать хану Девлет-Гирею отдать Астрахань. Однако спустя несколько месяцев он фактически дезавуировал это обязательство. Девлет-Гирей пришел в бешенство, и стало ясно, что новый поход крымцев на Русь неизбежен.

На сей раз русские хорошо подготовились к набегу и учли ошибки прошлого года. Иван Грозный совершил обманный маневр, сделав вид, что собирается в поход на шведов. В это же время основные силы русских войск скрытно рассредоточились к югу от Москвы. В итоге битва при Молодях закончилась полным разгромом турок и крымских татар: погибли несколько ханских сыновей и влиятельных мурз, попал в плен главный военачальник хана Дивей.

Участники реконструкции этапа Молодинской битвы

Фото: Владимир Песня / РИА Новости

Это кто?

«Князь мангитский», глава рода Мансуров, возглавлявший улус ногаев-мангытов, бывших подданных Большой Орды.

Что было бы в случае иного исхода этого сражения?

Ничего хорошего для России. Тогда бы Ивану Грозному пришлось выплатить крымскому хану огромные «поминки», а через несколько лет Россия бы имела дело с мощной коалицией Крыма и Ногайской Орды под эгидой Османской империи, которая бы вдобавок захватила Астрахань для контроля над волжским торговым путем в Персию. При таких условиях мы вряд ли удержали бы и Казань. А если вспомнить, что на западных рубежах продолжался затяжной конфликт с Речью Посполитой, то тогда нашей стране пришлось бы вести войну на всех направлениях. Смогла ли бы она при этом выжить — вопрос открытый.

Еще один вопрос о работорговле. В русскоязычной статье Википедии о крымско-ногайских набегах на Русь есть свидетельство герцога Антуана де Грамона, находившегося в польско-татарской армии во время похода короля Яна Казимира на Левобережную Украину в 1663-1664 годах, об изуверском обращении крымских татар с невольниками, захваченными во время набегов.

Это середина XVII века, когда между Россией, Польшей и Крымом шла борьба за контроль над украинскими землями. Это было время повсеместного ожесточения и одичания (особенно среди ногаев), когда ослабла центральная власть крымских ханов и одновременно усилилось влияние запорожского казачества. Тогда были полностью нарушены все прежние традиции добрососедских отношений, поэтому в бесчеловечной жестокости той эпохи нет ничего удивительного.

Икона «Благословенно воинство Небесного Царя», написанная в память Казанского похода 1552 года

Изображение: Public Domain

Именно тогда, после присоединения Украины, наступил перелом в отношениях России и Крымского ханства, когда наша страна от пассивной обороны перешла к активной наступательной политике?

Нет, на самом деле наша страна в первый раз перешла в наступление на крымском направлении в конце XVI века, во время очередного династического кризиса в Крымском ханстве. Тогда же Россия пришла и на Кавказ, поставив первые укрепленные крепости на Тереке. Апофеозом этого успеха стал провал крымского похода на Москву в 1591 году, когда хан Гази-Гирей дошел до села Коломенского и Воробьевых гор, а затем был вынужден бесславно уйти восвояси и через несколько лет заключить мирный договор. В царствование Бориса Годунова на южном и восточном направлениях сложилась благоприятная для России ситуация: Казань наша, Астрахань наша, русские люди успешно осваивают Сибирь, а с Крымом удалось примириться.

Однако в начале XVII века все эти успехи оказались полностью перечеркнуты разразившейся Смутой. Новый царь Лжедмитрий I собрался в поход на Крым, чем напрочь похоронил все достижения политики Годунова. Перед Крымом замаячила реальная перспектива военного союза Москвы и Речи Посполитой, что для ханства было настоящим кошмаром. Но, как известно, вскоре Лжедмитрия I убили в Кремле и поход не состоялся.

И когда началась Смута, крымские татары ей воспользовались?

Конечно, причем там было два варианта из разряда «оба хуже». Либо их официально приглашал царь Василий Шуйский для борьбы с запорожскими казаками (основной ударной силой польско-литовской интервенции), либо они приходили сами.

Материалы по теме

00:06 — 9 июля 2016

Почему крымские татары во время Смуты охотно воевали на стороне Москвы?

Крымское ханство стремилось соблюсти выгодный для себя баланс сил в регионе, поэтому в ходе извечного противостояния Москвы с Польско-Литовским государством оно стремилось не допустить возвышения обеих сторон. Если в начале XVII века оно поддерживало Россию, то в середине столетия вернулось к коалиции с Речью Посполитой. Тем самым крымцы стремились ослабить обе страны.

Успешно?

Еще как. Украинская Руина (период смуты, гражданской войны и иностранных интервенций в истории Украины в 1657-1687 годах — прим. «Ленты.ру») второй половины XVII века для Крымского ханства была последним всплеском его активности. Не забывайте, что перед тем, как обратиться за помощью к Москве, запорожские казаки пытались заигрывать с крымскими татарами. И позже, когда во время всеобщего хаоса на Украине различные гетманы обращались за помощью к крымцам, для бахчисарайских ханов наступил звездный час. Знаменитые походы Мехмед-Гирея IV и Ислам-Гирея IV стали последними великими страницами истории Крымского ханства.

А когда наступил его упадок?

Упадок начался в эпоху «Священной лиги», когда к ней присоединились Речь Посполитая и Россия, заключившие между собой «Вечный мир» 1686 года. После этого Крымское ханство догнивало еще 100 лет — вплоть до окончательного присоединения к России в 1783 году.

Были ли «поминки», отправляемые в Бахчисарай вплоть до 1700 года, данью Москвы Крымскому ханству?

Нет. Это были добровольные посольские дары, которые не имели обязательного характера. Но крымские ханы, считавшие себя наследниками Золотой Орды, воспринимали их именно как дань. Если хотите, это можно сравнить с откупом от рэкетиров.

То есть это не было формой зависимости?

Нет, ни в одном крымско-московском договоре не было обязательств по выплате «поминок». Их периодичность и размер определялись личными договоренностями крымских ханов и московских государей. Обязательство выплачивать «упоминки» было в договорах Крыма с Польско-Литовским государством за одним исключением — там было прописано посредничество Османской империи в случае возникновения конфликтных ситуаций. Но русская дипломатия по принципиальным соображениям не могла допустить вмешательства Стамбула в свои отношения с Крымским ханством.

Правда ли, что необходимость противостояния крымской угрозе способствовала освоению степных территорий к югу от Оки, составляющих теперь Черноземный регион России?

Несомненно. Города Орел, Саратов, Царицын, Воронеж, Белгород строились как передовые русские крепости в степи на пути движения кочевых орд. Русская колонизация лесостепной полосы была во многом обусловлена военной угрозой со стороны Крымского ханства.

Материалы по теме

00:09 — 9 апреля 2016

Можно ли сказать, что для России Крымское ханство было опасным и непредсказуемым соседом?

Конечно. Можно было долго и успешно вести переговоры с крымским ханом, а потом он мог вдруг внезапно напасть на Русь и после грабежей и разбоев увести с собой огромный полон. На выкуп невольников тратились огромные средства, для этого с 1551 года на Руси ввели специальные налоги («полонячьи деньги»), которые с тягловых сословий взимали вплоть до 1679 года.

Возможно ли подсчитать материальный ущерб Русского государства от крымско-татарских набегов?

Я не думаю, что это вообще когда-либо возможно сделать. Сказать, что выкуп пленных, «поминки», уплата «запросных денег», обустройство обширной оборонительной линии в степных районах с последующей их колонизацией и прямые убытки от разорения при набегах слишком дорого стоили для России — значит ничего не сказать. Ясно одно — ущерб от такого соседства был колоссален и постоянно отвлекал финансовые и людские ресурсы, столь необходимые для внутреннего развития нашей страны.

|

Наименование предприятия |

Адрес, контакты(тел, факс,e-mail) |

Характеристика незагруженных мощностей (площадь помещений, вид помещений, наличие оборудования и т.п.) |

Вид и стоимость использования(аренда/выкуп/иное) |

ОАО «Российские железные дороги» |

632125, Новосибирская область, г. Татарск, пер. Войкова 5, 89139850347, Ольга Николаевна Попова |

В Производственный комплекс входят следующие объекты недвижимого имущества: Здание гаража на 5 машин — 308,30 кв.м.; Здание конторы — 155,70 кв.м.; Здание РБУ- 261,70 кв.м.; Здание склада ГСМ — 33,30 кв.м.; Здание склада малого — 9,80 кв.м.; Здание склада — 203,70 кв.м. Объекты расположены на земельном участке полосы отвода ж.д., подведено электричество. Общая площадь зданий и сооружений более 974 кв.м. |

Производство, выкуп |

ОАО «Российские железные дороги» |

632125, Новосибирская область, г. Татарск, ул. ЭЧ 5, 89139850347, Ольга Николаевна Попова |

Двухэтажное отдельно стоящее здание, общей площадью 1 108,4 кв. м, расположенное на земельном участке площадью 1 200,0 кв. м (земля в долгосрочной аренде). Здание капитальное, с кирпичными стенами и железобетонными перекрытиями, 1954 года постройки (требуется ремонт). Полностью обеспечено инженерными коммуникациями. |

Производство, выкуп |

Мозаика татарской культуры — Новости Свердловской области

«Давно вы на Урале?» – «Несколько веков». Так ответить могут себе позволить татары, которые на Урале уступают место по численности лишь русским.

Есть несколько версий о том, как татары появились в уральских краях, но какая из них достоверная – не ясно. Очевидно лишь то, случилось это минимум шесть веков назад, а по некоторым данным и вовсе десять. Сегодня во многих уральских районах попадаются населённые пункты, которые полностью заселены представителями этого народа.

Стремление к совершенству

«Татары любят все доводить до идеала. Считается, что даже в национальном татарском костюме воплотилось мастерство народного творчества и стремление народа к совершенству», – говорит председатель Свердловской областной общественно организации развития дружбы народов «Татары Урала» Суфия Таминдарова.

По ее словам, татарский костюм всегда создается индивидуально и по нему можно практически «прочитать» особенности характера человека, его взгляды и вкусы.

«Самым почитаемым цветом всегда был и, наверное, остается, зеленый. Он символизирует гармонию, молодость, единение с природой. Белый цвет – чистота, и потому новорожденного ребенка у татар было принято заворачивать в чистый белый кусок ткани. «Правда, этот цвет не завоевал любовь у татар в качестве основного цвета костюма», – рассказала Суфия Таминдарова, которая сама выбрала для себя зеленый бархатный костюм.

В сочетании с зеленым цветом часто использовался желтый, значение которого кардинально трансформировалось с годами: раньше он говорил о печали, теперь же обозначает свет и богатую жизнь. Синий цвет на национальном татарском костюме говорит о счастье, богатом внутреннем мире, красный – об эмоциональности или любви.

«Сегодня, – говорят татары, – цвету не придают такое большое значение. Главное – сохранить присущую национальному костюму гармонию при всей насыщенности красок».

Кто празднику рад

Татарская культура наполнена обрядами, которые бывают как календарными, так и семейными. Первые связаны с трудовой деятельностью (посев, уборка урожая смена года) и проводятся каждый год в примерно одно и тоже время. Семейные обряды выполняются по мере надобности в соответствии с семейными изменениями: рождение детей, заключение брачных союзов и других ритуалов.

Конечно, большая часть обрядов сегодня исчезла или трансформировалась. Но самым популярным из всех возможных татарских нерелигиозных праздников остается Сабантуй, который проводится весной и символизирует окончание посевных работ. На Урале период посева обычно затягивается, и потому праздник отмечают в период с конца мая до конца июня. Но вот основные традиции Сабантуя соблюдают и уважают.

В июне 2019 года Сабантуи прошли в 39 городах и поселках региона. А областной праздник в очередной раз подтвердил свой статус многонационального праздника, объединив представителей разных народов. Познакомиться с национальной культурой гости смогли на подворьях десяти муниципалитетов региона, а также на подворьях Республики Башкортостан и Татарстан, Ассоциации национально-культурных объединений Свердловской области, Курултай башкир Свердловской области, Свердловской областной общественной организации развития дружбы народов «Татары Урала» и на Уральском подворье.

Традиционная кульминация дня – соревнования и состязания по разным направлениям. Это бег, борьба или скачки на лошадях. Победителю скачек досталась кобыла Герда, а сильнейшему батыру – автомобиль и живой баран. На Урале к этим самым популярным направлениям добавились народные забавы по перетягиванию каната, бои мешками.

Где праздник – так и песни. На главной сцене Сабантуя выступили народные артисты, звезды татарской и башкирской эстрады, музыкальные и танцевальные коллективы Республик Башкортостан и Татарстан и Свердловской области, на малой – любительские национальное коллективы.

Семейные традиции

Как известно, татарский народ славится своим гостеприимством, вежливостью и эмоциональностью. Однако настоящей ценностью для татар является воспитание в детях хороших качеств – моральных и нравственных. Отцы воспитывают сыновей, приучая тех к труду, а матери уделяют больше времени дочерям, обучая их хозяйству.

Марьям Таминдарова родилась в 1947 году. Свои таланты и любовь к кулинарии, которой посвятила более 50 лет, передала не только троим детям, но и огромному количеству свердловчан. Удивительным фактом ее биографии является то, что мусульманка Марьям долгое время работала в христианском храме.

«Отец Пимен позвал меня на собеседование. Я сразу сказала ему, что мусульманка, но он подчеркнул: «Бог един». Много лет я работала в храмовом комплексе и монастыре на Ганиной Яме заведующей производством в трапезной», – рассказала Марьям Таминдарова.

Сегодня мама и бабушка передает свою любовь к татарской культуре троим детям и шестерым внукам. А еще помогает татарским организациям в проведении всех национальных мероприятий, которые проходят в Свердловской области.

Почему чак-чак?

Говорим «татарская культура» – подразумеваем чак-чак. Но любой татарин спросит: «Почему именно чак-чак?». Татарская кухня многогранна, а основу ее составляют блюда из теста с различными начинками, а не знаменитые десерты.

В татарских семьях рецепты национальной кухни хранят и передают из поколения в поколение. Особый почет – блюдам из мяса, потому что они сытные (а кому, как не бывшим кочевникам это знать?). Из напитков таары предпочитают чай, как зеленый, черный, так и травяной. Для него собирают и сушат множество растений: шиповник, смородину, липу, чабрец, душицу, зверобой и другие.

Чак-чак у татар занимает действительно важное место. Это простое блюдо, в составе которого яйца, сахар, масло, мука и мед, на каждом празднике – во главе стола.

«Именно чак-чаком татары встречают гостей вместо каравая или хлеба. Поэтому на национальном подворье, например, на Дне народов Среднего Урала, мы всегда предлагаем его нашим гостям – и представителям органов власти, и нашим друзьям их других национальных организаций, и жителям региона, пришедшим на праздник, – в первую очередь», – рассказала Марьям Таминдарова.

Кстати, раньше чак-чак был исключительно праздничным блюдом и считался прекрасным свадебным подарком. А родители молодых, навещая друг друга, непременно приносили в качестве гостинца чак-чак. Готовили его особенно: девушки на выданье катали тесто и резали, замужние жарили, а самое старшее поколение занималось медовой заливкой и формированием формы праздничного готового блюда.

Татарстан на Урале

С головой окунуться в татарскую культуру можно на мероприятиях, организованных татарскими организациями, межнациональных встречах, в том числе и таких масштабных как День народов Среднего Урала, а также на тематических выставках.

28 января 2020 года в Екатеринбурге в Доме Поклевских-Козелл открылась передвижная выставка «В гостях у татар», на которой представлены произведения изобразительного искусства из фондового собрания Елабужского историко-архитектурного и художественного музея-заповедника. Выставка рассказывает об обрядах и обычаях татарского народа – наследии, которое необходимо беречь и изучать. Каждый экспонат (а это 112 произведений изобразительного искусства, появившихся в результате четырнадцати международных симпозиумов и 68 предметов декоративно-прикладного искусства) наглядно отражает традиционную татарскую национальную культуру.

В художественных произведениях представлены свадебные обряды татар: никах (один из главных обрядов соединения брачными узами), выкуп невесты, переезд её в дом мужа, встреча невесты с традиционными испытаниями. Сабантую посвящена серия произведений Народного художника Республики Татарстан Михаила Кузнецова. На выставке также представлены декоративные панно, головные уборы, сумочки, выполненные в технике кожаной мозаики, авторские куклы ручной работы.

Мнение | Новая форма организованной преступности в России угрожает миру

Совершенно очевидно, что банды вымогателей стараются не атаковать силы, которые их укрывают. Аналитики безопасности обнаружили, что код REvil был написан таким образом, чтобы вредоносная программа обходила любой компьютер, язык которого по умолчанию — русский, украинский, белорусский, таджикский, армянский, азербайджанский, грузинский, казахский, киргизский, туркменский, узбекский, татарский, румынский или сирийский.

Найти преступников — не проблема. У правительства США есть все необходимое для того, чтобы выявлять и арестовывать потенциальных кибербезопасных рассылок на своей территории и помогать союзникам находить их на своей.Фактически, Вашингтон выявил и предъявил обвинения многим российским киберпреступникам — ФБР, например, предложило вознаграждение в размере 3 миллионов долларов за информацию, ведущую к аресту Евгения Богачева, известного как lucky12345, опытного хакера на юге России, чье вредоносное ПО привели к финансовым потерям на сумму более 100 миллионов долларов.

Главное — заставить Путина действовать против них. На встрече на высшем уровне с ним в июне г-н Байден сказал, что он потребовал, чтобы Россия ликвидировала банды вымогателей, которые она укрывает, и определил 16 важнейших секторов американской экономики, атаки на которые вызовут ответную реакцию.

Тем не менее, две недели спустя REvil нанесла самый крупный удар в истории, взломав Kaseya, фирму, поставляющую программное обеспечение для управления информационными технологиями. промышленность, и атакует сотни своих клиентов из малого бизнеса. Это побудило Байдена позвонить г-ну Путину и потом сказать, что «мы ожидаем, что они будут действовать». На вопрос репортера, отключит ли он серверы REvil, если г-н Путин этого не сделает, г-н Байден просто сказал: «Да». Вскоре после этого REvil внезапно исчез из даркнета.

Как ни соблазнительно поверить в то, что г.Байден убедил русских действовать или вырубил серверы группы американскими средствами, также возможно, что REvil потемнел сам по себе, намереваясь, как это часто случается в его темном мире, снова появиться позже в других обличьях.

Пока хакеры сосредоточены на коммерческом шантаже за границей, г-н Путин, вероятно, не видит причин для их закрытия. Они не причиняют вреда ни ему, ни его друзьям, и при необходимости могут быть использованы его призраками. В отличие от «официальных» хакеров, работающих на военную разведку, которые ввели санкции из Вашингтона и Европы за вмешательство в выборы или возню с правительственными системами, г-н.Путин может отрицать любую ответственность за действия преступных группировок. «Это просто вздор. Это забавно », — сказал он в июне, когда его спросили о роли России в атаках программ-вымогателей. «Абсурдно обвинять в этом Россию».

Русские, по-видимому, также считают, что они могут использовать свой контроль над бандами вымогателей для переговоров с Западом. Сергей Рыбаков, заместитель министра иностранных дел, который возглавляет российскую сторону в переговорах о стратегической стабильности, начатых на саммите Байдена и Путина, указал на это, когда недавно пожаловался, что Соединенные Штаты уделяют внимание программам-вымогателям отдельно от других вопросов безопасности.Он подразумевал, что программы-вымогатели были частью большой кучи козырей.

Код в крупной атаке с использованием программ-вымогателей, написанной для обхода компьютеров, использующих русский язык, говорится в новом отчете

ВАШИНГТОН. Компьютерный код, стоящий за массивной атакой программ-вымогателей со стороны русскоязычной хакерской группы REvil, был написан таким образом, чтобы вредоносная программа избегала систем, которые в основном используют русский язык. или родственные языки, согласно новому отчету фирмы, занимающейся кибербезопасностью.

Давно известно, что некоторые вредоносные программы включают эту функцию, но отчет Trustwave SpiderLabs, полученный эксклюзивно NBC News, кажется первым публично идентифицирующим его как элемент последней атаки, которая, как полагают, является крупнейшая кампания вымогателей за всю историю.

«Они не хотят раздражать местные власти, и они знают, что смогут вести свой бизнес намного дольше, если будут делать это таким образом», — сказал Зив Мадор, вице-президент Trustwave SpiderLabs по исследованиям в области безопасности.

Щелкните здесь, чтобы прочитать отчет

Новое разоблачение подчеркивает, насколько большая часть программ-вымогателей происходит из России и бывшего Советского Союза, и подчеркивает проблему, стоящую перед администрацией Байдена, поскольку она рассматривает возможные варианты ответа.

Байден заявил во вторник, что его администрация еще не определила источник последней атаки. По мнению исследователей безопасности, эта атака не оказала значительного разрушительного воздействия на США, но ее называют крупнейшей в истории атакой с использованием программ-вымогателей.

Атака была особенно изощренной, с использованием ранее неизвестной программной уязвимости — уязвимости «нулевого дня» — для заражения ИТ-компании, которая затем заразила другие ИТ-компании, а затем заразила сотни клиентов.

Trustwave заявила, что программа-вымогатель «избегает систем с языками по умолчанию из региона СССР. Это включает русский, украинский, белорусский, таджикский, армянский, азербайджанский, грузинский, казахский, киргизский, туркменский, узбекский, татарский, румынский, русский Молдова. , Сирийский и сирийский арабский «.

В мае эксперт по кибербезопасности Брайан Кребс отметил, что программа-вымогатель от DarkSide, российской группировки, атаковавшей Colonial Pipeline в мае, «имеет жестко запрограммированный список стран, которые нельзя устанавливать», включая Россию и бывшие советские сателлиты, которые в основном имеют благоприятные отношения с Кремлем.

Colonial управляет крупнейшим топливопроводом в США и был вынужден прекратить все операции на несколько дней, пытаясь снова подключиться к сети, что привело к нехватке газа по всей стране.

В целом, по мнению экспертов, преступным группам вымогателей разрешено безнаказанно действовать в России и других странах бывшего Советского Союза, если они сосредоточивают свои атаки на США и на Западе.

Кребс отметил, что в некоторых случаях простая установка русскоязычной виртуальной клавиатуры на компьютере под управлением Microsoft Windows заставит вредоносное ПО обойти эту машину.

Администрация Байдена пытается заручиться глобальной поддержкой, чтобы оказать давление на Россию и ее соседей с целью принятия жестких мер.

Кен ДиланианКен Диланиан — корреспондент отдела расследований NBC News, освещающий вопросы разведки и национальной безопасности.

украинских заложников не забыты, но Россия понимает только язык выкупа и санкций

7 сентября, ровно через год после того, как Россия освободила 24 украинских военнопленных и 11 политзаключенных, трое мужчин: Олег Сенцов; Александр Кольченко и Владимир Балух направили трогательные слова поддержки на украинском, крымскотатарском и русском языках более чем 100 крымским татарам и другим украинцам, которых Россия не намерена освобождать.Каждый из троих слишком хорошо знал, как «тяжело ждать, почти не имея надежды на освобождение». Они заверяют тех, кто остается в плену, что борьба за их освобождение будет продолжаться до тех пор, пока все не будут освобождены, и что никто не будет забыт.Из отчетов всех освобожденных политзаключенных мы знаем, насколько важны письма как доказательство лжи сотрудников ФСБ и российских тюрем, которые пытаются убедить их в том, что «Украина их бросила».

Год назад президент Владимир Зеленский был очень оптимистичен по поводу того, что это был первый из серии обменов мнениями.Что касается российских политзаключенных, то с тех пор их не выпускали. Хотя критика, безусловно, может быть направлена в адрес украинского руководства, главная проблема заключается в поиске рычагов, когда Кремль так явно использовал политических заключенных в качестве заложников и требовал огромных выкупов. Президента России Владимира Путина не интересуют обычные российские наемники или мелкие головорезы, нанятые для убийства на Донбассе или создания проблем в других частях Украины. Если их поймают, они останутся одни. Три основных обмена украинскими политзаключенными с начала агрессии России против Украины были дорогостоящими.В 2016 году бывший военный летчик, депутат парламента и депутат Парламентской ассамблеи Совета Европы Надежда Савченко была обменена на двух офицеров российской военной разведки — Евгения Ерофеева и Александра Александрова , чей захват на Донбассе стал важным свидетельством необъявленной войны России. против своего соседа. В октябре 2017 года в рамках договоренности, включающей Турцию, Россия освободила лидеров крымскотатарского меджлиса Ахтема Чийгоза и Ильми Умерова , почти наверняка в обмен на двух российских государственных убийц — Александра Смирнова и Юрия Анисимова , арестованных в Турции по обвинения в шпионаже и политическом убийстве.

Хотя ранее много говорилось о желании Кремля добиться освобождения печально известного пропагандиста Кирилла Вышинского, почти наверняка Путину было необходимо вывести свидетеля / подозреваемого по Mh27 Владимира Цемаха из лап прокурора Нидерландов, что привело к освобождению Сенцова. , самый известный украинский политический заключенный Кремля и еще 10 человек, а также из 24 военнопленных (которых России приказал Международный трибунал по морскому праву освободить (см .: Как Россия может отрицать ответственность за Mh27, когда он сдал Сенцова, других, чтобы вывести из Украины ключевых свидетелей?).

Подавляющее большинство украинских политзаключенных имеют российское гражданство, главным образом потому, что Россия сделала практически невозможным жить и работать в оккупированном Крыму без него. Такое принуждение является прямым нарушением международного права, и не может быть уважительного оправдания тому, что не было освобождено более 100 крымских татар и других украинцев, заключенных в тюрьму по политически мотивированным обвинениям или за их веру.

Давление со стороны Запада могло бы послужить выкупом, но для этого западным лидерам, правительствам и СМИ нужно напомнить о тяжелом положении отдельных украинских заложников.

Следующие ниже лишь небольшая часть от общего числа политических заключенных, но все они (среди большего числа тех, кто) отбывают тюремное заключение сроком на четыре года или дольше. Перейдите по ссылкам, чтобы узнать, как им писать, и помогите, убедив своих избранных представителей высказаться от их имени.

Валентин Выговский

Выговский был похищен из оккупированного Крыма в сентябре 2014 года, доставлен в Москву и подвергнут ужасающим пыткам, находясь под стражей без связи с внешним миром около 8 месяцев.У него не было независимого адвоката до тех пор, пока он не согласился с помощью «методов убеждения» ФСБ признать причудливые обвинения в «шпионаже» и был приговорен к 11 годам лишения свободы. Он содержится практически в полной одиночной камере.

См .: Украинский политзаключенный Выговский сидит в России дольше, чем его дед при Сталине

Владимир Шур

Шур, 63 года, является одним из старейших политических заключенных и одним из как минимум трех мужчин, вместе с Выговским и Николаем Шиптуром , которые находятся в заключении с 2014 года, когда быть украинцем было достаточно для задержания мужчин. а затем заключен в тюрьму по обвинению в «шпионаже».10 марта Виктору Шуру исполнилось 63 года, когда ему исполнился шестой день рождения в российском заключении. В случае с Шуром он, судя по всему, был приговорен к 12 годам лишения свободы за фотографию коров, пасущихся на заброшенном аэродроме в Брянской области.

Руслан Зейтуллаев

Молодой отец троих детей — один из первых четырех крымских татар, арестованных и заключенных в тюрьму по фатально ошибочному обвинению в причастности к мирному движению «Хизб ут-Тахрир», которое является законным в Украине.

Дело было полностью основано на «кухонных разговорах» о религии и политике (включая оккупацию Крыма Россией).Это было настолько явно сфабриковано, что судьи в Ростове (Россия), не набравшись смелости оправдать мужчин, вынесли минимально возможные приговоры и заменили Зейтуллаеву обвинение в «причастности» к группировке Хизб ут-Тахрир. , а не «организовывать» это.

ФСБ нуждался в «организаторе» для своей работы с документами и, по сути, добился проведения так называемого «повторного судебного разбирательства», когда судьи на то время уступили и приговорили его к 15 годам заключения.

Андрей Коломиец

Коломиец находится в заключении в России с 2015 года по чрезвычайно циничным обвинениям, по сути, за участие в Украинской Революции Достоинства (или Евромайдане).Был изъят в

г.Годовщина также должна быть горькой для Андрея Коломиеца , молодого украинца, приговоренного контролируемым Россией судом к 10 годам лишения свободы за пребывание на Майдане в 2014 году. На момент ареста ему было 22 года, он жил на Северном Кавказе ( Россия) со своей партнершей (ныне женой) Галиной и ее детьми. Его схватили и увезли в оккупированный Крым. Там два бывших офицера «Беркута», которые предали свою присягу Украине, заявили, что он в Киеве, на территории Украины и согласно украинскому законодательству, в то время, когда все трое имели только украинское гражданство, «причинил им боль», бросив коктейль Молотова. .О такой «боли» не было зафиксировано, но Коломиецу было предъявлено обвинение в «покушении на убийство», и он до сих пор отбывает ужасный 10-летний срок.

Правозащитник Эмир-Усейн Куку и еще пять украинских мусульман

Куку, сын ветерана крымскотатарского национального движения, был первым крымскотатарским правозащитником, ставшим мишенью для использования Россией «судебных процессов» с конвейерной лентой «Хизб ут-Тахрир». Тот факт, что он уже столкнулся с попыткой похищения и серьезным преследованием со стороны ФСБ до этих новых обвинений, означал, что его дело было взято Amnesty International и другими правозащитными группами.На самом деле, кажется, есть все основания рассматривать всех шестерых мужчин: Муслимов Алиева; Инвер Бекиров; Рефат Алимов; Арсен Джеппаров; Эмир-Усеин Куку и Вадим Сирук узник совести, и все они признаны политическими заключенными ПЦ «Мемориал».

Куку был приговорен к 12 годам тюремного заключения строгого режима, остальные — к срокам от 7 до 19 лет без какого-либо преступления.

Владимир Дудка и Алексей Бессарабовв

Дудка, капитан флота в отставке, который недавно стал дедушкой, и академики Бессарабов и Дмитрий Штыбликов были захвачены в оккупированном Севастополе в ноябре 2016 года в рамках второй попытки России сфабриковать показательный процесс над «украинским саботажником».Все трое подверглись пыткам, Штыбликов также лишился возможности встретиться с независимым адвокатом. Доказательств обвинений против этих мужчин не было, но все трое находятся в заключении в России, а Дудка и Бессарабов получили особенно шокирующие 14-летние приговоры в отместку за отказ признаться в преступлениях, которых они никогда не совершали.

См. Также:

Николай Шиптур

Первый украинский политзаключенный в России должен был умереть

Андрей Захтей

Шесть с половиной лет лишения свободы за фиктивный «украинский диверсионный заговор» в оккупированном Россией Крыму

Мамутов Энвер; Рустем Абилтаров; Зеври Абсеитов и Ремзи Меметов

17 лет лишения свободы за соблюдение закона и веры.Крымскотатарский рассказ под русской оккупацией

Теймур и Узеир Абдуллаев, Эмиль Дземаденов; Рустем Исмаилов и Аидер Салединов

Россия сокращает страшные приговоры пятерым крымскотатарским политзаключенным на все 6 месяцев

Вышеупомянутые не единственные крымскотатарские и другие украинские политзаключенные, которые уже находятся в заключении столько же или почти столько же, сколько мужчины, освобожденные год назад. После обмена 7 сентября 2019 года Россия арестовала и заключила в тюрьму как минимум столько украинцев, сколько было освобождено в тот день.

(см. Цена капитуляции ПАСЕ перед Россией: рост числа крымскотатарских и других украинских политзаключенных)