Стилизованный выкуп невесты Волгоград — Арт-Турбодрайв

Выкуп невесты — достаточно интересная, веселая и зрелищная традиция русских свадеб. Прежде, чем увидеть свою возлюбленную в день свадьбы, жених должен преодолеть различные испытания, чтобы доказать будущей жене и её родственникам свои искренние чувства, преданность и любовь. Сегодня многие пары отказываются от проведения выкупа, считая данный обряд скучным и устаревшим. И совершенно напрасно, ведь профессионально организованный выкуп с самого утра разрядит всю суету и предсвадебные хлопоты, поднимет настроение и подарит атмосферу непринужденного веселья молодоженам и их гостям.

Профессиональные артисты нашей праздничной компании превратят Ваш выкуп в неповторимое и незабываемое театрализованное действие, с участием Ваших гостей и использованием различного реквизита, подбираемого с учетом стиля проводимого выкупа.

Мы готовы предложить Вам множество оригинальных и шуточных программ проведения стилизованного выкупа невесты и гарантируем, что этот чудесный обряд станет одним из самых ярких и запоминающихся моментов Вашей свадьбы.

Выкуп в русском народном стиле

Свидетельница, подружки переодеваются в русские народные костюмы и встречают жениха, которому предстоит выполнить множество заданий (спеть русскую народную песню, станцевать кадриль или барыню и другие).

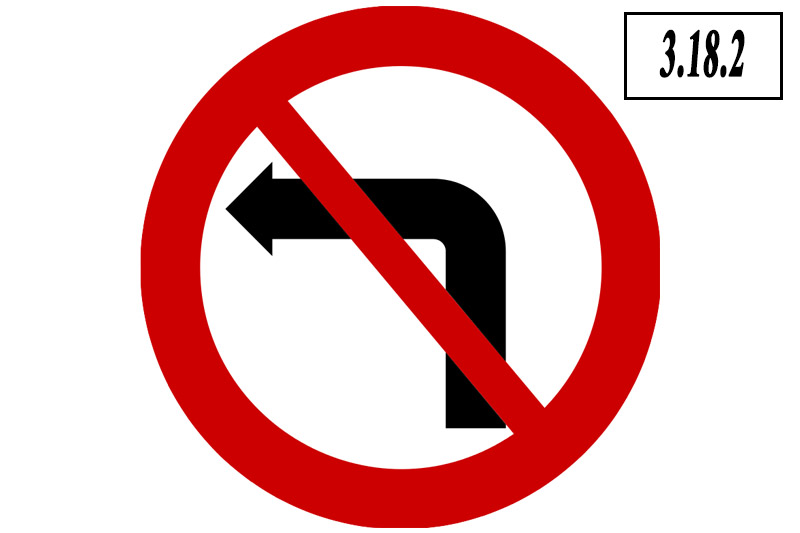

Выкуп в стиле ГАИ

Для выкупа невесты в данном стиле потребуется один или несколько костюмов работника ГАИ, несколько активных приглашённых, свисток и жезл милиционера, знаки дорожного движения, игра «дартс» (можно в форме сердца), руль, бельевая верёвка, платок (чтобы можно было завязать глаза), водительские права и игрушечный грузовичок.

Выкуп в стиле авиакомпании

Чтобы сделать выкуп невесты в стиле авиакомпании необходимо заранее приготовить реквизит: 3 костюма стюардессы для подружек невесты, соответствующие плакаты и украшения для подъезда. Названием для авиакомпании будет имя невесты.

Выкуп в цыганском стиле

Для проведения выкупа в данном стиле необходимо нарядить встречающих подруг и родственников невесты. Это могут быть как цыганские костюмы, так и разноцветные платки. Разговор должен быть тоже цыганским, типа «яхонтовый мой», «золотце» и все в подобном духе. Цыгане встречают жениха, узнают его цель. Главным атрибутом цыганей являются карты, поэтому изготавливаем карты больших размеров, на которых наклеиваются фотографии знаменитостей и невесты. Жених вытягивает до тех пор, пока не вытянет фотографию невесты. За каждую неправильную карты — жених платит деньги.

Это могут быть как цыганские костюмы, так и разноцветные платки. Разговор должен быть тоже цыганским, типа «яхонтовый мой», «золотце» и все в подобном духе. Цыгане встречают жениха, узнают его цель. Главным атрибутом цыганей являются карты, поэтому изготавливаем карты больших размеров, на которых наклеиваются фотографии знаменитостей и невесты. Жених вытягивает до тех пор, пока не вытянет фотографию невесты. За каждую неправильную карты — жених платит деньги.

Выкуп невесты в стиле мафии

Выкуп невесты в стиле мафии — отличный и оригинальный вариант проведения. Для этого понадобятся костюмы ганстеров, в которые наряжаются жених со свидетелем и встречающие их подружки невесты. Девушки встречают их за столом в пиджаках, шляпах с сигарами и виски.

Выкуп в пиратском стиле

Придать выкупу невесты романтическую атмосферу, не лишенную зрелищности и динамизма, поможет пиратский выкуп невесты. Сценарий этого выкупа позволит отказаться от денежных штрафов и приевшихся конкурсов. Обязательным элементом пиратского выкупа является карта сокровищ. На ней крестиками помечаются препятствия (конкурсы), а сундуком с сокровищами — место, где находится невеста. Карта, помещенная в бутылку, вручается жениху свидетельницей.

Обязательным элементом пиратского выкупа является карта сокровищ. На ней крестиками помечаются препятствия (конкурсы), а сундуком с сокровищами — место, где находится невеста. Карта, помещенная в бутылку, вручается жениху свидетельницей.

Выкуп в стиле Ангела и Демона

Недаром говорят : «Браки заключаются на небесах». Свет и тьма, добро и зло, лед и пламень, ангел и демон… Все это будет у вас на выкупе! Настоящие ангелы с крыльями, демоны с рогами, нежность и ярость, дерзость и скромность, обаяние и чертовская привлекательность! Они сделают выкуп незабываемым!

Выкуп в стиле стиляг

Выкуп невесты можно украсить виниловыми пластинками, развесив их на входной двери вместе с пожелтевшими фотографиями. Сам выкуп можно провести в виде соревнования по танцам между женихом, свидетелем и подружками, которые будут отдавать невесту. Особое значение здесь имеет музыка, которая должна соответствовать духу того времени (буги-вуги, рок-н-ролл или твист).

Выкуп в военном стиле

Возле дома невесты организуется призывной пункт. Здесь осматривается новобранец (жених), далее требуем у него справку о пригодности к семейной службе. Конечно, у жениха ее нет, тогда дружок должен платить.

РОЛЬФ Северо-Запад

О дилерском центре

РОЛЬФ Северо-Запад

Компания РОЛЬФ является официальным дилером.

Каждому клиенту мы гарантируем обслуживание на высшем уровне и максимально выгодные условия покупки.

Расписание бесплатного шаттл-баса

ст.

метро «Сходненская» — РОЛЬФ Северо-Запад

метро «Сходненская» — РОЛЬФ Северо-Запад| 07:40 | 08:20 | 09:20 | 10:50 | 14:25 | |

| 18:35 | 19:35 | — | — | — | — |

РОЛЬФ Северо-Запад — метро «Сходненская»

| 07:55 | 08:45 | 09:45 | 10:30 | 11:30 | 14:00 |

| 18:10 | 19:15 | 20:35 | 21:15 | 22:15 | — |

Крупные атаки хакеров в 2001-2016 годах: хронология — Биографии и справки

2001-2012

В феврале 2001 г. хакеры проникли в компьютерную систему Давосского форума и получили доступ к персональным данным его участников. Среди жертв взломщиков оказались генеральный секретарь ООН Кофи Аннан, основатель корпорации Microsoft Билл Гейтс и многие другие представители деловой и политической элиты.

хакеры проникли в компьютерную систему Давосского форума и получили доступ к персональным данным его участников. Среди жертв взломщиков оказались генеральный секретарь ООН Кофи Аннан, основатель корпорации Microsoft Билл Гейтс и многие другие представители деловой и политической элиты.

25 января 2003 г. в Республике Корея в результате действий хакеров произошел общенациональный сбой в Интернете, в течение нескольких часов вся страна была лишена доступа в мировую сеть. Впервые действия «кибертеррористов» отразились на деятельности компаний в общенациональном масштабе. Главными жертвами атаки стали компании, ведущие интернет-торговлю, — сбой затронул около 17 млн их пользователей, которые не могли получить доступ к своим учетным записям в онлайн-магазинах. Помимо Южной Кореи пострадали интернет-пользователи множества других стран, включая Россию, по всему миру были поражены по меньшей мере 22 тыс. серверов.

В конце апреля — начале мая 2007 г. сайты государственных организаций Эстонии подверглись кибератаке, что стало причиной международного скандала. Был блокирован доступ на сайты президента Эстонии, парламента страны и эстонского МИД. Наблюдатели связали атаки с решением властей страны начать работы по эксгумации и идентификации останков советских воинов, захороненных у монумента Воину-Освободителю. Представители правительства Эстонии обвинили в их организации Россию и российские спецслужбы. Однако, по словам экспертов, хакерские атаки были глобальными и не исходили из одной страны.

Был блокирован доступ на сайты президента Эстонии, парламента страны и эстонского МИД. Наблюдатели связали атаки с решением властей страны начать работы по эксгумации и идентификации останков советских воинов, захороненных у монумента Воину-Освободителю. Представители правительства Эстонии обвинили в их организации Россию и российские спецслужбы. Однако, по словам экспертов, хакерские атаки были глобальными и не исходили из одной страны.

В апреле 2009 г. киберпреступники проникли в компьютерную систему Пентагона и похитили информацию о новом многоцелевом истребителе пятого поколения Joint Strike Fighter.

7 июля 2009 г. хакеры вывели из строя практически все важнейшие интернет-порталы в Южной Корее, включая сайты президента, парламента и министерства обороны.

28 июля 2010 г. крупным атакам хакеров из числа праворадикальных организаций подверглись интернет-порталы мемориальных комплексов бывших концлагерей, в том числе Бухенвальда.

В сентябре 2010 г. вирус Stuxnet поразил компьютеры сотрудников АЭС в Бушере (Иран) и создал проблемы в функционировании центрифуг комплекса по обогащению урана в Натанзе. По мнению экспертов, Stuxnet стал первым вирусом, который был использован как кибероружие.

По мнению экспертов, Stuxnet стал первым вирусом, который был использован как кибероружие.

В декабре 2010 г. примерно 5 тыс хакеров, в том числе группировка Anonymous, проводили кибератаки в поддержку Джулиана Ассанджа, арестованного в Лондоне в связи с публикацией на созданном им сайте WikiLeaks секретных правительственных документов разных стран. В частности, были заблокированы правительственные сайты Швеции и нарушена обработка платежей расчетно-банковских систем MasterCard, Visa и др.

В апреле 2011 г. группа хакеров LulzSec взломала базу данных примерно 77 млн пользователей глобальной сети PlayStation Network компании Sony. На тот момент инцидент считался крупнейшей атакой хакеров в истории Интернета. В августе 2013 г. один из участников хакерской группы, американец Рейналдо Ривера, был приговорен в США к году тюрьмы, общественным работам и денежному штрафу.

В июне 2011 г. банковский конгломерат Citigroup (США) сообщил об утечке персональных данных 360 тыс. клиентов в результате атаки неустановленных хакеров.

клиентов в результате атаки неустановленных хакеров.

21 июля 2011 г. хакерская группировка Anonymous, совершающая атаки на правительственные сайты и сайты крупных компаний разных стран, объявила о взломе базы данных НАТО.

2 октября 2011 г. неизвестный хакер взломал сайт премьер-министра Таиланда Йинглак Чинават и разместил на ней ряд антиправительственных сообщений, обвинив политика в коррупции.

19 сентября 2012 г. в ответ на выход в США фильма «Невинность мусульман» началась серия беспрецедентных хакерских атак на интернет-сайты крупнейших американских финансовых учреждений, включая Bank of America. Ответственность за атаки взяла исламистская группировка «Кибервоины Изз ад-Дина аль-Кассама».

28 ноября 2012 г. хакерская группировка Parastoo («ласточка» на языке фарси) атаковала один из серверов МАГАТЭ и разместила на своем сайте адреса электронной почты 100 сотрудников организации. Хакеры призвали их подписать петицию с требованием проведения «открытого расследования» деятельности Израиля в области ядерной энергетики.

2013

В феврале 2013 г. была предпринята хакерская атака против 40 американских компаний, включая Facebook, Twitter и крупнейшую в мире компьютерную корпорацию Apple. Многие эксперты назвали это нападение беспрецедентным и оценили его как начало масштабного киберконфликта. США обвинили в атаке китайских военных. По данным американской компании Mandiant, кибератаку осуществила группа APT1 («постоянная повышенная угроза»), базирующаяся на территории «войсковой части 61398» в шанхайском районе Пудун. Представитель минобороны КНР отверг эти обвинения.

19 марта 2013 г. группа хакеров начала DDoS-атаку («дидос-атака» — массовые обращения к сайтам с очень большого числа компьютеров), которая замедлила работу интернета во всем мире и вызвала сбои глобальных сетевых сервисов. Действия хакеров продолжались больше недели. Предположительно, атака началась после того как, группа Spamhaus, которая борется со спамом, предприняла действия против голландской хостинговой компании Cyberbunker, предоставляющей услуги размещения информации на серверах. Расследование обстоятельств кибератаки ведут правоохранительные органы пяти государств. Ряд экспертов посчитали данную хакасскую атаку крупнейшей в истории интернета.

Расследование обстоятельств кибератаки ведут правоохранительные органы пяти государств. Ряд экспертов посчитали данную хакасскую атаку крупнейшей в истории интернета.

4 апреля 2013 г. хакеры взломали два северокорейских сайта, контролируемых правительством КНДР. Под кибератаку попали аккаунты в сети микроблогов Twitter и на сервисе для хранения фотографий и видеофайлов Flickr. Вместо стандартных сообщений о событиях внутри страны и фотографий встречи Ким Чен Ына с военными министрами на сайте Flickr неожиданно появилось карикатурное изображение северокорейского лидера и текст обвинения руководства КНДР в том, что страна расходует на военные нужды огромные средства, в то время как большая часть населения голодает.

23 апреля 2013 г. группа хакеров взломала аккаунт информагентства AP в сервисе микроблогов Twitter и разместила ложное сообщение о взрывах в американском Белом доме и ранении президента Барака Обамы. Информация была сразу же опровергнута, Федеральное бюро расследований США начало расследование этого инцидента. Ответственность за взлом взяли на себя хакеры «Сирийской электронной армии”.

Ответственность за взлом взяли на себя хакеры «Сирийской электронной армии”.

В мае 2013 г. газета The Washington Post, ссылаясь на конфиденциальный доклад, направленный руководству Пентагона, сообщила, что в распоряжение китайских хакеров попали секретные военные документы США, включая чертежи и описания военных самолетов и кораблей, а также систем противоракетной обороны (сведения о зенитном ракетном комплексе Patriot, корабельной системе противоракетной обороны Aegis, «Иджис»; вертолете UH-60 Black Hawk, «Ю-эйч-60 «Блэк хок»; и ударном истребителе F-35, «Эф-35»). В докладе не приводилось точных сведений о масштабах хакерской атаки. Также неизвестно, подверглись ли нападению компьютеры государственных ведомств или корпораций — поставщиков военной техники.

27 мая 2013 г. японская компания XCom Global, занимающаяся прокатом мобильных телефонов, сообщила о похищении в результате хакерской атаки данных о более чем 100 тысячах кредитных карт своих клиентов.

3 июня 2013 г. хакеры из группировки Anonymous нарушили работу сайтов президента Турции, премьер-министра и ряда правительственных учреждений. Таким образом преступники поддержали антиправительственные демонстрации в стране.

хакеры из группировки Anonymous нарушили работу сайтов президента Турции, премьер-министра и ряда правительственных учреждений. Таким образом преступники поддержали антиправительственные демонстрации в стране.

В июне 2013 г. в Иране накануне президентских выборов хакерской атаке подверглись десятки тысяч компьютеров иранских пользователей сервиса электронной почты Gmail, принадлежащей американской компании Google.

25 июня 2013 г. в Республике Корея хакерской атаке подверглись сайты аппарата президента страны, ряда правительственных ведомств и местных СМИ. 26 июня преступниками была организована утечка личных данных двух миллионов активистов правящей партии «Сэнури» и 40 тыс. американских военнослужащих, дислоцированных в Корее. Кибератака была приурочена к 63-й годовщине начала Корейской войны 1950-1953 гг.

28 июля 2013 г. хакеры из группировки Anonymous взломали несколько правительственных сайтов в Перу, в том числе сайт президента Ольянты Умалы.

2 сентября 2013 г. хакеры из организации «Сирийская электронная армия» взломали сайт Корпуса морской пехоты США. Ранее «Сирийская электронная армия» также подтвердила свою причастность к кибератакам на микроблоги в социальной сети Twitter и сайты, принадлежащие, в частности, информагентствам AFP и AP, газетам The Washington Post, The Financial Times и вещательной корпорации «Би-би-си».

хакеры из организации «Сирийская электронная армия» взломали сайт Корпуса морской пехоты США. Ранее «Сирийская электронная армия» также подтвердила свою причастность к кибератакам на микроблоги в социальной сети Twitter и сайты, принадлежащие, в частности, информагентствам AFP и AP, газетам The Washington Post, The Financial Times и вещательной корпорации «Би-би-си».

В октябре 2013 г. хакеры похитили данные 38 млн клиентов корпорации-разработчика программного обеспечения Adobe Systems. Представитель компании также отметил, что в руки преступников попали исходные коды программных продуктов Adobe Acrobat, ColdFusion и ColdFusion Builder.

27 ноября 2013 г. – 15 декабря 2014 г. хакеры похитили персональные данные (номера телефонов, электронные и почтовые адреса, номера и PIN-коды кредитных и дебетовых карт) 110 млн клиентов компании Target, владеющей третьей по величине торговой сетью США. В результате американские финансовые институты понесли убытки в размере более $200 млн. 18 января 2014 г. газета The New York Post сообщила, что вредоносная программа «Картоха», с помощью которой были похищены данные клиентов Target, была написана 17-летним программистом Сергеем Тарасовым из Санкт-Петербурга, однако сам россиянин к взлому не причастен. 8 мая 2014 г. полиция шт. Техас арестовала Го Синчэня, подозреваемого в краже данных клиентов сети Target.

18 января 2014 г. газета The New York Post сообщила, что вредоносная программа «Картоха», с помощью которой были похищены данные клиентов Target, была написана 17-летним программистом Сергеем Тарасовым из Санкт-Петербурга, однако сам россиянин к взлому не причастен. 8 мая 2014 г. полиция шт. Техас арестовала Го Синчэня, подозреваемого в краже данных клиентов сети Target.

В декабре 2013 г. в результате несанкционированных действий неустановленных хакеров из базы данных американской страховой компании Excellus BlueCross BlueShield были скопированы более 10 млн записей. Утечка затронула имена, даты рождения, номера социального страхования, почтовые адреса и финансовые данные клиентов. О взломе было объявлено только 9 сентября 2015 г.

2014

31 января 2014 г. американский интернет-поисковик Yahoo! уведомил пользователей своего почтового сервиса об атаке хакеров и краже паролей от учетных записей. Специалисты компании не уточнили, сколько именно аккаунтов было взломано.

1 февраля 2014 г. группа хакеров NullCrew разместила в интернете логины, пароли, адреса электронной почты и номера кредитных карт более 20 тыс пользователей телекоммуникационной компании Bell Canada. Руководство компании опровергло информацию о компрометации данных, в ответ на заявление компании хакеры обнародовали скриншоты, которые подтверждали факт проникновения в ресурсы Bell Canada 15 января 2014 г.

В феврале 2014 г. произошел взлом базы данных американской компании eBay, владеющей одной из основных онлайн-площадок по купле-продаже товаров. В результате атаки в руки хакеров попали зашифрованные пароли и другие персональные данные 145 млн пользователей сервиса. Мошеннических действий с использованием похищенных данных зафиксировано не было. Ответственность за атаку взяла на себя «Сирийская электронная армия».

15 февраля 2014 г. представители американской компании Kickstarter, специализирующейся на краудфандинге (сбор средств для реализации различных проектов), сообщили, что сайт компании подвергся атаке хакеров, в результате чего неизвестные злоумышленники получили доступ к персональным данным пользователей сервиса.

В марте 2014 г. китайские хакеры организовали кибератаку на компьютерные сети правительства США и получили доступ к некоторым базам данных федеральных госслужащих. Атака проводилась для кражи персональных данных десятков тысяч человек, проходивших проверку с целью получения разрешения на работу с секретной информацией.

15 марта 2014 г. в результате масштабной хакерской атаки, предпринятой группой украинских хакеров «КиберБеркут», свыше 10 часов были практически недоступны сайты НАТО. Атака стала ответом на действия группы студентов под руководством Таллинского киберцентра НАТО, которые называли себя «майдановской киберсотней”.

18 апреля 2014 г. атаке хакеров подвергся крупнейший во Франции оператор связи Orange. Утечка паспортных данных, номеров телефонов и адресов электронной почты затронула 1,3 млн абонентов компании.

15 мая 2014 г. удаленному взлому подвергся сервер с базой данных Департамента здравоохранения штата Монтана (США). В результате утечки в распоряжение неустановленных хакеров попали персональные данные 1,3 млн клиентов медицинских учреждений штата.

В начале июня 2014 г. в результате взлома базы данных французского подразделения международной сети ресторанов Domino’s Pizza («Домино’c Пицца») в распоряжение хакерской группы Rex Mundi («Рекс мунди») попали персональные данные 592 тыс. французских и 58 тыс. бельгийских клиентов компании. Злоумышленники потребовали у администрации сети пиццерий 30 тыс. евро, угрожая выложить данные в открытый доступ. Представители компании отказалась выполнить условия вымогателей и заверили своих клиентов, что банковская информация украдена не была.

2 июля 2014 г. хакерская группа «КиберБеркут» объявила о взломе IT-системы Приватбанка украинского предпринимателя Игоря Коломойского. В качестве доказательства взлома хакеры выложили в интернет текстовый файл, в котором содержались даты рождения, номера телефонов и паспортов, по утверждению хакеров, принадлежащие клиентам банка. 4 июля «КиберБеркут» представил «очередные доказательства некомпетентной работы службы информационной безопасности Приватбанка», выложив в открытый доступ базу клиентов финансового учреждения, включавшую паспортные данные, номера телефонов, ИНН и даты начала обслуживания в банке.

14 июля 2014 г. американская телекомпания CBS обвинила российских хакеров во взломе принадлежащего ей сайта CNET, публикующего новости о новинках компьютерной техники, и получении доступа к информации о его пользователях. В CBS утверждали, что за кражей базы данных, в том числе личных сведений и адресов электронной почты 1 млн человек, стоит российская группа хакеров под названием w0rm (англ. «червь»). По словам сотрудников телекомпании, члены группы вышли с ними на связь и предложили выкупить у них похищенную информацию за единицу виртуальной валюты биткоин или за $622. При этом представители хакерской группы указали, что их интересуют не деньги как таковые, а возможность прославиться и укрепить кибербезопасность в интернете. Хакеры также предложили телекомпании свои услуги в совершенствовании системы безопасности сайта CNET.

24 июля 2014 г. представители Европейского центрального банка (ЕЦБ) объявили, что сайт банка подвергся хакерской атаке, в результате которой были украдены адреса электронной почты порядка 20 тыс. посетителей веб-страницы, а также контактные данные журналистов и участников проводимых финансовым регулятором семинаров. Атака не привела к утечке банковских данных или сведений о ситуации на финансовых рынках.

посетителей веб-страницы, а также контактные данные журналистов и участников проводимых финансовым регулятором семинаров. Атака не привела к утечке банковских данных или сведений о ситуации на финансовых рынках.

6 августа 2014 г. эксперты в области информационной безопасности из американской компании Hold Security сообщили журналистам газеты The New York Times, что группе хакеров из России удалось составить крупнейшую в мире базу данных паролей интернет-пользователей: более 1,2 млрд паролей и имен, более 500 млн электронных адресов, похищенных с 420 тыс. сайтов. Название хакерской группы, предположительно состоящей из десяти человек в возрасте около 20 лет, не уточнялось.

7 августа 2014 г. американская компания US Investigation Services (USIS), специализирующаяся на анализе биографических данных кандидатов для работы в государственных структурах США, объявила, что стала жертвой массированной кибератаки. Хакерам удалось похитить сведения, касающиеся сотрудников министерства национальной безопасности (МНБ) США. В компании предположили, что «атака была осуществлена при поддержке правительства другой страны».

В компании предположили, что «атака была осуществлена при поддержке правительства другой страны».

В середине августа 2014 г. произошла кибератака на компьютерные системы банка JPMorgan Chase и по крайней мере еще четырех других американских банков, в результате действий хакеров были утеряны гигабайты клиентских данных. 28 августа Федеральное бюро расследований (ФБР) сообщило, что в рамках расследования проверяет информацию о связи атаки с Россией и выясняет, не была ли атака попыткой отомстить американским банкам за санкции, наложенные на РФ.

18 августа 2014 г. представители американской компании Community Health Systems, которая является оператором обширной сети медицинских учреждений, заявили, что хакерам из Китая удалось похитить личные данные (имена, адреса, даты рождения, номера телефонов и социального страхования) примерно 4,5 млн пациентов американских лечебных заведений.

21 августа 2014 г. крупная американская компания по доставке почты и логистике UPS Store объявила, что подверглась атаке киберпреступников. Вредоносные программы, использованные хакерами, были обнаружены в компьютерных системах 51 отделения UPS Store, которые расположены в 24 американских штатах. Предположительно, произошла утечка данных о 100 тыс. транзакций. Наличие этих данных облегчает для злоумышленников получение несанкционированного доступа к банковским счетам граждан.

Вредоносные программы, использованные хакерами, были обнаружены в компьютерных системах 51 отделения UPS Store, которые расположены в 24 американских штатах. Предположительно, произошла утечка данных о 100 тыс. транзакций. Наличие этих данных облегчает для злоумышленников получение несанкционированного доступа к банковским счетам граждан.

24 августа 2014 г. хакерская группа «КиберБеркут» заблокировала телефоны депутатов Верховной рады и более 500 украинских проправительственных информационных ресурсов. На своем сайте активисты группы разместили послание, в котором обвинили правительство Украины в «развязывании братоубийственной войны в собственной стране».

В сентябре 2014 г. неустановленные хакеры взломали компьютерную сеть медицинского подразделения Калифорнийского университета в Лос-Анджелесе (UCLA) и получили доступ к конфиденциальной информации (анкетные данные пациентов, номера их медицинских страховок, адреса и важную информацию, касающуюся здоровья) до 4,5 млн человек. Факт взлома был обнаружен только в мае 2015 г., а широкой общественности о нем сообщила телекомпания CNN 18 июля 2015 г.

Факт взлома был обнаружен только в мае 2015 г., а широкой общественности о нем сообщила телекомпания CNN 18 июля 2015 г.

10 ноября 2014 г. Почтовая служба США объявила, что неизвестные хакеры, проникшие в ее внутреннюю компьютерную сеть, получили доступ к персональным данным 500 тыс. сотрудников почтового ведомства. Кроме того, злоумышленники могли получить доступ к данным граждан, которые обращались в центр клиентской поддержки Почтовой службы в период с января по середину августа 2014 г. ФБР приступило к расследованию обстоятельств этого инцидента.

В конце ноября 2014 г. хакеры провели кибератаку против Sony Pictures Entertainment Inc. В интернет были выложены сценарий новой картины о Джеймсе Бонде, личная переписка руководства компании, а также фильмы, еще не вышедшие в прокат. Преступники также оставили послание, в котором говорилось, что во время показа ленты «Интервью» о заговоре против северокорейского лидера Ким Чен Ына могут быть совершены теракты. США обвинили в кибератаке власти КНДР.

2015

7 января 2015 г. в результате атаки группы украинских хакеров «КиберБеркут» в течение нескольких часов не работали сайты парламента ФРГ и ведомства канцлера Ангелы Меркель.

4 февраля 2015 г. одна из крупнейших медицинских страховых компаний США Anthem сообщила о хакерской атаке. Злоумышленники получили доступ к базе данных примерно 80 млн клиентов и сотрудников фирмы. По данным агентства Bloomberg, кибератаку могли организовать хакеры, поддерживаемые властями Китая.

10 февраля 2015 г. на ленте Twitter американского еженедельника Newsweek были размещены угрозы в адрес семьи президента США Барака Обамы. По данным местных СМИ, нападение было совершено группой «Киберхалифат».

23 февраля 2015 г. хакеры от имени группировки «Исламское государство» (запрещена в РФ) взломали сайт министерства обороны Чили. На фоне бегущей заставки была размещена черная фигура в балахоне с капюшоном. Сообщение гласило: «Сайт плохо защищен. Мы из ИГ, не забудь меня. Аллах — единственный бог».

Аллах — единственный бог».

9 апреля 2015 г. хакеры вывели из строя электронные системы французского телеканала TV5 Monde. На несколько часов были блокированы все системы получения и обработки информации, канал потерял возможности создавать и выпускать в эфир выпуски новостей. Злоумышленники также взломали официальный сайт канала и его аккаунты в социальных сетях, разместив там изображения людей в черной одежде с подписью «Киберхалифат» и «Я — Исламское государство» (запрещенная в РФ террористическая организация). На сайте преступники поместили угрозы в адрес президента Франции Франсуа Олланда и французских военнослужащих, участвовавших в операциях против радикальных исламистов в Африке и на Ближнем Востоке.

15 мая 2015 г. представитель парламента ФРГ Эрнст Хебекер сообщил, что неизвестные хакеры совершили кибератаку на внутреннюю сеть бундестага. По данным СМИ, службам безопасности пришлось на время отключать от сети серверы парламента, на которых хранились экспертные данные по сотрудничеству американского Агентства национальной безопасности (АНБ) и немецкой разведки — Федеральной разведывательной службы (БНД). В июне 2015 г. издание Spiegel Online выступило с утверждением о том, что за кибератакой на внутреннюю сеть бундестага стояли российские хакеры.

В июне 2015 г. издание Spiegel Online выступило с утверждением о том, что за кибератакой на внутреннюю сеть бундестага стояли российские хакеры.

17 июня 2015 г. сайты министерства юстиции и разведывательных служб Канады были заблокированы хакерами международной хакерской группы Anonymous. Как заявили ее представители, это стало ответом на одобренный канадским парламентом антитеррористический «Закон Си-51» (Bill С-51). Документ, в частности, предусматривал существенное расширение полномочий Канадской службы безопасности и разведки (СБР) в отношении граждан, подозреваемых или уличенных в террористической деятельности. 30 июня и 1 июля 2015 г. работу сайта СБР также прерывали атаки, ответственность за которые взял на себя хакер под псевдонимом Aerith. 2 июля был взломан сайт Центра безопасности коммуникаций — еще одной канадской разведслужбы.

21 июня 2015 г. массированной атаке хакеров подверглись наземные информационные системы польской авиакомпании LOT, в результат чего в аэропорту Варшавы имени Фредерика Шопена были отложены десятки международных и внутренних рейсов. По данным авиаперевозчика, вовремя не смогли вылететь 1,4 тыс. человек — пассажиры рейсов в польские города Краков, Вроцлав и Гданьск, немецкие Гамбург и Дюссельдорф, а также в Копенгаген, Стокгольм, Брюссель и Монако.

По данным авиаперевозчика, вовремя не смогли вылететь 1,4 тыс. человек — пассажиры рейсов в польские города Краков, Вроцлав и Гданьск, немецкие Гамбург и Дюссельдорф, а также в Копенгаген, Стокгольм, Брюссель и Монако.

10 июля 2015 г. кадровое управление правительства США признало, что хакеры, взломавшие его компьютерные системы, вероятнее всего, получили личные данные более 25 млн человек, в том числе бывших и действующих госслужащих. О том, что хакерам удалось получить доступ к архиву данных кадрового управления правительства США, стало известно 5 июня. Американские чиновники тогда сообщили журналистам, что взломщики похитили информацию, которая собиралась последние 30 лет. Следователи пришли к выводу, что, с высокой степенью вероятности, была похищена важная информация, в том числе номера социального страхования 21,5 млн человек.

20 июля 2015 г. группа хакеров Impact Team заявила о краже персональных данных 37 млн. пользователей сайта Ashley Madison (www.ashleymadison. com) — онлайн-сервиса знакомств, рассчитанного на желающих завести внебрачные связи. Хакеры потребовали прекратить работу сайтов Ashley Madison и Established Men (www.establishedmen.com), для демонстрации серьезности своих намерений взломщики опубликовали часть попавших в их руки клиентских данных.

com) — онлайн-сервиса знакомств, рассчитанного на желающих завести внебрачные связи. Хакеры потребовали прекратить работу сайтов Ashley Madison и Established Men (www.establishedmen.com), для демонстрации серьезности своих намерений взломщики опубликовали часть попавших в их руки клиентских данных.

В августе 2015 г. в результате взлома базы данных крупного европейского розничного продавца мобильных телефонов Carphone Warehouse (Великобритания) были украдены персональные данные 2,4 млн клиентов компании, в том числе 90 тыс. зашифрованных записей о кредитных картах.

В сентябре 2015 г. злоумышленники взломали один из серверов американского агентства кредитных историй Experian и похитили персональные данные порядка 15 млн клиентов сотового оператора T-Mobile, который пользовался услугами агентства для оценки финансовой состоятельности своих пользователей. Об утечке было объявлено 5 октября; жалоб на взломы банковских счетов не поступало.

5 октября 2015 г. депутат Национального собрания Республики Корея от правящей партии «Сэнури» Ха Дэ Гюн сообщил, что, по данным доклада Национальной разведывательной службы страны, взлом серверов метрополитена Сеула в 2014 г. провели северокорейские хакеры. По словам депутата, им удалось вскрыть защиту двух серверов и через них проникнуть на рабочие компьютеры 210 сотрудников метро, установив на 58 их них вредоносное программное обеспечение. Руководство сеульской подземки в свою очередь заявило, что кибервзломщикам «удалось приникнуть лишь на офисные компьютеры, не связанные с системами управления движением поездов и энергоснабжения».

провели северокорейские хакеры. По словам депутата, им удалось вскрыть защиту двух серверов и через них проникнуть на рабочие компьютеры 210 сотрудников метро, установив на 58 их них вредоносное программное обеспечение. Руководство сеульской подземки в свою очередь заявило, что кибервзломщикам «удалось приникнуть лишь на офисные компьютеры, не связанные с системами управления движением поездов и энергоснабжения».

8 ноября 2015 г. группа хакеров террористической организации «Исламское государство» (запрещена в РФ), называющая себя «Киберхалифатом», опубликовала в интернете персональные данные и номера телефонов руководителей Центрального разведывательного управления (ЦРУ), Федерального бюро расследований (ФБР) и Агентства национальной безопасности (АНБ) США. Свои действия «Киберхалифат» назвал «местью за гибель» основателя группы, британца Джунаида Хуссейна, который был ликвидирован в августе 2015 г. в результате атаки американского беспилотника.

В ноябре 2015 г. анонимный хакер взломал сервер американского телекоммуникационного провайдера Securus Technologies и передал представителям СМИ более 70 млн регистрационных записей о телефонных звонках и порядка 144 тыс. аудиозаписей телефонных разговоров американских заключенных. Около 14 тыс. из этих разговоров происходили между заключенными и адвокатами — конфиденциальность таких бесед защищена законом. Записывая их, Securus фактически нарушала конституционные права заключенных.

аудиозаписей телефонных разговоров американских заключенных. Около 14 тыс. из этих разговоров происходили между заключенными и адвокатами — конфиденциальность таких бесед защищена законом. Записывая их, Securus фактически нарушала конституционные права заключенных.

В ноябре 2015 г. кибератаке подверглась сетевая инфраструктура производителя электронных развивающих игрушек VTech (Гонконг). В результате хакерам удалось получить доступ к 4,8 млн записей, включавших имена и дни рождения более 200 тыс. детей. В ответ VTech пришлось отключить часть своих онлайн-сервисов, что привело к массовым сбоям при онлайн-регистрации и работе производимых компанией игрушек.

7 декабря 2015 г. сайт «Почты России» подвергся крупной хакерской DDoS-атаке, в результате чего с 8:00 до 13:00 доступ к нему для пользователей был ограничен. По данным национального почтового оператора, это была одна из самых мощных попыток дестабилизировать работу сайта с января 2014 г., когда сайты «Почты России» атаковали хакеры в преддверии Олимпийских игр в Сочи.

31 декабря 2015 г. сайты британской вещательной корпорации «Би-би-си» были на несколько часов выведены из строя в результате крупной DDoS-атаки. В январе 2016 г. один из сотрудников корпорации получил сообщение от группы хакеров, называющей себя New World Hacking, в котором последняя брала на себя ответственность за атаку. Сообщалось, что таким образом хакеры пытались помешать сторонникам террористической группировки «Исламское государство» (ИГ, запрещена в РФ) взломать портал британского медиагиганта и разместить на нем свои пропагандистских материалы. О том, каким образом и когда хакеры ИГ планировали организовать атаку на сайты Би-би-си, в письме указано не было.

2016

10 января 2016 г. американская компания SANS ICS, занимающаяся цифровыми технологиями, опубликовала отчет, согласно которому перебои в подаче электроэнергии на Украине 23 декабря 2015 г. были вызваны атакой неизвестных хакеров. По данным экспертов компании, многосторонняя атака была совершена сразу на несколько объектов энергосети. Установив вредоносное программное обеспечение злоумышленники смогли дистанционно отключить подачу электричества энергокомпанией Западной Украины «Прикарпатьеоблэнерго». Одновременно был атакован и центр обслуживания энергосети, чтобы клиенты не смогли сообщать о перебоях с электричеством, которые продолжались около шести часов. Эксперты посчитали данный инцидент первым отключением электричества, вызванным кибератакой.

Установив вредоносное программное обеспечение злоумышленники смогли дистанционно отключить подачу электричества энергокомпанией Западной Украины «Прикарпатьеоблэнерго». Одновременно был атакован и центр обслуживания энергосети, чтобы клиенты не смогли сообщать о перебоях с электричеством, которые продолжались около шести часов. Эксперты посчитали данный инцидент первым отключением электричества, вызванным кибератакой.

13 января 2016 г. хакерской атаке подверглись почти 300 веб-сайтов местных судов Таиланда, а также ряд правительственных интернет-ресурсов этой страны. Ответственность за взлом взяла на себя хакерская группировка Anonymous, ранее атаковавшая 14 сайтов полиции Таиланда. Свою акцию хакеры обосновали «борьбой с неправосудным решением», вынесенным в отношении двух граждан Мьянмы, приговоренных в Таиланде к смертной казни за убийство британской пары.

10 февраля 2016 г. официальные Налогового управления Японии и Японской организации развития внешней торговли (JETRO) были выведены из строя в результате DDoS-атак. Ответственность за это взяли на себя хакеры из международной группы Anonymous.

Ответственность за это взяли на себя хакеры из международной группы Anonymous.

В феврале 2016 г. в результате хакерского взлома произошла кража денежных средств на сумму около $81 млн из центробанка Бангладеш. Взломав систему банка, злоумышленники вывели из фининститута указанную сумму как минимум четырьмя траншами. Пятая попытка была остановлена заподозрившими неладное сотрудниками Федерального резервного банка Нью-Йорка (США), через который проходили все переводы. На волне вызванного взломом скандала глава центробанка Бангладеш Атиур Рахман оставил свой пост.

4 апреля 2016 г. неизвестные хакеры опубликовали на зарегистрированном в Румынии сайте архив с данными объемом в семь гигабайт, содержавший персональную информацию почти 50 млн граждан Турции, включая президента страны Реджепа Тайипа Эрдогана и премьера Ахмета Давутоглу. В состав разглашенных данных вошли списки имен и фамилий граждан, их родителей, даты и места рождения, номера национальных удостоверений личности — аналога внутренних паспортов. Турецкий министр транспорта, мореходства и связи Бинали Йылдырым заявил, что эта база данных была украдена хакерами еще в 2010 г.

Турецкий министр транспорта, мореходства и связи Бинали Йылдырым заявил, что эта база данных была украдена хакерами еще в 2010 г.

7 апреля 2016 г. британский сайт технологических новостей The Register сообщил, что хакеры выложили в интернет полную базу данных избирательной комиссии Филиппин, содержащую персональную информацию 55 млн граждан страны. По данным The Register, сайт избиркома взломала хакерская группировка Anonymous Philippines, а после этого другое сообщество «компьютерных пиратов», LulzSec Pilipinas («ЛулзСек Пилипинас»), выложило содержание полученные базы данных в открытый доступ в сети. Рассекреченные личные сведения включали номера паспортов и даты истечения срока их действия, а также изображения отпечатков пальцев граждан. Хакеры предприняли свою акцию незадолго до намеченных на 9 мая на Филиппинах всеобщих выборов. Во время атаки группа Anonymous Philippines поместила на сайте филиппинского избиркома предупреждение, в котором порекомендовала этой организации усилить меры по защите компьютеров, используемых для подсчета голосов.

4 мая 2016 г. глава американской компании Hold Security Алекс Холден заявил, что хакеры провели крупнейшую кибератаку, в результате которой злоумышленники из «российского преступного мира» получили пароли и логины от 272 млн учетных записей электронной почты. По утверждению Холдена, более других от атаки пострадал российский почтовый сервис Mail.Ru. По данным Hold Security, хакеры могли похитить пароли и логины 57 млн учетных записей Mail.Ru, 40 млн учетных записей Yahoo, 33 млн учетных записей сервиса Hotmail компании Microsoft, 24 млн учетных записей почтовой службы Gmail компании Google. Изучив фрагмент предоставленной Холденом базы, эксперты Mail.Ru Group пришли к выводу, что большинство (99,982%) учетных записей почты Mail.Ru, попавших в распоряжение хакеров, были невалидны.

31 мая 2016 г. хакеры на несколько часов заблокировали официальные сайты верхней палаты чешского Сената, МВД, полиции и правящей в республике Чешской социал-демократической партии. Акция была проведена в знак протеста против утверждения Сенатом закона, который позволяет блокировать не имеющие государственной лицензии интернет-страницы провайдеров с азартными играми. В редакции чешских СМИ поступило электронное письмо на английском языке, в котором ответственность за блокирование сайтов приняла группа Anonymous. В нем подчеркивалось, что хакерская атака стала выражением протеста против ограничения свободы интернета в Чехии.

В редакции чешских СМИ поступило электронное письмо на английском языке, в котором ответственность за блокирование сайтов приняла группа Anonymous. В нем подчеркивалось, что хакерская атака стала выражением протеста против ограничения свободы интернета в Чехии.

Отмена таможенных пошлин и другие изменения в автозаконах

Практически все автомобилисты с нетерпением ожидают следующего года из-за вступления в силу нового КоАП. Однако и год нынешний обещает стать знаковым, ибо уже весной будут отменены пошлины на ввоз электромобилей, появятся новые дорожные знаки и машины ГИБДД с камерами фотофиксации. Что еще ждет автолюбителей в 2020 году?

Отмена таможенных пошлин

С 15 апреля 2020 года в России отменяются ввозные таможенные пошлины на машины с электромоторами. Правда, не спешите радоваться, речь идет исключительно об электрических автомобилях. Гибридные варианты а-ля Toyota Prius не подходят под данную категорию. Данная преференция продлится до конца 2021 года и позволит увеличить приток электромобилей на российский рынок. Причем, отмена пошлин действует на всей территории Евразийского экономического союза.

Причем, отмена пошлин действует на всей территории Евразийского экономического союза.

Подобная мера уже не раз применялась отечественными законодателями, к примеру, в 2014 и 2016 году. Учитывая популяризацию электрокаров, данный законодательный ход может спровоцировать появление в России новых моделей. При этом стоимость электрокара снизится не только на 15%, взимаемых с компании при ввозе, но и на дополнительные 50% от цены, которые платит физическое лицо при покупке. Итого, уже продающиеся в нашей стране Porsche Taycan, BMW i3 и Jaguar I-Pace могут существенно подешеветь.

Не заплатил штраф – не уедешь

«Проблема» с завозом иностранных автомобилей из Армении затронула всю Россию. Огромное количество нарушений фиксируется на машинах с иностранными номерами, и у государства нет каких-либо рычагов давления. Но в пресс-службе Госавтоинспекции России рассказали о пути решения проблемы.

Так, на данный момент разрабатывается законопроект, по которому иностранцы не смогут пересечь российскую границу, пока не оплатят имеющиеся у них штрафы. По замыслу законодателей, камеры на границах будут сверять номера автомобилей с базой «штрафников». Если обнаружится, что владелец машины задолжал государству за непристойное вождение, то при въезде в страну на колеса машины установят блокираторы, которые не снимут вплоть до оплаты всех штрафов.

По замыслу законодателей, камеры на границах будут сверять номера автомобилей с базой «штрафников». Если обнаружится, что владелец машины задолжал государству за непристойное вождение, то при въезде в страну на колеса машины установят блокираторы, которые не снимут вплоть до оплаты всех штрафов.

Скайнет наступает

Пока иностранцы будут прятаться от камер на границе, отечественного автомобилиста ждет очередное новшество – камера фиксации нарушений, встроенная в светодиодную балку на крыше автомобиля. Таким образом, инспекторы ГИБДД смогут в радиусе 360 градусов контролировать происходящее и при наличии нарушений фиксировать их посредством видеокамеры.

«От скайнета не сбежишь» – именно так можно охарактеризовать будущее нововведение. Впрочем, подобное оборудование нельзя назвать новинкой, так как в январе текущего года на московских дорогах уже разъезжали инспекторские LADA Granta с комплексом камер «Скат-С», способным замерять скорость с расстояния в 100 метров.

Панацея от камеры

Уже загрустили? Не беспокойтесь, обо всех этих передвижных комплексах видео- и фотофиксации вы сможете узнать заранее. И не благодаря встроенному навигатору, а новому дорожному знаку, который будет предупреждать водителя о наличии специализированного оборудования на трассе. Изменения в ПДД уже опубликованы в виде проекта и проходят стадию народного обсуждения.

Предполагается, что специальный знак будет устанавливаться в пределах 150-300 метрах от зоны контроля комплекса видеофиксации. Фактически, знак заменит текущую табличку «Фотовидеофиксация», и будет представлять собой белый прямоугольник с камерой на фоне синей таблички.

Драконовских штрафов не будет

И самое главное – штрафы в новом КоАП 2021 года, вызвавшие бурю негодования у всех, в том числе и у правительства, отменены. По сообщению Минюста, было принято взвешенное решение об отказе в повышении штрафов. Тем самым, все текущие размеры штрафов будут сохранены. Но при этом вопросы переработки некоторых статей все же остаются, и ввод санкций за опасное вождение или неоднократное нарушение ПДД не за горами.

А как вы считаете, нужно ли повышать штрафы для водителей за нарушение правил дорожного движения?

Новые авто и авто с пробегом в автосалоне Риа Авто в Москве! Уникальная акция для жителей регионов — оплата дороги до салона. Просто предъявите билеты или документы о проезде менеджеру.

ransomware Двойная вымогательство и за его пределами: Revil, Clop и conti

by janus agcaoili, miguel ang, Errle Earnshaw, BYRON GELERA и Nikko Tamaña

Включение двойной вымогательства поворотным моментом в продолжающейся эволюции программ-вымогателей. Современные атаки программ-вымогателей следуют тому же принципу действий: шифруют файлы целевых организаций и требуют оплаты в обмен на восстановление доступа. Однако, поскольку нет никаких гарантий, что киберпреступники сдержат свое слово, некоторые организации предпочитают не платить выкуп, особенно если они все равно сохраняют файлы резервных копий.

Но в конце 2019 года Maze впервые применила метод двойного вымогательства с требованием, которое было труднее игнорировать: заплатите, или операторы программ-вымогателей публично обнародуют данные жертв.

На сегодняшний день мы обнаружили 35 семейств программ-вымогателей, которые использовали двойное вымогательство, и этот список продолжает расти. Нетрудно понять, почему: хотя потеря доступа к файлам уже сама по себе оказывает сильное давление на пострадавшие организации, заставляя их уступить требованиям выкупа, дополнительная угроза публичного разоблачения еще больше затягивает петлю, особенно если на линии находится секретная информация.

| AgeLocker | CryLock | Аид | NetWalker | Revil / Sodinokibi | |

| Ако / MedusaLocker | DarkSide | LockBit | Pay2Key | Ryuk | |

| AlumniLocker | DoppelPaymer | лабиринт | ProLock | Сехмет | |

| Avaddon | Эгрегор | Mespinoza / Pysa | RagnarLocker | Кусочек | |

| Бабук Локер | Ekans | MountLocker / AstroLocker | Рагнарок | SunCrypt | |

| Clop | Everest | Nefilim | RANSOMEXX | RANSOMEXX | TASOS |

| CONTI | EXX / DEFRAY777 | NEMTY | NEMTY | XinOF | XinOF |

Таблица 1. Обнаруженные нами семейства программ-вымогателей, применявшие двойное вымогательство с ноября 2019 года по март 2021 года как запуск распределенных атак типа «отказ в обслуживании» (DDoS) и/или преследование клиентов и заинтересованных сторон организаций-жертв.

Обнаруженные нами семейства программ-вымогателей, применявшие двойное вымогательство с ноября 2019 года по март 2021 года как запуск распределенных атак типа «отказ в обслуживании» (DDoS) и/или преследование клиентов и заинтересованных сторон организаций-жертв.

В этой статье мы анализируем методы вымогательства, используемые с программами-вымогателями помимо шифрования, и даем представление о том, как эта угроза будет продолжать мутировать.Мы изучаем три основных семейства программ-вымогателей, использующих эти схемы: REvil (также известный как Sodinokibi), Clop и Conti. Мы выбрали эти три, так как они в настоящее время активны, используют новые методы, нацелены на крупные компании и выполняют различные уровни вымогательства. Примечательно, что все три также работают по схеме «программа-вымогатель как услуга» (RaaS), что означает, что они легче и быстрее распространяются через филиалы. Сообщается, что эти трое также являются преемниками печально известных семейств программ-вымогателей.![]()

Этапы вымогательства программ-вымогателей

Прежде чем углубляться в этапы атак в кампаниях с участием трех рассматриваемых семейств программ-вымогателей, уместно изучить, как развивалось вымогательство программ-вымогателей с течением времени. Вот этапы вымогательства программ-вымогателей, наблюдаемые в различных кампаниях.

Рисунок 1. Четыре этапа вымогательства программы-вымогателя

Однократное вымогательство

Однократное вымогательство включает развертывание программы-вымогателя, которая затем шифрует файлы и блокирует доступ к ним.Затем операторы требуют оплату от пострадавшей организации в обмен на расшифровку файлов. Так было еще на заре распространения программ-вымогателей.

Двойное вымогательство

При двойном вымогательстве злоумышленники выходят за рамки простого шифрования, а также осуществляют эксфильтрацию (иногда с помощью законных инструментов с применением оружия) и угрожают обнародовать данные пострадавшей организации. Эти операторы программ-вымогателей обычно имеют специальные сайты для утечки данных, но они также могут публиковать украденную информацию на подпольных форумах и сайтах блогов.

Эти операторы программ-вымогателей обычно имеют специальные сайты для утечки данных, но они также могут публиковать украденную информацию на подпольных форумах и сайтах блогов.

Maze был первым семейством программ-вымогателей, связанных с этим. Его так называемый преемник, новичок 2020 года Эгрегор, также использует эту технику, как описано в нашем ежегодном обзоре кибербезопасности. Члены картеля вымогателей Egregor были недавно арестованы с помощью партнерств частного и государственного секторов, включая Trend Micro.

DarkSide, еще одно семейство программ-вымогателей, появившееся в 2020 году, также использовало методы двойного вымогательства в недавней громкой атаке на Colonial Pipeline, крупного поставщика топлива в США.

Проблема двойного вымогательства заключается в том, что даже если компания-жертва может восстановить все потерянные данные, угроза раскрытия конфиденциальной информации остается. Так было в случае с компанией по разработке видеоигр, которая смогла восстановить свои данные из резервной копии, но все же столкнулась с кражей исходных кодов и другой конфиденциальной информации, которые позже были опубликованы на сайте, связанном с Babuk Locker.

Тройное вымогательство

Тройное вымогательство следует простой формуле: добавление DDoS-атак к вышеупомянутым угрозам шифрования и раскрытия данных.Эти атаки могут перегрузить сервер или сеть трафиком, что, в свою очередь, может остановить и еще больше нарушить работу.

Впервые это было выполнено операторами SunCrypt и RagnarLocker во второй половине 2020 года. Вскоре их примеру последовал Аваддон. Злоумышленники, стоящие за REvil, также рассматривают возможность включения DDoS-атак в свою стратегию вымогательства.

Четырехкратное вымогательство

Все предыдущие фазы в основном затрагивают только цели. При четырехкратном вымогательстве операторы программ-вымогателей напрямую обращаются к клиентам и заинтересованным сторонам жертвы, тем самым усиливая давление на жертву.

Операторы DarkSide используют четырехкратную схему вымогательства в некоторых своих атаках, запуская DDoS-атаки и напрямую связываясь с клиентами через назначенные колл-центры.

Недавно злоумышленники, стоящие за Clop, разослали клиентам по электронной почте сообщения о том, что их личная информация будет опубликована на веб-сайте, и призвали их связаться с пострадавшей компанией. Операторы REvil также недавно объявили, что они будут связываться не только с клиентами жертвы, но также с деловыми партнерами и средствами массовой информации посредством VoIP-вызовов с голосовым кодированием.

Различные семейства программ-вымогателей используют разные уровни вымогательства; некоторые осуществляют только первую фазу, в то время как другие балуются стратегиями четвертой фазы. Также эти уровни не всегда выполняются по порядку, как в случае с Клопом, который сразу перешел от двойного вымогательства к четверному вымогательству.

Определив этапы, мы теперь сосредоточимся на трех рассматриваемых семействах программ-вымогателей: REvil, Clop и Conti. Их деятельность кратко изложена здесь на основе нескольких атак, которые были обнаружены и задокументированы в ходе нашего собственного мониторинга и внешних исследований.

REvil

Сначала известный как предполагаемый преемник печально известного GandCrab, REvil с тех пор вышел из тени своего предшественника, приняв более продвинутые методы, такие как двойное вымогательство. Программа-вымогатель использует двойное вымогательство и по сей день, выдвигая непомерные требования на миллионы долларов к организациям, которые стали жертвами кампаний его операторов. REvil недавно использовался в атаке программы-вымогателя на JBS, крупнейший мясоперерабатывающий завод в мире.

Схема вымогательства

Для двойного вымогательства REvil имеет специальный сайт утечки данных, но его операторы также размещают данные на подпольных форумах и блогах.Операторы программы-вымогателя, похоже, полны решимости приложить все усилия для вымогательства: помимо рассмотрения DDoS и прямого контакта с клиентами, деловыми партнерами и СМИ, теперь они также продают украденные данные с аукциона.

Цепочка атак и тактика

На следующем рисунке показана типичная цепочка атак REvil.

Рисунок 2. Цепочка атак REvil

В последних версиях программы-вымогателя также используется банковский троян IcedID, который известен своими кампаниями по краже реальных сообщений электронной почты и их перенаправлению для вредоносного спама.Затем это приводит к загрузке Cobalt Strike Beacon для различных целей и, в конечном итоге, REvil. Затем безопасная загрузка заставляет систему перезагрузиться в безопасном режиме перед шифрованием. Рис. 3. Цепочка атак REvil (новый вариант) RDP) доступ или действительные учетные записи

В более целенаправленных подходах REvil также может распространяться с использованием RDP и PsExec, чтобы получить контроль над сетью, а затем развернуть полезную нагрузку.

Загрузка и выполнение

REvil может быть загружен и запущен в системе через:

- Макросы из вредоносных спам-писем рефлективная загрузка вместо выполнения двоичного файла

- Использование CVE-2019-2725, что приводит к удаленному выполнению кода Certutil/PowerShell для загрузки и выполнения REvil

- Использование CVE-2018-13379, CVE-2019-11510 и действующих учетных записей , что приводит к злоупотреблению RDP и PsExec, а затем к удалению инструментов, отключающих антивредоносное ПО, инструменты эксфильтрации и, наконец, REvil.

- Выполнение IcedID (из вредоносного спама), что приводит к загрузке Cobalt Strike Beacon для развертывания REvil. (Это видно в последних вариантах.)

Боковое перемещение, обнаружение и уклонение от защиты

- В более целенаправленных атаках операторы могут использовать RDP и PsExec для бокового перемещения, а также для сброса и выполнения других компонентов и самой программы-вымогателя. .

- Операторы могут злоупотреблять законными инструментами PC Hunter и Process Hacker, чтобы отключать решения для защиты от вредоносных программ, обнаруживая и прерывая связанные службы или процессы.

- Операторы также могут использовать специальный двоичный файл KillAV, предназначенный для удаления решений для защиты от вредоносных программ.

Управление и контроль

- REvil отправляет отчет, который включает системную информацию, на свой сервер управления и контроля (C&C).

Эксфильтрация

- REvil сбрасывает различные инструменты эксфильтрации.

Воздействие

После выполнения REvil может выполнить несколько шагов, в том числе:

- Попытка повысить свои привилегии с помощью CVE-2018-8453 или олицетворение токена и создание мьютекса

- Расшифровка его элементы, которые будут определять, как он будет выполнять свои процедуры, например, какие процессы завершать, на какой C&C-сервер отправлять отчеты и какое расширение использовать

- Продолжение процедуры шифрования Cl0p») был впервые известен как вариант семейства программ-вымогателей CryptoMix._-Утечки». Помимо этого, операторы программ-вымогателей Clop также используют другие методы вымогательства, такие как преследование топ-менеджеров и клиентов.

Цепочка атак и тактика

Клоп много раз менял тактику. После появления программы-вымогателя группа злоумышленников TA505 использовала фишинговые электронные письма для доставки Clop. Они были разосланы как можно большему количеству сотрудников, чтобы увеличить вероятность заражения.

Рис. 4. Цепочка атак Clop (2019 г.)Примерно через год TA505 использовала SDBot в качестве единственного инструмента для сбора и кражи данных.

Рис. 5. Цепочка атак Clop (начало 2020 г.)Недавно группа злоумышленников использовала четыре уязвимости нулевого дня, обнаруженные в устаревшем продукте File Transfer Appliance (FTA), в качестве точки входа для своих атак.

Рисунок 6. Цепочка атак Clop (недавняя) в том числе:- Троян удаленного доступа (RAT) FlawedAmmyy, который собирает информацию и пытается связаться с C&C-сервером для загрузки дополнительных компонентов вредоносного ПО

- Cobalt Strike (Cobeacon), который загружается как дополнительный инструмент для взлома RAT, который используется для изучения сети, загрузки дополнительных вредоносных программ и деактивации решений безопасности для подготовки к развертыванию Clop

- Скомпрометированный продукт FTA

Командование и управление

- TinyMet может использоваться для подключения обратного шелла на C&C-сервер.

Эксфильтрация

- В ходе одной атаки Dewmode использовался для эксфильтрации украденных данных.

Воздействие

- Полезная нагрузка программы-вымогателя завершает работу различных служб и процессов, а затем продолжает процедуру шифрования.

Conti

Программа-вымогатель Conti, которая недавно использовалась при атаке на Министерство здравоохранения Ирландии, также использует схемы двойного вымогательства. В некоторых атаках программа-вымогатель распространялась теми же методами, которые использовались для распространения Ryuk, такими как использование Trickbot, Emotet и BazarLoader.В февральской атаке операторы также использовали уязвимости брандмауэра. Недавно мы показали, как Trend Micro Vision One ™ использовался для отслеживания Conti.

Схема вымогательства

Компания Conti использует схемы двойного вымогательства. Операторы публикуют данные, украденные у жертв-неплательщиков, на специально отведенном для них сайте утечки данных.

Пока нет подтвержденных сообщений о тройных или четырехкратных схемах вымогательства с участием Conti, но, учитывая, как быстро операторы внедряют различные методы, не исключено, что они также могут быть включены в кампании Conti.

Пока нет подтвержденных сообщений о тройных или четырехкратных схемах вымогательства с участием Conti, но, учитывая, как быстро операторы внедряют различные методы, не исключено, что они также могут быть включены в кампании Conti.Цепочка атак и тактика

Ниже показана цепочка атак Conti, основанная на нескольких кампаниях.

Рисунок 7. Цепочка атак Conti - Уязвимости брандмауэра CVE-2018-13379 и CVE-2018-13374 с последующим использованием Cobalt Strike для закрепления в системе

Обнаружение сети и доступ к учетным данным найти целевые активы.Cobalt Strike также используется для этой цели. Боковое перемещение и уклонение от защиты Эксфильтрация Воздействие Программы-вымогатели могут быстро развиваться с точки зрения различных методов вымогательства, используемых операторами, но эту угрозу нельзя полностью остановить. Для защиты систем организации могут использовать системы безопасности, например установленные Центром интернет-безопасности и Национальным институтом стандартов и технологий.Соблюдение этих рамок может обеспечить такие преимущества, как снижение уровня риска и подверженности угрозам и уязвимостям. Организации могут сэкономить время и силы при планировании, поскольку конкретные и устоявшиеся практики фреймворков показывают, как и с чего начать и какие меры расставить по приоритетам. Эти платформы также повышают устойчивость к атакам, поскольку они включают повторяемые и гибкие меры, которые могут помочь в предотвращении, смягчении последствий и восстановлении. Вот некоторые из лучших практик этих платформ: Аудит и инвентаризация Настройка и мониторинг Исправление и обновление Защита и восстановление Безопасность и защита Обучение и тестирование Организации выиграют от решений безопасности, которые охватывают несколько уровней системы (конечная точка, электронная почта, Интернет и сеть) не только для обнаружения вредоносных компонентов, но и для тщательного мониторинга подозрительного поведения в сети. Trend Micro Vision One™ обеспечивает многоуровневую защиту и обнаружение поведения, обнаруживая сомнительное поведение, которое в противном случае могло бы показаться безобидным, если рассматривать его только с одного уровня.Это позволяет обнаруживать и блокировать программы-вымогатели на ранней стадии, прежде чем они смогут нанести какой-либо реальный ущерб системе. Благодаря таким технологиям, как виртуальные исправления и машинное обучение, Trend Micro Cloud One™ Workload Security защищает системы как от известных, так и от неизвестных угроз, использующих уязвимости. Он также использует новейшие данные глобальной аналитики угроз для обеспечения актуальной защиты в режиме реального времени. Программы-вымогатели часто проникают в систему через фишинговые электронные письма. В Trend Micro™ Deep Discovery™ Email Inspector используются настраиваемая изолированная программная среда и передовые методы анализа для эффективной блокировки программ-вымогателей до того, как они попадут в систему. Для еще более тщательной проверки конечных точек Trend Micro Apex One™ предлагает автоматизированное обнаружение угроз нового уровня и реагирование на сложные проблемы, такие как бесфайловые угрозы и программы-вымогатели.

Как предотвратить атаки программ-вымогателей

Показатели компромисса

SHA-256 Trend Micro обнаружения модели e8d98621b4cb45e027785d89770b25be0c323df553274238810872164187a45f Ransom.Win32.CLOP.NV eba8a0fe7b3724c4332fa126ef27daeca32e1dc9265c8bc5ae015b439744e989 Ransom.Win32.CLOP.I af1d155a0b36c14626b2bf9394c1b460d198c9dd96eb57fac06d38e36b805460 Backdoor.  Win32.FLAWEDAMMY.AB

Win32.FLAWEDAMMY.AB 5202e97f1f5080de9e043378717cbaf271a3c5b3e5b568e62a8aa3150f3e1ca8 HackTool.Win32.TinyMet.K 84259a3c6fd62a61f010f972db97eee69a724020af39d53c9ed1e9ecefc4b6b6 Trojan.Win32.WUSUB.A 99c76d377e1e37f04f749034f2c2a6f33cb785adee76ac44edb4156b5cbbaa9a Backdoor.Win32.SDBBOT.AA.tmsr 23df383633ba693437d92dbcf98fca62c52697f446913e4f7f81e29dad9e26a0 Trojan.X97M.GETLOADR.THIAOBO

5fa2b9546770241da7305356d64278475982882837626f621d794692c1b 2e0df09fa37eabcae645302d9865913b818ee0993199a6d8f3093ff48c7 Backdoor.  PHP.DEWMODE. обнаружение модели

PHP.DEWMODE. обнаружение модели SHA-256 Trend Micro 25ef51bb1ec946cce673fbf465f693cea3095e12bccd19a157751913d18946ab Backdoor.Win32.COBEACON.THCOCBA f022d977dd0977052a8590d69982ee8e44f1ca61b01060d235c89c61f466f211 Trojan.PS1.KILLAV.AA 3c8fc04c1b3c4a9242c2dff03bce0deae7a1fbf8d1735ea7af41c5762b288f14 Ransom.Win32.CONTI.J 243408d1fa0c8a7a778d8bb224532c649409d0db76fc0ca2be385d193da22b1e Trojan.  PS1.BAZALOADER.YXAK-А

PS1.BAZALOADER.YXAK-А 5381da3db80e524b982cbc9edb795bbe5524c27311a1c36d08d2784a88fa46c5 Trojan.BAT.RUNNER.AVP a6bb0087b4321af82f6737ba7a87ca96cf59a54427a97e4eed4800bd5426e7f7 HackTool.BAT.KillAV.AA

ТОРЦОВОЧНОЙ ДОП & CK тактики и методики

Revil

| начального доступа | Выполнение Привилегированный Essalation | Уклонение от защиты | Открытие | Коллекция | Exialtration | Воздействие | ||

|---|---|---|---|---|---|---|---|---|

| 1 T1078 — Действительные счета | T1059 — Команда и скриптование интерпретатора | T1134. 001 — 001 — Доступ к манипулированию токена: токен inmersonation / кража | T1562 — Defair Defence | 1 T1563 — Удаленное обслуживание сеанса Уголов | 1 T1560 — Archive Собранные данные | T1041 — Exilettration C & C канал | T1486 — данных, зашифрованные для удара | |

| T1480 — исполнение оруги | 1 T1570 — Трансфер боковой инструмент | 8 T1490 — 1 T1140 — deabfuscate / декодирует файлы или информацию реестр | 9071 8 | T1489 — Service Stop | ||||

| 1 | T1083 — файл и каталог Discovery |

| Первоначальный доступ | Выполнение | привилегировая эскалация | Настойчивость | Discovery | Уклонение от боковых | Команда | 0 | Exfiltration | 0 | Riverse | | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| T1566 — Phiching | 1 T1106 — Нативные API | 1 T1068 – Использование для повышения привилегий | T1543. 003 — 003 — Создать или изменить системный процесс: служба Windows | T1082 — Обнаружение информации о системе | T1562 — Нарушение защиты | T1021 — Удаленные службы: административные ресурсы SMB/Windows | T10050 Веб-протоколы | T1041 — exfiltration над C & C канал | T1486 — данных, зашифрованных для удара | 1 T1078 — Действительные счета | 8 — | T1490 — Inhibit восстановления системы |

| T1190 — эксплуатацию государственных обращенных приложению | T1057 — открытие процесса | |||||||||||

| T1018 — Удаленная система открытие | 9003 3 |